Новости безопасности и её отсутствия

Garmin расплатилась с вымогателями? Осталось достоверно выяснить размер выкупа, но речь наверняка идёт о миллионах долларов. Проголосовавшие за поправки к Конституции обогатили хакеров. Впрочем, как и проголосовавшие против поправок. Современный фишинг: скорость и профессионализм с обеих сторон, как мошенников, так и тех, кто с ними борется.

Почём нынче Garmin?

Ситуация с Garmin — иллюстрация того, насколько действенным и эффективным инструментом могут оказаться разные Ransomwear (программы-вымогатели) и другие разновидности шантажа с угрозами «убить» IT-инфраструктуру и/или выставить на продажу базы данных компании-жертвы. Просто в Garmin в заложниках оказалась не только собственная инфраструктура, но и производимые для продажи устройства, а также с большой вероятностью — персональные данные миллионов клиентов. Масштаб бедствия трудно себе представить, почитайте подробный разбор Эльдара в его последних «Бирюльках» здесь.

Экспертам легко рассуждать о том, что платить хакерам требуемый выкуп не следует, так как это стимулирует мошенников продолжать и расширять свой «бизнес» в этом направлении. Уже пострадавшим компаниям сделать выбор далеко не так легко, я их руководство прекрасно понимаю. Отказаться платить и восстанавливать всю инфраструктуру — дорогое удовольствие. Если верить заметке на ресурсе Anti-Matware здесь, в Garmin получили полный комплект хакерского софта, необходимого для деактивации шифровальщика. Нет заявлений о том, был ли заплачен выкуп и в каком объёме, однако изначально от Garmin требовали 10 млн долларов. Уже появились заметки о том, что компания заплатила $10 млн, но журналисты всегда торопятся с выводами. Да, 10 млн хотели, но сколько в итоге получили, знают только те, кто своим знанием вряд ли поделится с широкой публикой. Так или иначе, для нас с вами важно то, что решение принято (надеюсь) и проблемы для действующих и потенциальных клиентов должны на этом закончиться, вопрос закрыт.

Вам кажется, что 10 млн долларов — это много? Да нет, это ещё так себе заработок от качественно сделанного вымогателя-шифровальщика. В команде хакеров сидят неглупые люди, которые наверняка берут цифры выкупа не с потолка, а после примерной оценки платежеспособности «клиента». Почитайте свеженькие материалы про вымогателя NetWalker (бывший Mailto), небольшая заметка здесь. Если английский язык вас не смущает, то лучше почитайте подробный материал на Гизмодо здесь. По оценкам MacAfee, этот NetWalker «заработал» для своих хозяев порядка 25 миллионов долларов всего за пять месяцев. С такой прибыльностью NetWalker попал в первую пятерку самых успешных вымогателей, то есть общую доходность всего этого бизнеса можно грубо оценить в порядка 400 миллионов долларов в год.

Вообще, интересная зверушка. Высочайший уровень автоматизации обработки платежей жертв, платеж регистрируется, жертва заносится в базу данных расплатившихся, и отправителю платежа автоматически отправляется расшифровщик. Пишут, что до своего полномасштабного запуска в системе жертвы вымогатель собирает с компьютеров ценную информацию и отправляет её своему хозяину, что потом становится дополнительным весомым аргументом в пользу выплаты. Естественно, желающим попользоваться этим вымогателем его продают, но тоже красиво, не в собственность, а в аренду вместе со всей сопутствующей инфраструктурой. Покупатель направляется на специальный сетевой ресурс, где ему предоставляется возможность собрать свою персональную кастомизированную версию вымогателя.

Продолжение банкета, теперь Canon?

Почитайте новость у нас на Mobile-Review здесь, всё очень похоже на NetWalker. Только команда операторов вымогателя другая, и сам вымогатель другой, теперь это Maze. Впрочем, хрен редьки не слаще, и эффект примерно тот же: дэнгЫ давай срочно, иначе блок не снимем и кучу слитой у тебя инфы опубликуем! Подробнее и со скриншотами можно почитать здесь (англ. язык). Вроде, чуть менее катастрофично, чем с Garmin, работоспособность устройств не зависит критично от жизнеспособности интернет-ресурсов корпорации. Но всё равно невесело, да и денег наверняка попросили много, пишут про те же 10 миллионов.

Вопросительный знак я поставил в заголовке не просто так. В Canon выпустили уведомление о том, что после атаки 30 июля 2020 года они были вынуждены отключить доступ к хранилищу клиентских фотографий и остановить работу мобильных приложений. Проведённая ревизия показала, что некоторое количество снимков пропало, о чём Canon и сообщила пострадавшим пользователям. Как правильно заметил один из пользователей сервиса Canon, очень похоже на то, что Canon отказалась платить выкуп и восстановила содержимое своих баз данных из бэкапов. Естественно, с потерей части данных пользователей

Доголосовались, однако!

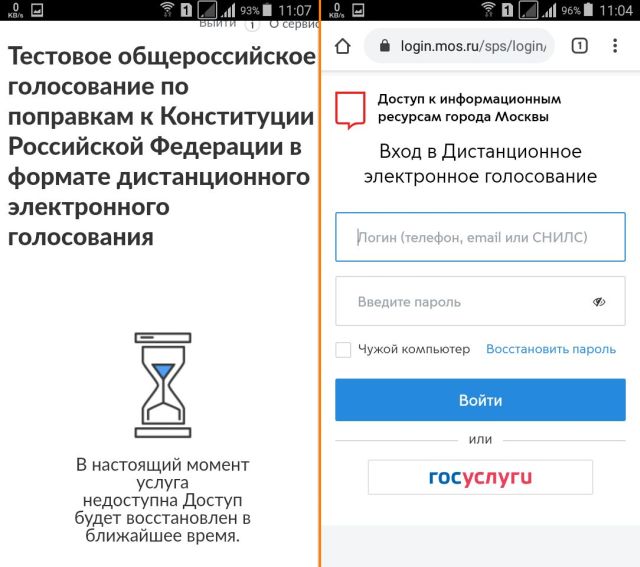

Если вы голосовали онлайн за/против поправок в Конституцию, то ваша гражданская ответственность немножко обогатила хакеров. Если ваши свежие и подтвержденные паспортные данные интересны конкурентам (например), то каждый купивший строчку с вашими данными заплатил за неё хакеру 60–100 руб. Речь идёт о благополучно «слитой» базе паспортных данных участников электронного голосования по поправкам к Конституции, проходившего с 25 июня по 1 июля. Пишут про «слитую» базу данных из 1.1 миллиона записей, гляди ты, какими мы с вами оказались сознательными и ответственными! Нет уж, лично я больше голосовать удалённо не буду. При таком наплевательском отношении чиновников в будущем только идти ножками, бросить бумажку в ящик и расписаться в амбарной книге. Тоже при желании данные могут украсть, однако значительно большая трудоемкость хотя бы уменьшит вероятность такого события. Почитайте статью в «Коммерсанте» здесь. Что поделаешь, такие у нас чиновники и прочие государственные труженики. Всё, что может быть сравнительно легко украдено и продано за скромное вознаграждение, всё равно будет украдено и продано, это аксиома. Угадайте, не читая статью в «Коммерсанте», как в Госдуме предлагают с этим явлением бороться? Ни за что не догадаетесь. Предлагают ввести уголовную ответственность для покупателя персональных данных, во как! Типа, они все сразу дружно испугаются и перестанут ворованные данные покупать, спрос резко упадёт, и воровать перестанут.

Паспортные данные в базе были зашифрованы, но вместе с базой данных заботливо украли программку-расшифровщик, так что здесь всё честно, деньги с покупателей берут не «за воздух». Сами по себе паспортные данные никому особо не нужны, они есть и в открытом доступе бесплатно, однако продавец рекламирует свежесть и актуальность продаваемой базы данных и предлагает «комплексное обслуживание»: дополнить свежие паспортные данные нужных покупателю клиентов также СНИЛС и прочей персональной информацией.

В общем, с каждым годом в условиях жесткой конкурентной борьбы (воров много, а баз данных мало) продавцы повышают качество обслуживания покупателей, предлагая им комбинированные и пакетные решения. В том числе предлагают даже регулярное бесплатное обновление проданных баз данных. Да нашим маркетологам ещё расти и расти до уровня сервиса наших же хакеров!

Про фишинг: не просто быстро, а очень быстро

Вроде я не гнушаюсь читать публикации про мошенничества и прочие малоприятные вещи, однако регулярно удивляюсь тому, как быстро всё это дело развивается. И, соответственно, знания о том, как это всё происходит, безнадёжно устаревают.

Почитайте материал здесь, пара цитат:

«Команда исследователей в области кибербезопасности, в которую вошли сотрудники Google, PayPal и Samsung, целый год анализировали фишинговые атаки и изучали, как пользователи взаимодействуют с поддельными страницами.

Общий проект нескольких компаний-гигантов получился без преувеличения масштабным. Специалисты проанализировали 22 553 707 посещений 404 628 фишинговых страниц. «Мы выяснили, что стандартная фишинговая атака длится 21 час от первой до последней жертвы. А детектирование подобных кампаний антифишинговыми средствами происходит в среднем спустя девять часов после визита первой жертвы», — приводят статистические данные эксперты. Уже после детектирования должно пройти ещё приблизительно семь часов до того момента, как браузер пользователя будет предупреждать его об угрозе при посещении фишинговой страницы.

7,42% жертв, согласно статистике исследователей, вводили свои учётные данные, передавая их в руки злоумышленников. А последние в течение пяти дней после получения логина и пароля пытались взломать с их помощью аккаунт».

Магия больших и маленьких цифр. Вроде, 7.42% жертв — совсем мало, однако общее число потенциальных пострадавших — миллионы. Как говорится, «а пять старушек — уже рупь!». Меня немного шокировал темп происходящего, буквально считанные часы после начала атаки. Потом браузеры начинают выдавать предупреждения при посещении страницы, и фишинговые сайты фактически перестают работать. Создаются новые страницы, запускается новая атака, и так по кругу. Я почему-то считал, что фишинговые страницы — нечто сравнительно долгоживущее, а предупреждения в браузерах начинают появляться после накопления определенного числа жалоб пользователей.

И ещё. Существует распространенное мнение, что получивший взлом аккаунтов после посещения фишингового сайта был во многом сам виноват. Дескать, как можно было не увидеть подделку? Ещё как можно было не увидеть. К сожалению, сегодня подделку не отличит от оригинала и специалист. Фальшивые страницы изготавливают профессионалы, тщательно копируя все детали оригинала и получая за свой продукт солидные гонорары. Прошли уже времена слепленных на коленке страниц. Так что надеяться на собственную внимательность уже давно не приходится. Единственное, что выручает — текст в адресной строке браузера, его подделать невозможно. И даже здесь свои нюансы, мошенники включают в название что-нибудь выглядящее правдоподобно и соответствующее тематике оригинального сайта.

Вместо резюме

Вы заметили, как быстро всё поменялось? Ещё недавно эффективная защита от всего-всего сводилась к использованию антивируса и некоторой элементарной внимательности. Сейчас я уже и не знаю… Почитаешь про все эти хакерские изыски и понимаешь, что даже одна-единственная ошибка по невнимательности (например, случайно ткнул в присланную другом ссылку) может привести к цепочке крупных потерь и неприятностей. Если вас всё это миновало, то вы, скорее всего, малоинтересны как мишень. Универсального рецепта предохранения нет, идеальной защиты тоже нет и никогда не будет. Скулить бесполезно, выть на Луну — неконструктивно. Делайте бэкапы хотя бы раз в месяц. Мне когда-то сказочно повезло: вдруг посыпался диск, а бэкап почты и всех рабочих файлов я делал буквально несколько дней назад. Было давным-давно и всего один раз, но полученный урок был надежно усвоен.

Что касается всех этих баз данных, которые регулярно воруют и сливают, то я бы не советовал так уж сильно переживать за свои бесценные персональные данные. В большинстве случаев всё это будет использовано только для целевого маркетинга и спама, а если для мошенничества с использованием социальной инженерии, то таких попыток всё равно трудно избежать. Не в одной, так в другой слитой базе данных всё равно засветитесь, а дальше как повезёт. Бесспорно, некоторых людей целенаправленно «пасут», но такие люди об этом прекрасно знают и в банальных советах вряд ли нуждаются.

Ссылки по теме

Поделиться:

Мы в социальных сетях:

Пожалуйста, включите JavaScript для отображения комментариев к статье

Есть, что добавить?! Пишите… eldar@mobile-review.com

Полный текст статьи читайте на mobile-review