Как Россия потратит 11,2 млрд рублей на развитие квантовых коммуникаций

ИТ в госсекторе

28.02.2020, Пт, 16:39, Мск , Текст: Игорь Королев

Появление квантового компьютера представляет серьезную угрозу для современной криптографии, а для создания квантово-устойчивой инфраструктуры остается все меньше времени. Для развития технологий квантовой коммуникаций в России до 2024 г. нужно будет вложить 11,2 млрд руб. В России уже есть неплохие разработчики в сфере квантового распределения ключей «точка-точка», но нет разработок в области постквантовой криптографии.

Что такое квантовые коммуникации?

CNews продолжает серию публикаций на основе дорожной карты развития квантовых технологий, подготовленной национальным исследовательским технологическим университетом МИСиС в рамках реализации мероприятий федерального проекта «Цифровые технологии» национальной программы «Цифровая экономика». Документ разделяет данные технологии на три субтехнологии: квантовые вычисления, квантовые коммуникации и квантовая сенсорика.

Квантовые коммуникации представляют собой технологию криптографической защиты информации, использующей для передачи ключей индивидуальные квантовые частицы. Главное преимущество квантовых коммуникаций — защищенность информации, гарантированная законами физики. Основной технологией в данной сфере является квантовое распределение ключей (КРК).

Квантовые коммуникации устраняют угрозы информационной безопасности, в том числе — со стороны квантовых компьютеров. Приоритетными отраслями для их внедрения являются: защита национальных информационно-телекоммуникационных сетей, обеспечение защиты информации для финансового сектора, государственных органов, крупных технологических компаний и держателей критической информационной инфраструктуры.

Традиционной задачей криптографии является проблема обеспечения конфиденциальности информации при передаче сообщений по открытому (контролируемому злоумышленником) каналу. В простейшем случае криптографический сценарий можно описать взаимодействие трех сторон: владелец информации (отправитель, передатчик), получатель (приемник) и злоумышленник (противник).

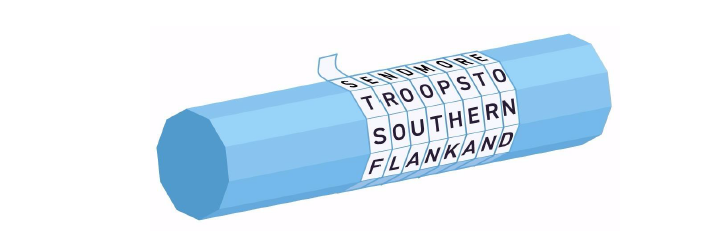

История криптографии: от Месопотамии до Второй мировой войны

Всевозможные способы усложнения задачи получения злоумышленником доступа к передаваемой информации — одна из центральных идей криптографии с самого начала ее развития. Криптографические методы использовались еще в древних цивилизациях, таких как Месопотамия, Индия, Китай и Египет. Один из первых криптографических приборов был создан в пятом веке в Спарте.

Данный прибор, называемый сциталой, является цилиндром заранее обусловленного диаметра, известного лишь легитимным сторонам коммуникаций. На цилиндр наматывалась тонкая полоска из пергамента, а текст выписывался вдоль его оси. В этом случае секретным параметром является диаметр цилиндра, который подбирается относительно просто.

Сцитала — античное криптографическое устройство

Для сообщения между легионами, разбросанными по Римской республике, Гай Юлий Цезарь использовал шифр, в котором каждая буква сообщения сдвигалась на определенное число букв по алфавиту. В средние века использовались различные криптографические схемы, основанные на замещениях, перестановках и их комбинациях.

В этих случаях секретным параметром (ключом) является число смещения или таблица подстановки. В отсутствие вычислительной машины, которая могла бы достаточно эффективно перебирать все возможные варианты, задача извлечения информации требует большого количества времени.

По мере развития криптографии некоторые ее примитивы получили более точное математическое описание. В частности, возникло определение шифрования (шифр) — семейства обратимых преобразований открытого текста, определяемого некоторым параметром (криптографическим ключом), а также порядком применения данного преобразования.

Во время Второй Мировой войны Германия использовала электромеханическое устройство для шифрования сообщений — машину «Энигма». На тот момент казалось, что количество переборных вариантов настолько велико, что «вскрыть» зашифрованное ее сообщение практически невозможно.

Ошибка немецких криптографов состояла в том, что при использовании «Энигмы» каждый день в зашифрованном виде передавалось стандартное сообщение — прогнозы погоды. Знание его, а также других особенностей сообщений, упростило процедуру дешифрования, что дало возможность Алану Тьюрингу расшифровать криптограммы «Энигмы» при помощи созданной для этого специальной машины — прообраза современного компьютера.

Исторический опыт сформулировал две важных криптографических парадигмы. Если рассматривать определение криптографического алгоритма как совокупности алгоритмов шифрования и расшифровывания, а также криптографического ключа, то для его криптографической стойкости необходимо обеспечить следующее: при попадании инструмента для шифрования в руки злоумышленника, не должны возникать сложности для дальнейшего использования данного криптографического метода (принцип Керхгоффса); нельзя строить криптографические системы, исходя из предположения об ограниченности знаний злоумышленника о системе или ограниченности его ресурсов (принцип Шеннона).

Теоретические основы криптографии

В начале XX века в работах Клода Шеннона и Владимира Котельникова были сформулированы требования к абсолютно защищенной криптографической системе, позже получившей название «Одноразовый блокнот» (известный также как «шифр Вернама»). Она остается стойкой даже при наличии у злоумышленника неограниченных вычислительных ресурсов.

При этом необходимо выполнить несколько условий: ключ должен быть известен только легитимным сторонам коммуникаций; длина ключа в битах должна быть не меньше длины сообщения; ключ должен быть случайным и использоваться только один раз.

Исходя из анализа этих требований, можно сделать вывод о том, что центральной и наиболее важной задачей криптографии является задача распределения криптографических ключей. Одна из проблем криптографии состоит в том, что чем больше информации передается с помощью одного ключа, тем большей становится так называемая «нагрузка на ключ», и тем больше данных накапливается для криптоанализа.

Одним из возможных решений задачи распределения ключей является криптография с открытым ключом, заложенная в работах Мартина Хелмана, Уитфилда Диффи и Ральфа Меркла. Она заключается в использовании для распределения ключей односторонних математических функций. Их основным свойством является, с одной стороны, легкость вычисления функции по известному аргументу, а с другой стороны — сложность вычисления аргумента по известному значению заданной функции.

Примером такой «односторонней» задачи является факторизация: перемножить два простых больших числа легко, тогда как сказать, из каких простых множителей состоит заданное число, вычислительно сложно. Именно на предположении о сложности решения некоторых классов математических задач основывается современная криптографическая защиты информации.

Примером является распространенный криптографической алгоритм RSA. Криптография с открытым ключом требует наличия двух ключей: открытого ключа и секретного ключа, которые образуют пару. Получатель послания генерирует два ключа, делает открытый ключ общедоступным, а секретный ключ сохраняет в секрете.

Методы криптографии с открытым ключом могут быть использованы для обеспечения ключами симметричных криптографических алгоритмов. В симметричных криптографических алгоритмах один и тот же ключ используется как для шифрования, так и для расшифровки сообщения. Секретность передачи зашифрованных данных ограничивается, в том числе, секретностью способа распределения ключей.

Именно для того, чтобы избежать необходимости курьерской передачи ключей, используются криптографические методы с открытым ключом. Тем не менее, секретность таких систем, как упоминалось выше, основывается на вычислительной сложности некоторых классов математических задач. Сегодня такой технологический стек, совмещающий криптографию с открытым ключом с симметричной криптографией, достаточно широко распространен. С его помощью защищается подавляющее большинство данных, передаваемых в интернете.

Отличной иллюстрацией решений на основе вычислительной сложности является DES (Digital Encryption system) и основанные на ней различные системы. DES была разработана IBM в 1975 г. Эта система использует очень простые арифметические операции, что позволяет выполнять кодирование электронными устройствами и достигать очень высокой скорости работы.

Так же, как и в случае с открытым ключом, DES подвергалась различным атакам по мере развития вычислительных мощностей. Алгоритм использует ключ длиной 56 бит, которые многократно используется для кодирования всего сообщения. Как следствие, его секретность связана только с вычислительной сложностью.

В 1997 г. эта система впервые была взломана, на это ушло 96 дней. Для этого использовался прямой перебор всех возможных ключей на большом количестве компьютеров (2 в степени 56). Уже в 1998 г. сообщение было дешифровано за 41 день при помощи 50 тыс. компьютеров, соединенных через интернет. В 1999 г. две предыдущие группы объединили свои усилия и вскрыли сообщение за 22 часа 15 минут.

Квантовый компьютер — угроза криптографии

Новое поколение вычислительных устройств, использующих для своего функционирования свойства квантовых объектов (такие как квантовая суперпозиции и запутанность) и называемых квантовыми компьютерами, несет существенную угрозу информационной безопасности. В частности, при помощи алгоритма Шора задачи факторизации и дискретного логарифмирования, лежащие в основе распространенных криптографических алгоритмов, могут быть решены достаточно быстро. Это ставит под угрозу большинство современных криптографических методов защиты информации.

Взлом RSA-ключа, состоящего из 1024 бит, займет миллионы лет непрерывных вычислений на классических компьютерах, тогда как на квантовом компьютере эта задача будет решена за 10 часов (если предположить, что каждая квантовая операция выполняется 10 нм и в распоряжении будет компьютер из примерно 2 тыс. логических кубит). Угроза со стороны квантовых компьютеров касается большинства алгоритмов распределения ключей и цифровых подписей в протоколах защищенной передачи данных между узлами в интернете.

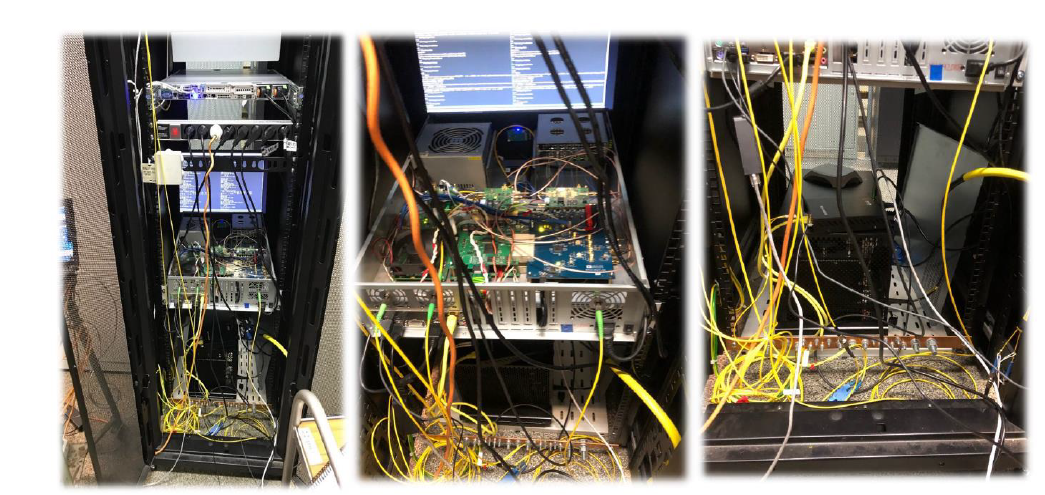

Оборудование РКЦ/С-Терра

Квантовый компьютер также окажет влияние на криптографическую стойкость симметричных криптографических алгоритмов, таких как AES и ГОСТ, однако в меньшей степени. Квантовый алгоритм Гровера, предназначенный для поиска по неупорядоченной базе данных, позволяет существенно снизить сложность задачи полного перебора. Защитой от этого может быть увеличение длины и частоты смены ключей в симметричных криптографических алгоритмах.

Таким образом, угроза возникновения квантового компьютера, как инструмента взлома криптографических кодов, требует разработки долгосрочного плана по обеспечению информационной безопасности, учитывающего угрозы «постквантовой эры» — эры полноценных и универсальных квантовых компьютеров, способных реализовать алгоритмы Шора и Гровера. Для обеспечения безопасности в постквантовую эру существует два принципиальных решения: квантовое распределение ключей и постквантовая криптография.

Квантовое распределение ключей

Использование технологии квантового распределения ключей предполагает использование в качестве переносчиков информации квантовые состояния (на эту роль лучше всего подходят фотоны — кванты света). Устройства квантовых коммуникаций позволяют двум сторонам генерировать на расстоянии случайные двоичные последовательности, которые называются квантовыми ключами.

Особенность этих двоичных последовательностей состоит в том, что, во-первых, они являются случайными на фундаментальном уровне, и, во-вторых, при соблюдении определенных условий можно сделать вывод о том, известна ли данная последовательность третьим лицам. Главное и важнейшее преимущество технологии квантового распределения ключей — возможность гарантировать информационно-теоритическую безопасность передаваемой информации.

Оборудование ИнфоТекс/ЦКТ МГУ им. М.В. Ломоносова

Отличие квантового распределения ключей от классических заключается в гарантии секретности ключа на уровне законов физики. Попытка вторжения может быть гарантировано обнаружена. Это достигается за счет использования принципа невозможности клонирования неизвестного квантового состояния и принципа дополнительности между получением информации и возмущением квантового состояния.

При этом предполагается, что передатчик и приемник оснащены с использованием современных технологий, в то время как злоумышленник обладает неограниченными вычислительными возможностями и любыми технологиями, не противоречащими законам физики. Злоумышленник имеет физический доступ ко всем каналам, по которым передаются одиночные фотоны и классическая информация, но не имеет доступа к установкам передатчика и приемника.

Обеспечить защиту ключа при таких серьезных предположениях становится возможным благодаря законам квантовой физики, которые действуют на любой измерительный прибор. Первый — невозможно получить информацию о неортогональных квантовых состояниях без их возмущения. Второй — невозможно достоверно скопировать неизвестное квантовое состояние (технология «no-cloning»).

Из этих положений следует, что если в качестве носителей информации использовать одиночные квантовые объекты (одиночный фотон), то любая попытка вторжения несанкционированным лицом в процесс передачи неизбежно приведет к необратимому изменению квантовых состояний объектов, благодаря которому факт вторжения и может быть выявлен.

Есть ли еще время для создания квантово-защищенной инфраструктуры?

Для оценки необходимости строительства инфраструктуры информационной безопасности используется неравенство Моска. В нем учитываются три временных периода: X — время, в течение которого необходимо защищать данные от доступа третьих лиц; Y — время обновления инфраструктуры защиты информации до квантово-стойкой; Z — время до момента создания квантового компьютера, способного взломать классические решения методом «сохраняй сейчас, дешифруй позже».

Если X+Y=Z, то еще есть время для создания квантово-защищенной инфраструктуры. Если X+Y>Z, то есть риск взлома, даже если начинает строиться квантово-защищенная инфраструктура. Квантовый компьютер, несущий угрозу ассиметричному распределению ключей с вероятностью 50%, появится через Z=5 лет и с вероятностью 80% появится через Z=10 лет.

Оборудование ИТМО/Квантовые коммуникации

Для коммерческой тайны, где характерным периодом защиты информация является X=3 года, модернизация структуры информационной безопасности для критической инфраструктуры и крупнейших компаний замет порядка Y=5 лет. Таким образом, с точки зрения защиты информации характерный период времени составляет 3+5=8 лет. Он находится в зоне риска взлома с использованием квантового компьютера: 5 лет.

Российские технологии квантовой связи

Уровень готовности технологий квантовых коммуникаций (TRL) в мире находится на максимальной, девятой отметке. Это относится как к решениям «точка-точка», так и к сетям с доверенными узлом. Оборудование КРК для сетей с недоверенными узлами находится на уровне лабораторного тестирования.

Отечественные решения «точка-точка» несколько уступают зарубежным, их TRL находится на отметке »8». А вот в части квантовых сетей на основе доверенных узлов отечественные разработки сильно отстают от Китая и ЕС — их TRL находится лишь на отметке »6».

Уровни готовности для различных направлений развития квантовых коммуникаций

| Направление | В России | За рубежом |

|---|---|---|

| Серверное решение КРК | ||

| КРК «точка-точка» | 3 | 9 |

| КРК с непрерывными переменными (CV QKD) | 2 | 6 |

| Квантово-классическое xWDM мультиплексирование | 3 | 6 |

| Квантовые сети на основе доверенных узлов | 6 | 9 |

| Компактные и недорогие устройства КРК | 3 | 4 |

| КРК с использованием оптических волноводных чипов | 2 | 4 |

| Сети с недоверенными узлами | ||

| КРК, не зависящее от реализации детекторов (MDI QKD) | 2 | 4 |

| Квантовый повторитель | 1 | 1 |

| КРК по открытому пространству | ||

| Спутниковое КРК | 4 | 9 |

| КРК в открытом пространстве для беспилотных средств | 4 | 6 |

| Постквантовая криптография | 1 | 9 |

| Поддерживающие технологии | ||

| Интеграция КРК с классическим шифратором | 9 | 9 |

| Образовательные решения | 9 | 9 |

| Квантовый генератор случайных чисел | 9 | 9 |

| Классическая пост-обработка квантовых ключей | 9 | 9 |

| Детектор одиночных фотонов | 9 | 9 |

Для поддерживающих технологий и в мире и в России отмечается максимальный, девятый, уровень TRL. Речь идет об интеграции КРК с классическим шифратором, образовательных решениях, квантовом генераторе случайных числе, классической пост-обработке квантовых ключей и детекторе одиночных фотонов.

В то же время, динамика движения российских команд очень позитивная, отмечают авторы дорожной карты. В результате позднего старта, только в 2016 г. были представлены полевые испытания прототипов на расстоянии десятков километров, что соответствует отставанию в 12–14 лет. За три года отставание по решениям «точка-точка» сократилось до трех лет. За следующие три-четыре года необходимо ликвидировать отставание полностью.

Сравнительная таблица тестирования российских устройств квантовых коммуникаций

| ИТМО/Квантовые коммуникации | РКЦ/С-Терра | Инфотекс/МГУ | |

|---|---|---|---|

| Количество RU | 3 | 4 | 2 |

| Количество используемых волокон для КРК | 2 | 1 | 2 |

| Скорость генерации просеянного ключа, бит/с | -7 200 | -2 000 | - |

| Скорость генерации секретного ключа, бит/с | -600 | -400 | -10 |

| QBER, % | -4,6% | -5% | — 7–8% |

| Поддержка буфера для хранения ключей | Да | Да | Нет |

| Квантовый генератор случайных чисел | Нет | Нет | Да |

| Используемый протокол КРК | Фазовый на боковых частотах | ВВ84 decoy state | Собственная разработка |

| Детектор фотонов | Импортный | Собственная разработка | Собственная разработка |

| Поддержка стороннего СКЗИ | Да | Да | Нет |

| Наличие согласованного с регулятором ТЗ | Нет | Нет | Да |

В России в области серверных решений «точка-точка» в 2014 г. Университет ИТМО разработал систему квантовой коммуникации на боковых частотах и апробировал ее между своим корпусами на расстоянии 1 км, а в 2016 г. — на расстоянии 2,5 км.

В 2015–17 гг. в Российском квантовом центре и «КуРэйт» было разработано промышленное устройство для квантовой криптографии. Прототип данного устройства прошел испытания между офисами «Газромбанка» (25 км) и обеспечил VPN-тоннель между офисами «Сбербанка» (25 км). А «Ростелеком» провел тестирование технологий всех разработчиков на одной линии, длиной 60 км при потерях 16 дБ.

Сравнительные характеристики КРК различных разработчиков и производителей

| Наименование модели/продукта | Страна | Стадия | Расстояние, км | Скорость генерации квантовых ключей по результатам замеров в лаборатории, Кбит/с (может отличаться в полевых условиях) | Размер (Ш = В44 мм х Ш450 мм х Д600 мм) | Цена за комплект на создание одного квантового канала (вкл. передатчик и приемник) |

|---|---|---|---|---|---|---|

| ID Quantique Cerberis | Швейцария | На рынке | 25–100 | 3–20 | Передатчик и Приемник — 2U | $100 000 |

| Qubitekk | США | На рынке | До 20 | До 100 | Передатчик и Приемник — 2U | $100 000 |

| QuantiunCTek | Китай | На рынке | 20–100 | 1–80 | Передатчик и Приемник — 6U | Неизвестно |

| MagiQ QPN | США | Снято с продажи | 50 | 3,5 | Передатчик и Приемник — 6U | $100 000 |

| SeQiireNet Cygnus | Франция | Снято с продажи | 20 | 10 | Передатчик и Приемник 6U | Неизвестно |

| SK Telecom | Южная Корея | Разработка и пилот | До 50 | До 10 | Передатчик — 3U Приемник — 4U | Неизвестно |

| Toshiba | Япония | Разработка | 30–100 | 200 — 1 000 | Передатчик — 3U Приемник — 6U | Неизвестно |

При этом «КуРэйт» производит собственный детектор одиночных фотонов как отдельное устройство. В МГУ ведется разработка и характеризация однофотонных квантовых детекторов на основе ультратонких нанопластинок CdSe/CdS и CdSe/ZnS, функционирующих при температурах, близких к комнатным. В ИТМО ведется разработка источников и приемников одиночных фотонов на основе III-V гетероструктур в нитевидных нанокристаллах (ННК) в системах материалов InAs/GaAS, GaAs/A1GaAs, GaAs/GaAsP и InAs/InP.

Компания «Сконтел» впервые в мире разработала однофотонные детекторы на основе сверхпроводниковых элементов. Подобные детекторы на несколько порядков превосходят полупроводниковые детекторы по соотношению сигнал/шум, однако их единственным недостатком является потребность в охлаждении до нескольких кельвинов, что требует отдельного охлаждающего дорогостоящего оборудования.

Стадии развития систем квантовых вычислений

| Математические методы — семейство алгоритмов | Функционал | Преимущества | Недостатки |

|---|---|---|---|

| Коды исправления ошибок (Code-based algorithms) | Шифрование | Быстрота, анализ криптографической стойкости (1978) | Большие размеры ключей (требование к памяти) |

| Решетки (Lattice-based algorithms) | ЭЦП, шифрование | Быстрота и простота реализации | Сложности с оценками на криптографическую стойкость |

| Криптографические хэш-функции (Hash-based algorithms) | ЭЦП | Наиболее полно описанное доказательство стойкости | Менеджмент выпущенных ключей для подписи (необходимость хранения) |

| Multivariate-polynomial algorithms | ЭЦП | Наименьший размер подписи | Большие размеры ключей |

Мировой рынок квантово-защищенных аппаратных решений в настоящее время оценивается в $290 млн с долей российских компаний в 0,2%. К 2022 г. он вырастет до $750 млн.

Актуализация угрозы квантового компьютера увеличит скорость развития рынка квантовых коммуникаций как в России, так и за рубежом, говорится в дорожной карте. Поддержка строительства квантовых сетей сформирует сильных игроков рынка, которые создают как магистральные сети, так и разветвленные городские. Новые решения должны позволить перейти от решений «точка-точка» к архитектуре «звезда» со снижением стоимости подключения, и к решениям без требования к доверию промежуточному узлу. Ускоренное развитие отечественных игроков позволит охватить 8% мирового рынка.

Востребованные решения в сфере квантовых коммуникаций

| Наименование технологии | Объем рынка к 2022 г. Мир / РФ | Наличие потребителей (с указанием категории: В2В, В2С, B2G и т.д.) | Потенциальная доля в денежном и процентном выражении | Международный патентный ландшафт |

|---|---|---|---|---|

| Серверные решения КРК «точка-точка» | 18 млрд руб. / 350 млн руб. | Крупные финансовые и промышленные организации, телекоммуникационные компании (Сбербанк, Газпромбанк, Акадо телеком, МО РФ) (В2В, B2G) | 5% мирового рынка | Более 50 международных патентов |

| Квантовое распределение ключа на непрерывных переменных для небольших расстояний со сниженной стоимостью | 3 млрд руб. / 60 млн руб. | Филиальная сеть финансовых организаций, средний бизнес (В2В) | 7% мирового рынка | Порядка 15 международных патентов |

| Миниатюрная квантовая криптография в режиме «клиент-сервер» | б млрд руб. / 120 млн руб. | Средний бизнес, домохозяйства (В2В, В2С) | 7% мирового рынка | Порядка 5 международных патентов |

| Квантовое распределение ключа для беспилотных аппаратов | 1,2 млрд руб. / 25 млн руб. | Производители беспилотных аппаратов (В2В, В2С, B2G) | 7% мирового рынка | CN104993925A, US20170250805A1 |

| Научно-образовательные системы квантового распределения ключа и методики обучения в области квантовых коммуникаций | 10,2 млрд руб. / 100 млн руб. | Университеты и научные центры (В2В) | 30% мирового рынка | Не найдено |

| Модули для спутникового квантового распределения ключа | Мир: 1,8 млрд руб. | Производители коммуникационных спутников (В2В) | 15% мирового рынка | Порядка 5 международных патентов |

| Услуга проверки и сертификации устройств квантового распределения ключа | Мир: 1,2 млрд руб. | Разработчики устройоств квантового распределения ключа (В2В) | 20% мирового рынка | Услуга на основе компетенций и ноу-хау |

| Услуга аудита информационной безопасности на предмет устойчивости к квантовым атакам совместно с PwC | 4,2 млрд руб. / 40 млн руб. | Крупные корпорации (В2В, B2G) | 7% мирового рынка | Услуга на основе компетенций и ноу-хау |

| Сетевые программные решения для квантовых сетей | 1,8 млрд руб. / 35 млн руб. | Крупный и средний бизнес, использующий квантовые сети (В2В, B2G) | 10% мирового рынка | Порядка 5 международных патентов |

| Квантовый генератор случайных чисел со скоростью более 2 Гбит/с | 4 млрд руб. / 100 млн руб. | Производители устройств защиты информации (В2В) | 50% рынка РФ, 2% мирового рынка | Более 10 международных патентов |

Решениями с высоким потенциалом коммерциализации являются: аутентификация управляющих сигналов на устройства АСУ ТП; аутентификация управляющих сигналов роботизированных комплексов; подпись квантовыми ключами передаваемой информации, в том числе удаленного обновления ПО на ИТ-инфраструктуре крупных организаций и транспортных средствах; защита распределенного хранения данных, обеспечивающая нулевую утечку информации при доступе к части хранилищ; защищенные мессенджеры и обмен письмами; защищенный голосовой трафик в режиме одноразового блокнота; защищенные видеоконференции и защита данных в банковских платежах.

Для развития квантовых коммуникаций в России в период до 2024 г. потребуется 11,2 млрд руб.

Квантовое распределение ключей «точка-точка»

Решения «точка-точка» предоставляют бизнесу возможности по защите передачи и хранения данных, а также аутентификации. Большинство решений «точка-точка» представлено в исполнении для серверной стойки, их отличительной особенностью является привязка к крупным инфраструктурным объектам — офисным зданиям, заводам, аэропортам.

Активно развиваются новые протоколы КРК, основанные не на передаче одиночных фотонов, а на многофотонном кодировании квантовой информации в непрерывных переменных и многомерном кодировании. Это обеспечивает снижение стоимости за счет использования недорогих детекторов квантовых состояний и улучшает их помехоустойчивость.

План развития технологии «Квантовое распределение «точка-точка»

| 2 019 | 2 020 | 2 021 | 2 022 | 2 023 | 2024+ | Потребность | |

|---|---|---|---|---|---|---|---|

| Решения точка-точка. Расстояния до 100 км. При скорости генерации 1 кбит/с и 10 кбит/с на расстоянии 25 км. | Первые внедрения | На рынке, используются для строительства сетей | — Гибридные схемы квантовой криптографии — Строительство городских сетей | ||||

| Решения точка-точка. Расстояния до 150 км. При скорости генерации 1 кбит/с и 100 кбит/с на расстоянии 25 км. | Прототип | Продукт Первые испытания с потребителями | Внедрение | — Снижение нагрузки на ключ в высокоскоростных аппаратных шифраторах 10G и более — Передача голосового трафика в режиме одноразового блокнота. — Подключение множества программах и аппаратных потребителей к источнику квантовых ключей, появление рынка программных приложений конечного пользователя | |||

| Решения точка-точка. Расстояния до 200 км. использующие сверхпроводниковые детекторы. При скорости генерации 0,1 кбит/с на расстоянии 200 км. и 100 кбит/с на расстоянии 25 км. | Прототип | Продукт Первые испытания с потребителями | Внедрение | Подключение удаленных объектов без промежуточных доверенных узлов и использование оптоволоконных линий с большими потерями | |||

| Реализация мультиплексирования квантовых и инф орма цио иных каналов (xWDM) на топологии «точка-точка». Дальность не менее 50 км при скорости КРК не менее 1 кбит/с. Скорость инф орма цио иного канала: Не менее 10 Гбит/с. Количество каналов: до 30 информационных. 1 квантовый | Испытания критических узлов | Прототип | Продукт Первые испытания с потребителями | Внедрение | Подключение дополнительных узлов без потребности в выделенной оптоволоконной линии | ||

| Решения точка-точка. Расстояния до 150 км. При скорости генерации 10 кбит/с и 5 Мбит/с на расстоянии 25 км. | Прототип | Опытный образец | Продукт Первые испытания с потребителями | Внедрение | — Защита в режиме одноразового блокнота видеоконференций и обмена данными руководства компаний | ||

| КРК на непрерывных переменных с себестоимостью пары «приемник-передатчик» до 600 000 тыс. руб. | Подготовка теоретического заключения | Разработка отдельных углов | Лабораторная демонстрация технологии | Прототип для полевых испытаний | Опытный образец | Продукт | Повышение доступности технологии для среднего бизнеса |

| Сертификация решений «точка-точка» в России | Запущена программа НИОКР под эгидой регулятора | Первый отечественный стандарт и сертификационная лаборатория | Отечественные производители сертифицированы по первому стандарту | Доработка отечественного стандарта | Повторные сертификации | Повышение доверия и возможность использования в РФ | |

| Сертификация на экспорт | Участие в разработке международных стандартов | Международный стандарт | Отечественные производители сертифицированы по международному стандарту' | Повышение доверия и развитие экспорта | |||

| Снижение стоимости решений «точка-точка» на 70% за счет новых инженерных решений и эффекта масштаба | Рост объемов до 100–150 устройств в год. Появление новых сетевых решений | Рост объемов до сотен устройств в год. Появление новых решений на непрерывных переменных | Рост доступности технологии для среднего бизнеса и повышение использования для крупного бизнеса |

В большинстве магистральных оптоволоконных сетей применяется мультиплексирование по длине волны. Наличие классического сигнала в одной жиле оптоволокна создает засветки для квантового сигнала. Решением может быть как выделение темного волокна, так и мультиплексирование по времени, а также развитие методов оптической фильтрации для квантово-классического xWDM мультиплексирования. С этой точки зрения очень перспективным является КРК на непрерывных переменных.

В мире TRL для решений «точка-точка» находится на максимальной, девятой, отметке, в России он находится на уровне »8». Для КРК с непрерывными переменными (CV QKD) и квантово-классическим xWDM мультиплексированием TRL в мире находится на отметке »6», в России — на отметках »3» и »3» соответственно. В России разработками в данной области обладают «Ростелеком», «Кванттелеком», КуРэйт» и «Инфотекс».

Потребности в инвестициях технологии «Квантовое распределение «точка-точка», млн руб.

| Продукты | 2 019 | 2 020 | 2 021 | 2 022 | 20 123 | 2024+ | Всего |

|---|---|---|---|---|---|---|---|

| КРК «точка-точка», поколение 2 | 80 | 100 | 180 | ||||

| КРК «точка-точка», поколение 3 | 150 | 120 | 160 | 430 | |||

| КРК «точка-точка», расстояния 200–250 км | 20 | 20 | 50 | 90 | |||

| КРК с непрерывными переменными (CV QKD) | 25 | 50 | 100 | 100 | 150 | 100 | 525 |

| Квантово-классическое xWDM мультиплексирование | 30 | 80 | 140 | 250 | |||

| Поддерживающие технологии | |||||||

| Унификация протокола выдачи ключа классическому шифратору и произвольному потребителю | 30 | 80 | 110 | ||||

| Стандартизация и создание сертификационных лабораторий (перекрестная задача с направлением информационной безопасности) | 90 | 180 | 200 | 50 | 50 | 50 | 620 |

| Квантовый генератор случайных чисел | 40 | 50 | 50 | 30 | 170 | ||

| Разработка и доказательство протоколов квантовой криптографии | 10 | 10 | 10 | 10 | 10 | 10 | 60 |

| Классическая пост-обработка квантовых ключей | 30 | 45 | 30 | 30 | 30 | 40 | 205 |

| Детектор одиночных фотонов | 15 | 40 | 40 | 40 | 40 | 40 | 215 |

К 2022 г. необходимо представить набор решений, не уступающих по техническим характеристикам международным: дальность — до 200 км, скорость в городских условиях — на уровне мегабит в секунду, цена на уровне конкурентов за счет отладки производственных процессов, а также возможность мультиплексирования с классическим сигналом. Размер инвестиций, необходимых для развития данного направления в России, составляет 2,8 млрд руб. до 2024 г.

Квантовые сети

Полный текст статьи читайте на CNews