Анализ активности атакующих, связанной с подбором паролей по SSH

Опубликованы результаты анализа атак, связанных с подбором паролей к серверам по SSH. В ходе эксперимента было запущено несколько ловушек (honeypot), притворяющихся доступным сервером OpenSSH и размещённых в различных сетях облачных провайдеров, таких как Google Cloud, DigitalOcean и NameCheap. За три месяца было зафиксировано 929554 попыток подключения к серверу.

В 78% случаях подбор был нацелен на определение пароля пользователя root. Наиболее часто проверяемыми паролями стали »123456» и «password», но в десятку лидеров также вошёл пароль «J5cmmu=Kyf0-br8CsW», вероятно по умолчанию используемый каким-то производителем. Наиболее популярные логины и пароли:

| Логин | Число попыток | Пароль | Число попыто |

|---|---|---|---|

root | 729108 | 40556 | |

admin | 23302 | 123456 | 14542 |

user | 8420 | admin | 7757 |

test | 7547 | 123 | 7355 |

oracle | 6211 | 1234 | 7099 |

ftpuser | 4012 | root | 6999 |

ubuntu | 3657 | password | 6118 |

guest | 3606 | test | 5671 |

postgres | 3455 | 12345 | 5223 |

usuario | 2876 | guest | 4423 |

Из проанализированных попыток подбора было выявлено 128588 уникальных пар логин-пароль, при том что 38112 из них пытались проверить 5 и более раз. 25 наиболее часто проверяемых пар:

| Логин | Пароль | Число попыток |

|---|---|---|

| root | 37580 | |

| root | root | 4213 |

| user | user | 2794 |

| root | 123456 | 2569 |

| test | test | 2532 |

| admin | admin | 2531 |

| root | admin | 2185 |

| guest | guest | 2143 |

| root | password | 2128 |

| oracle | oracle | 1869 |

| ubuntu | ubuntu | 1811 |

| root | 1234 | 1681 |

| root | 123 | 1658 |

| postgres | postgres | 1594 |

| support | support | 1535 |

| jenkins | jenkins | 1360 |

| admin | password | 1241 |

| root | 12345 | 1177 |

| pi | raspberry | 1160 |

| root | 12345678 | 1126 |

| root | 123456789 | 1069 |

| ubnt | ubnt | 1069 |

| admin | 1234 | 1012 |

| root | 1234567890 | 967 |

| ec2-user | ec2-user | 963 |

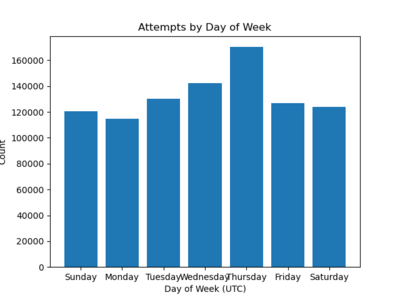

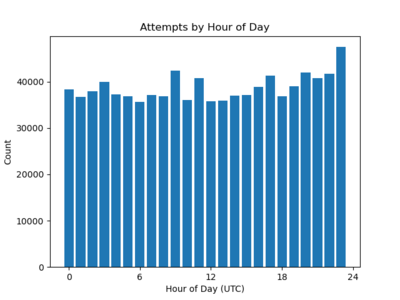

Распределение попыток сканирования по дням недели и часам:

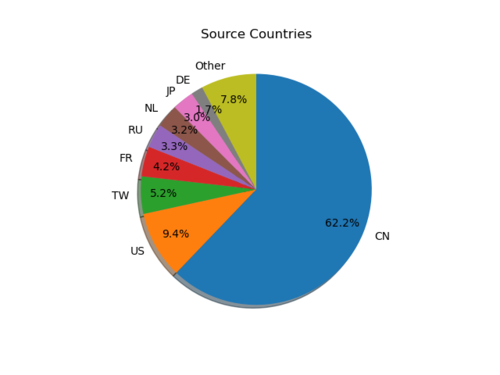

Всего было зафиксировано обращение с 27448 уникальных IP-адресов. Наибольшее число проверок, выполненных с одного IP, — 64969. Доля проверок через Tor составила всего 0.8%. 62.2% IP-адресов, участвующих в подборе, были связаны с китайскими подсетями:

Источник: http://www.opennet.ru/opennews/art.shtml? num=53663

Полный текст статьи читайте на OpenNet