Ведется массовая атака криптором Wana decrypt0r 2.0

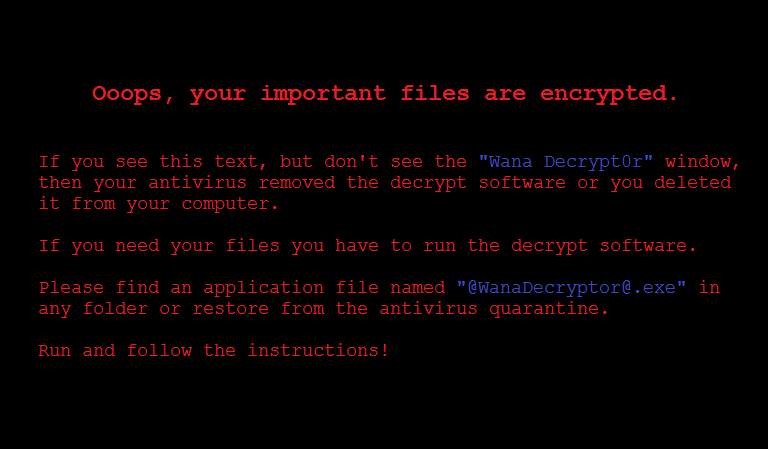

В настоящий момент можно наблюдать масштабную атаку трояном-декриптором «Wana decrypt0r 2.0»

Атака наблюдается в разных сетях совершенно никак не связанных между ссобой.

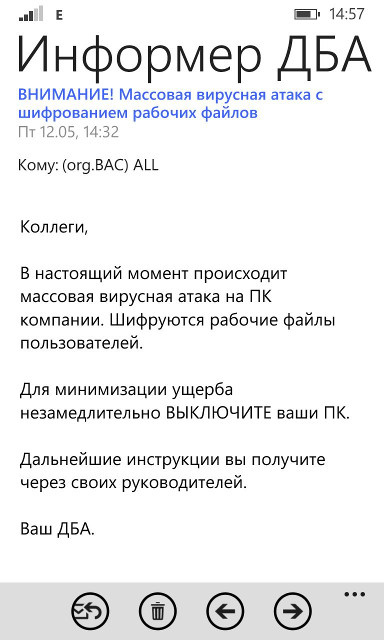

Некоторые компании советуют своим пользователям выключить свои компьютеры и ждать дальшейших инструкций.

Сконтактировавшись с бывшими коллегами я был удивлен похожими исторями.

Что касается меня, сегодня я подготавливал несколько новых образов Windows для нашей облачной системы, среди них был Windows Server 2008 R2.

Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс на ней, как сразу же в течении нескольких минут она была заражена.

Все образы Windows были получены из MSDN, хеши совпадают, так что возможность заражения образа исключена.

И это при том, что конфигурация файервола для единственного сетевого интерфейса смотрящего наружу, была настроена как «Общественная сеть».

Nmap не находит ни одного открытого порта вывод nmap:

Host is up (0.017s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

49154/tcp open unknown

Единственное что было установленно в системе — это Virtio-драйверы, которые были загруженны при установке самой Windows с внешнего CD.

ISO-образ был так же получен из официального источника — репозитория Fedora, хеш суммы так же совпадают.

В логах Windows я не нашел ничего необычного. Может быть плохо искал?

На данный момент до конца не известно как именно произошло заражение и какие конкретно версии Windows уязвимы. Если у вас есть похожие случаи, поделитесь информацией о них.

Из подготовленных мной сегодня версий, среди которых:

- Windows Server 2008R2

- Windows Server 2012

- Windows Server 2012R2

- Windows Server 2016

Заразилась только первая.

Несколько ссылок по теме:

Ждем дальнеших новостей, всех с пятницей и вот вам нескушная обоина на рабочий стол: