Континент 4 Getting Started 2.0. Веб-фильтрация

Приветствуем всех читателей в пятой статье цикла «Континент 4 NGFW Getting Started 2.0».

В предыдущей статье мы с вами рассмотрели настройку портала аутентификации, создали локального пользователя и добавили доменную группу. Также мы создали правило, работающее только с авторизованными пользователями.

В данном материале мы познакомимся с:

Фильтрацией по SNI

SSL/TLS-инспекцией

Web/FTP фильтрацией

ECAP-сервисами

ICAP-серверами

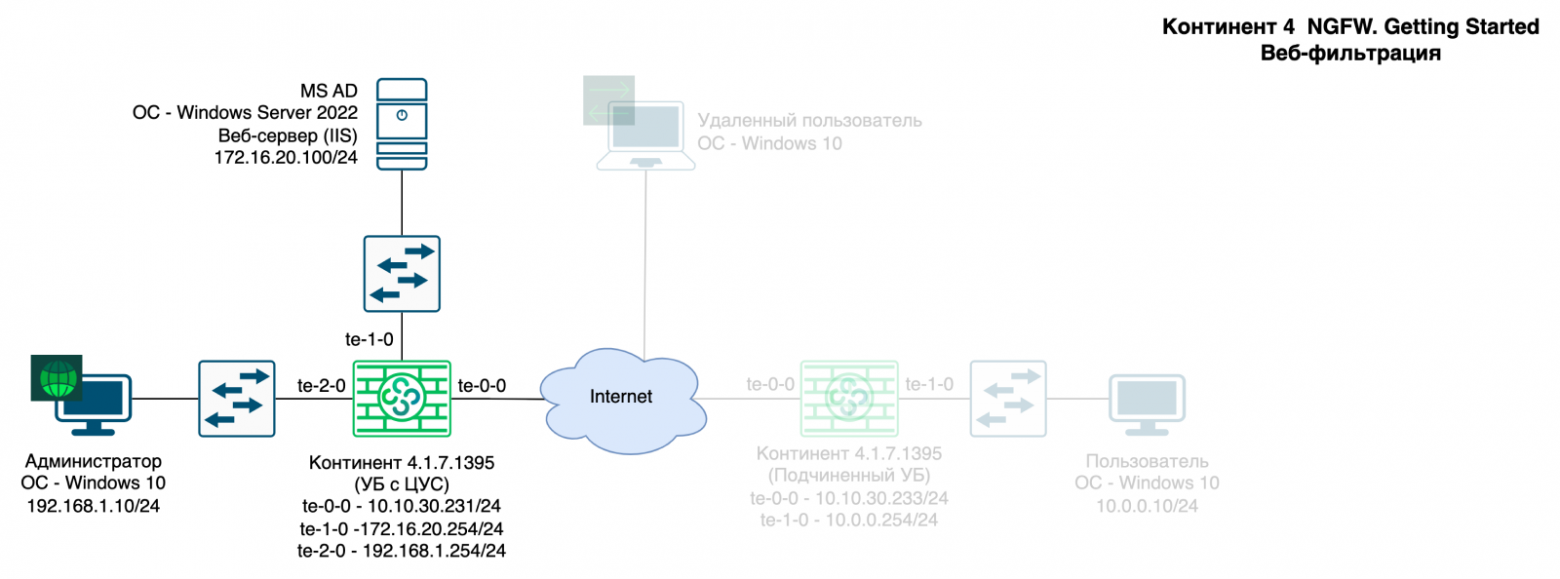

Все используемые в этой статье виртуальные машины вы можете рассмотреть в представленной ниже структурной схеме:

Структурная схема с VM для данной статьи

ФИЛЬТРАЦИЯ ПО SNI

Server Name Indication (SNI) — это расширение протокола TLS, осуществляющее отправку доменного имени, с которым необходимо установить сетевое соединение. Большинство обычных браузеров передают имя хоста, с которыми происходит зашифрованное HTTPS-соединение в открытом виде. Это позволяет фильтровать ресурсы без вскрытия SSL/TLS сессии.

Это единственный метод веб-фильтрации, который на момент написания статьи не требует SSL/TLS инспекции в Континент 4 NGFW.

Есть ограничение: фильтровать по SNI можно только предустановленные списки от SkyDNS. Поддержка собственных списков заявлена в следующей версии: 4.1.9.

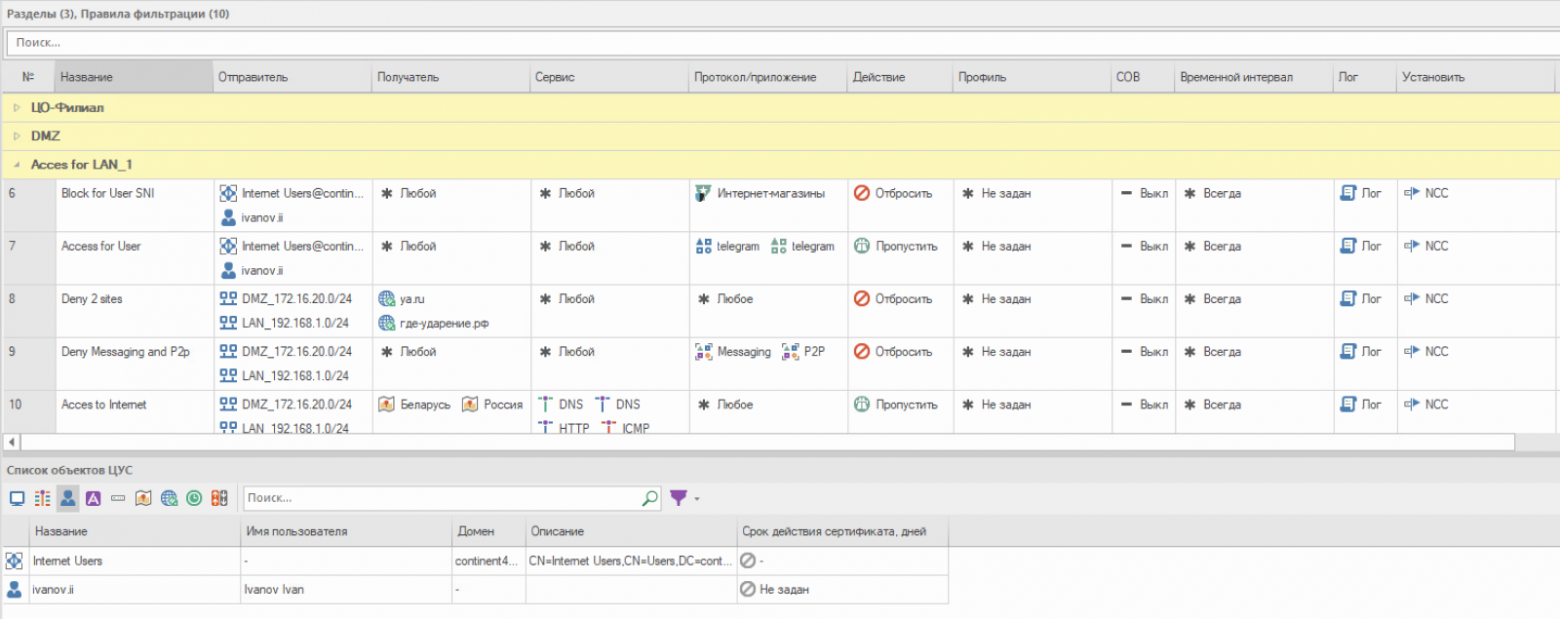

Данный тип фильтрации настраивается в разделе «Контроль доступа — Межсетевой экран» в параметре правила «Протокол/Приложение».

Давайте клонируем правило Access for User и поставим блокировку для интернет-магазинов.

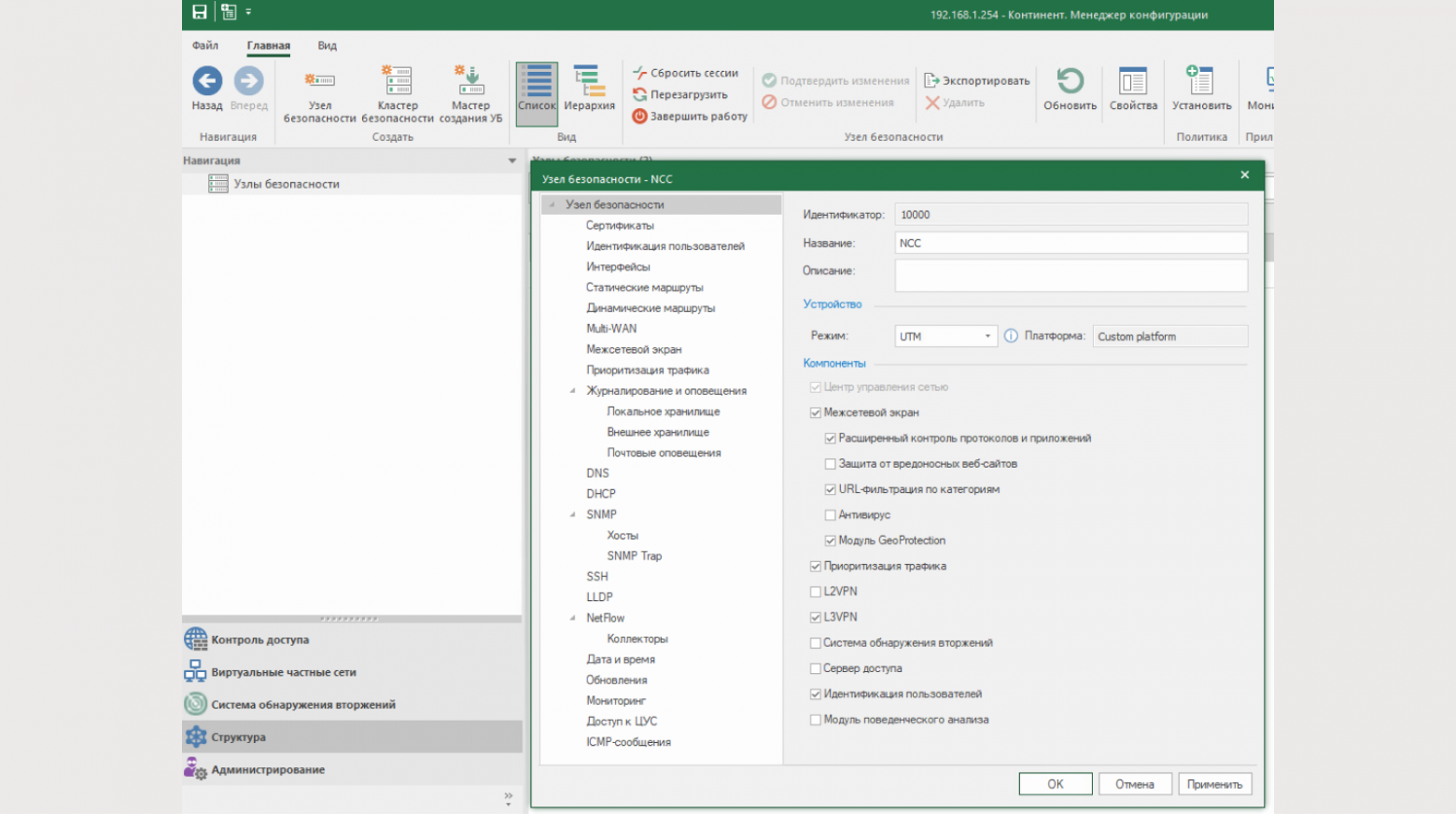

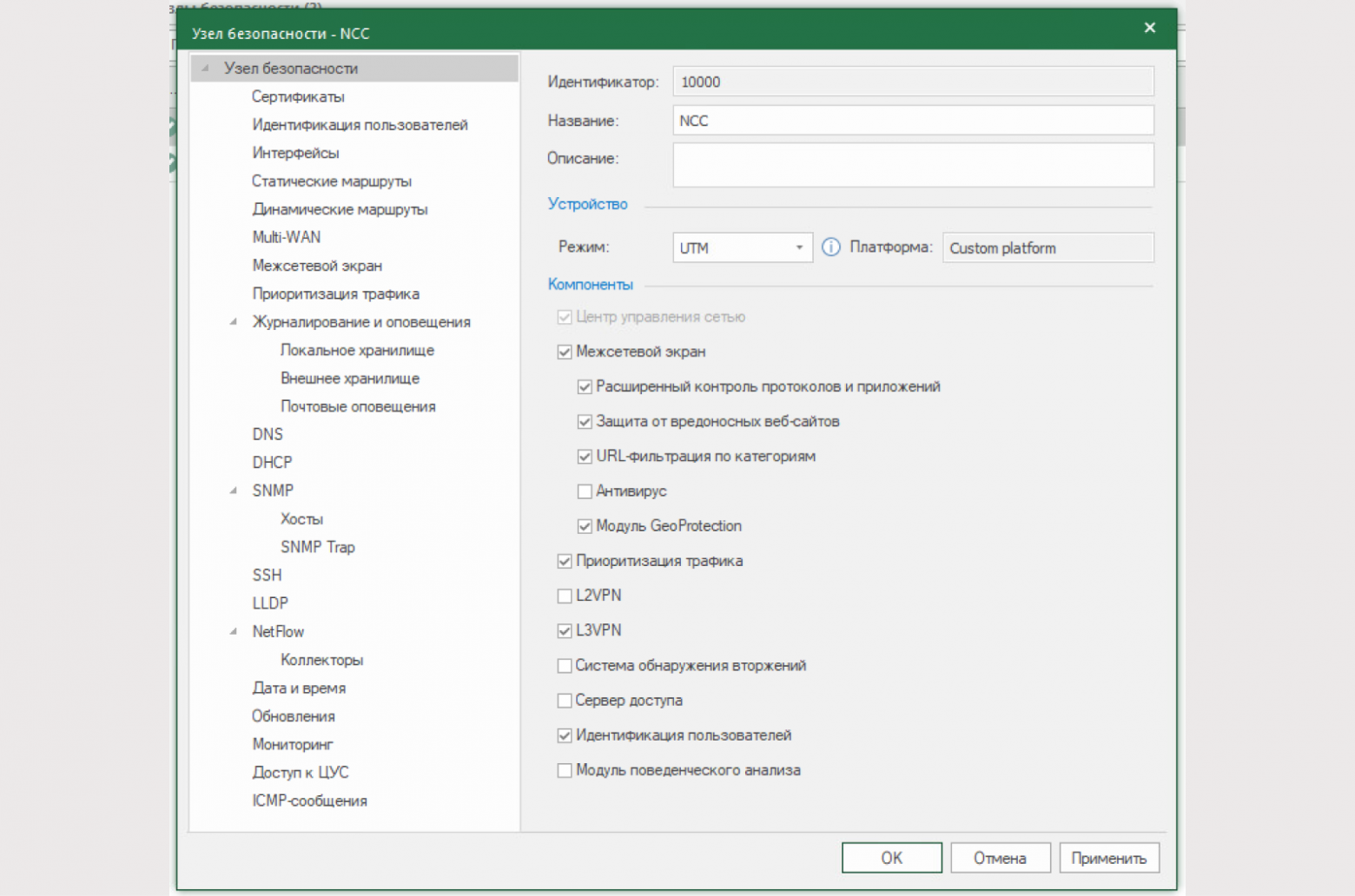

Также необходимо в свойствах УБ с ЦУС включить модуль «URL-фильтрация по категориями».

Сохраним и установим политику.

Попробуем открыть любой интернет-магазин.

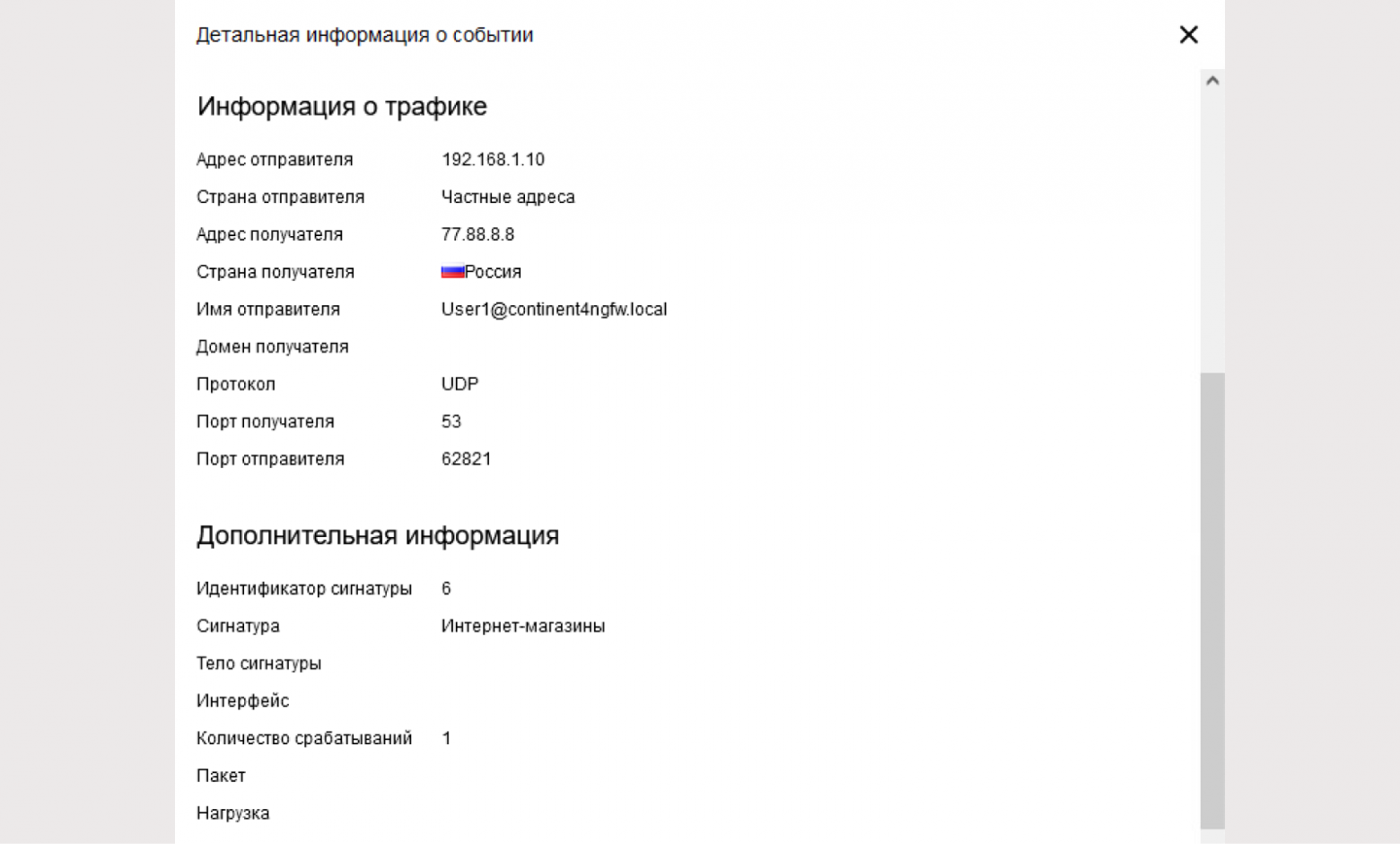

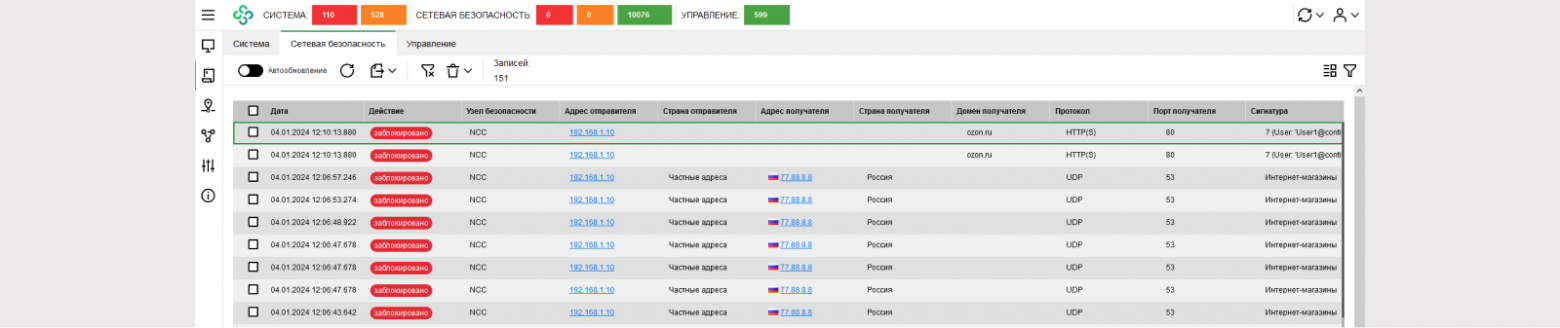

Мы для примера откроем Ozon и Wildberries. Они не должны открыться, а в системе мониторинга должна появится следующая запись

SSL/TLS ИНСПЕКЦИЯ

Для всех остальных механизмов веб-фильтрации нам потребуется SSL/TLS инспекция.

Для SSL/TLS инспекции нам необходимо выпустить два сертификата:

Данные сертификаты нужны для осуществления атаки Man in the middle (MITM). Она же «человек посередине».

Континент 4 NGFW перехватывает запрос пользователя и поднимает сессию от себя до адреса назначения. Со своим сертификатом он возвращает пользователю ответ, что позволяет изучить содержимое зашифрованных пакетов и принять решение о фильтрации.

Первоначальная цель MITM — атака на защиту доставки данных.

SSL/TLS-инспекция со стороны некоторых ресурсов будет восприниматься именно как атака, против которых имеется защитный механизм — репозиторий глобальных доверенных сертификатов. Конечный ресурс может распознать подмену сертификата и заблокировать доступ. К таким ресурсам, как правило, относятся репозитории обновления ПО, банки и специфичные сайты. Решить эту проблему можно, добавив ресурс в список исключений для SSL/TLS-инспекции.

На момент написания статьи Континент 4 NGFW поддерживает SSL/TLS инспекцию для версий TLS 1.0−1.3

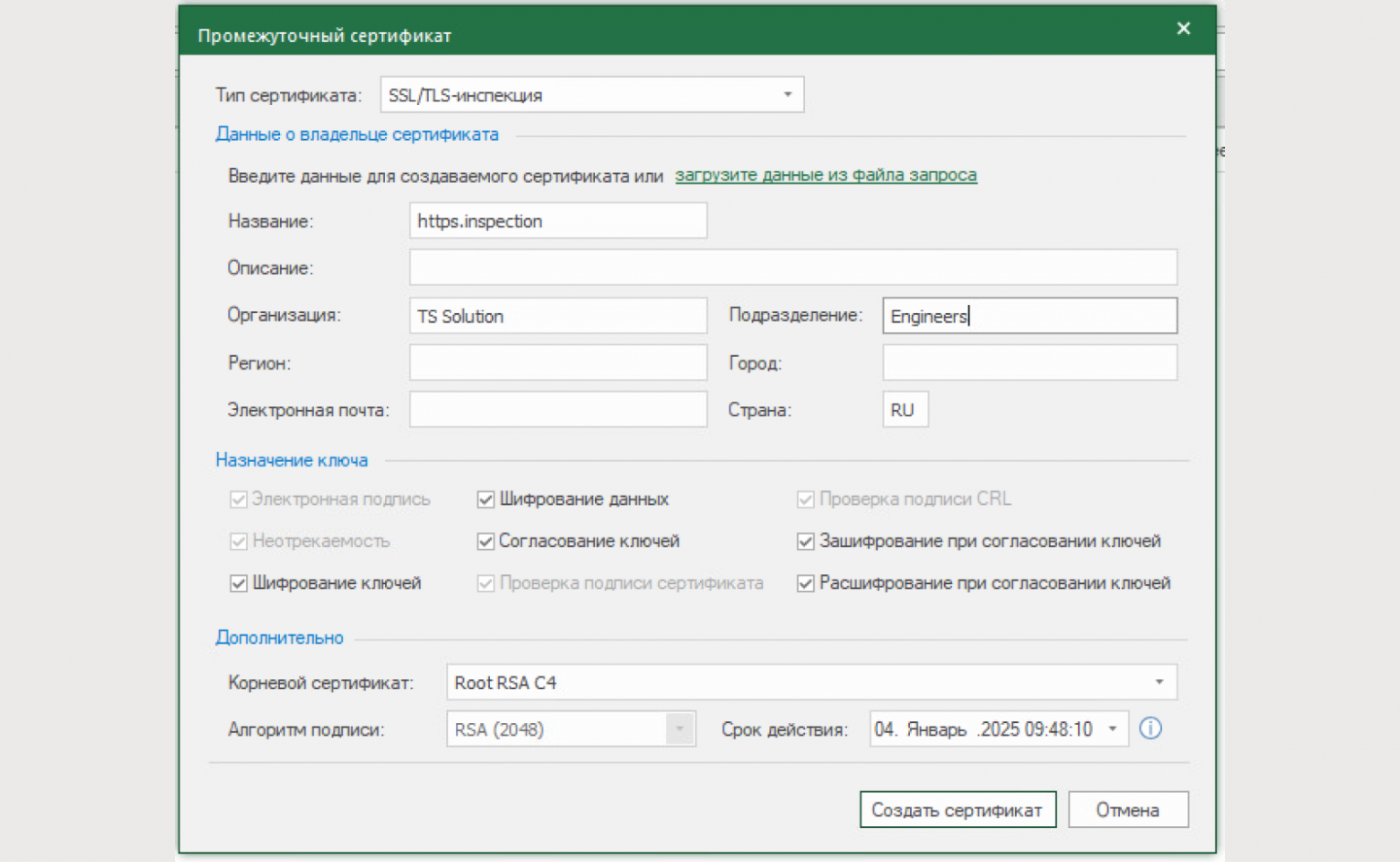

Корневой сертификат мы уже выпустили для системы мониторинга, поэтому приступим сразу к выпуску сертификата SSL/TLS-инспекции.

Переходим «Администрирование» — «Сертификаты» — «Промежуточные центры сертификации».

Тип сертификат: SSL/TLS-инспекция

Содержимое: произвольно

Корневой сертификат: созданный ранее корневой RSA сертификат

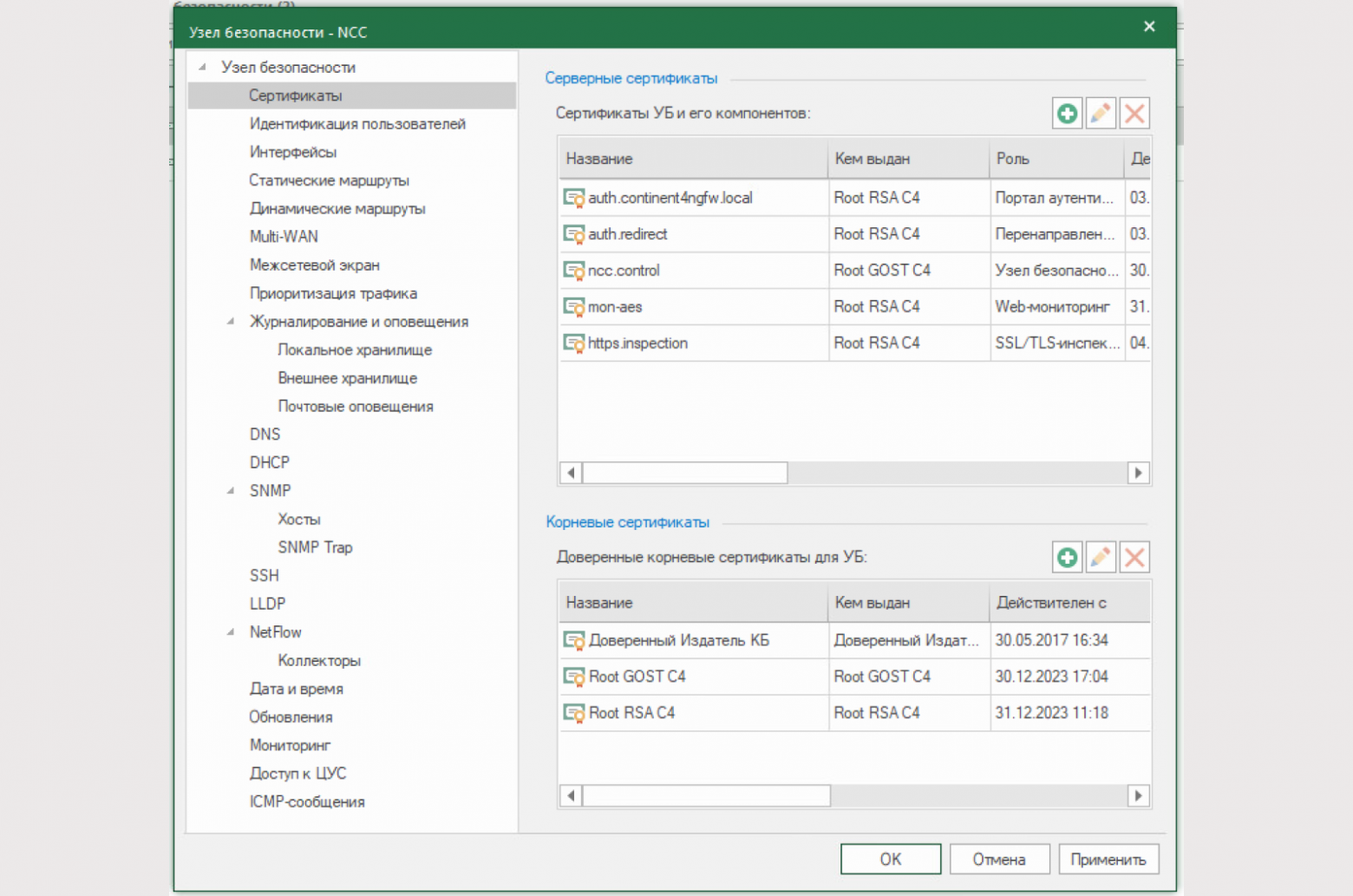

Добавляем данный сертификат на УБ.

Корневой сертификат RSA доставляем на рабочие станции, для которых необходима SSL/TLS-инспекции. Данный сертификат устанавливаем как доверенный центр сертификации.

WEB/FTP ФИЛЬТРАЦИЯ

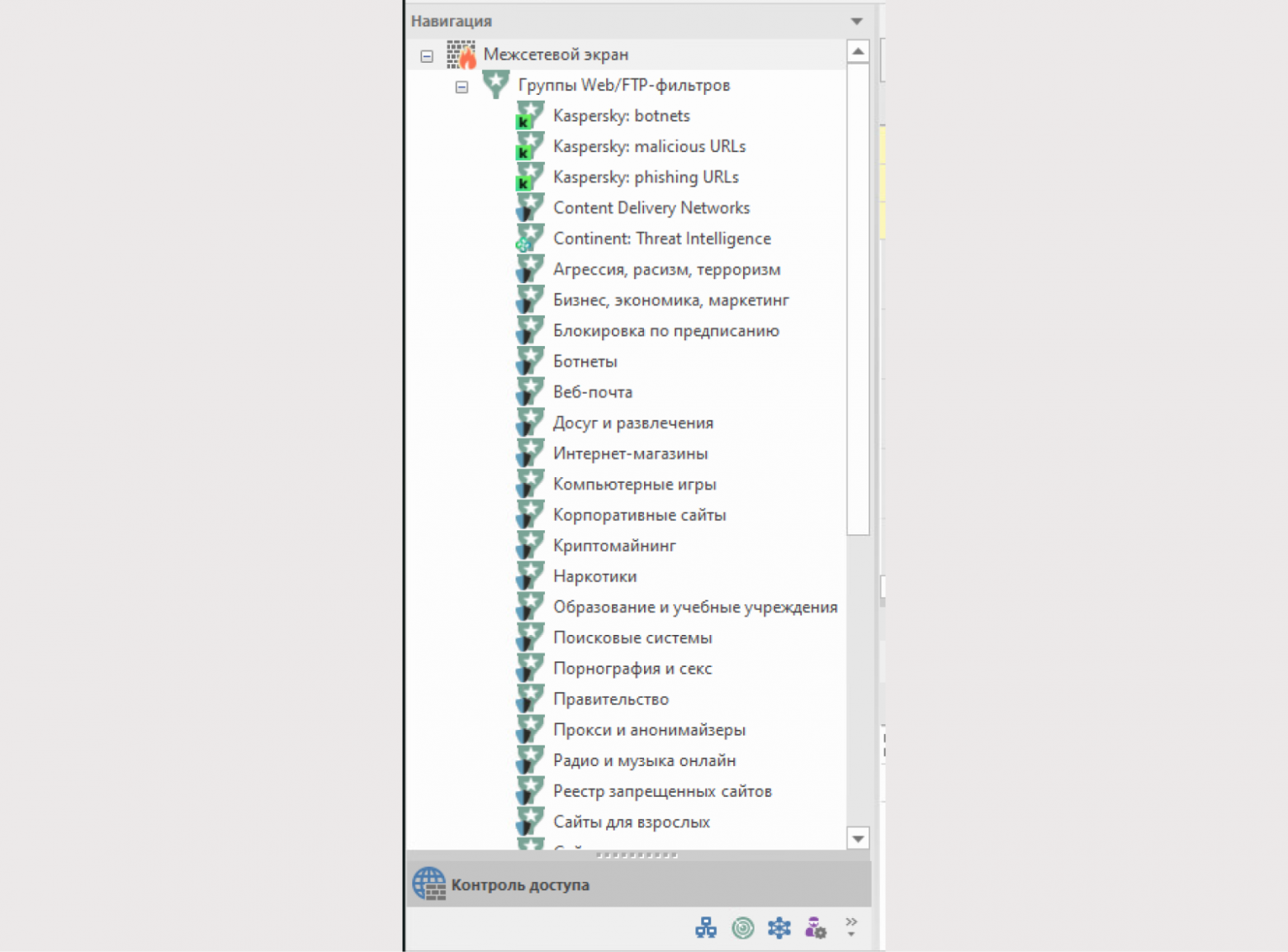

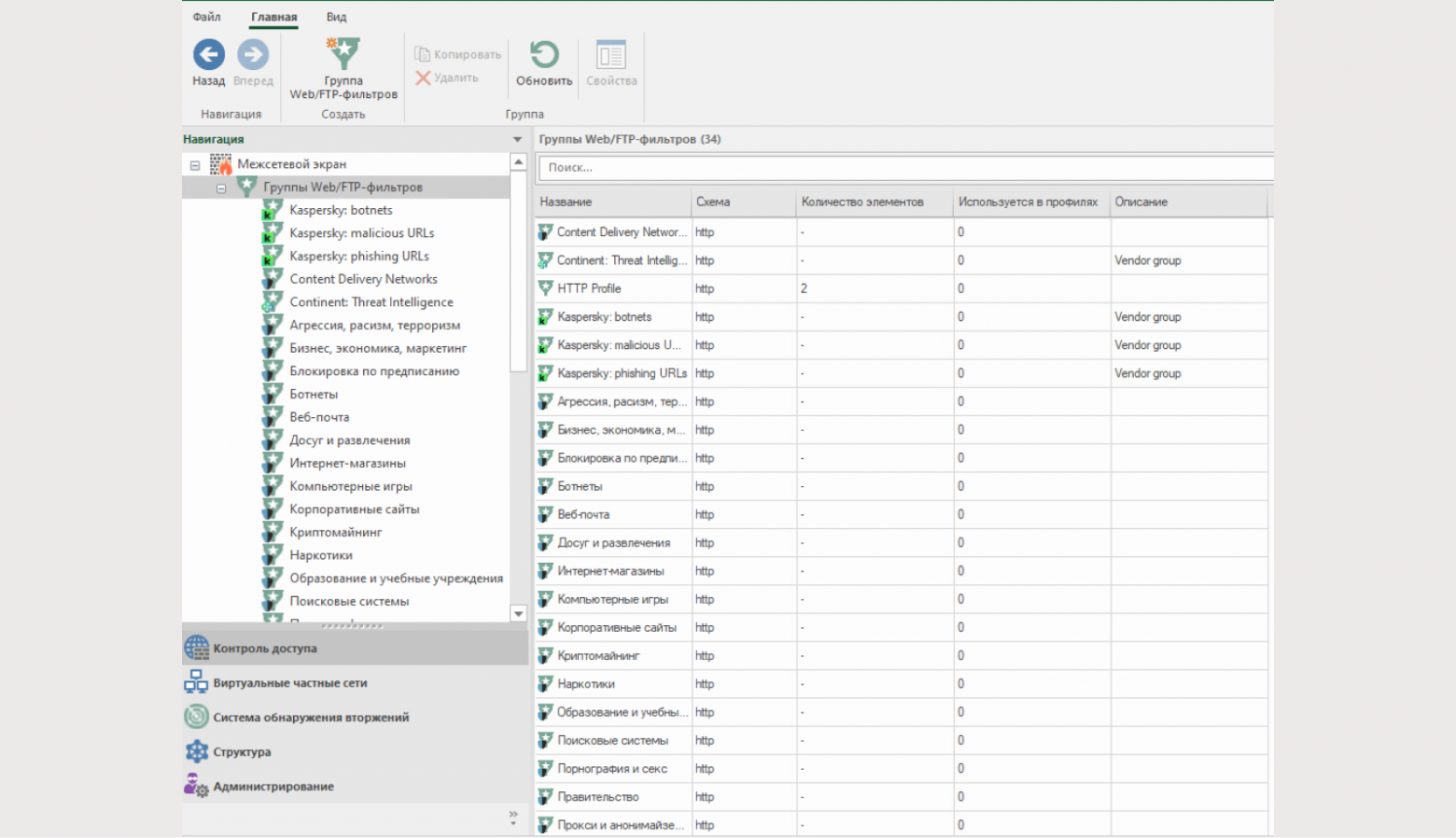

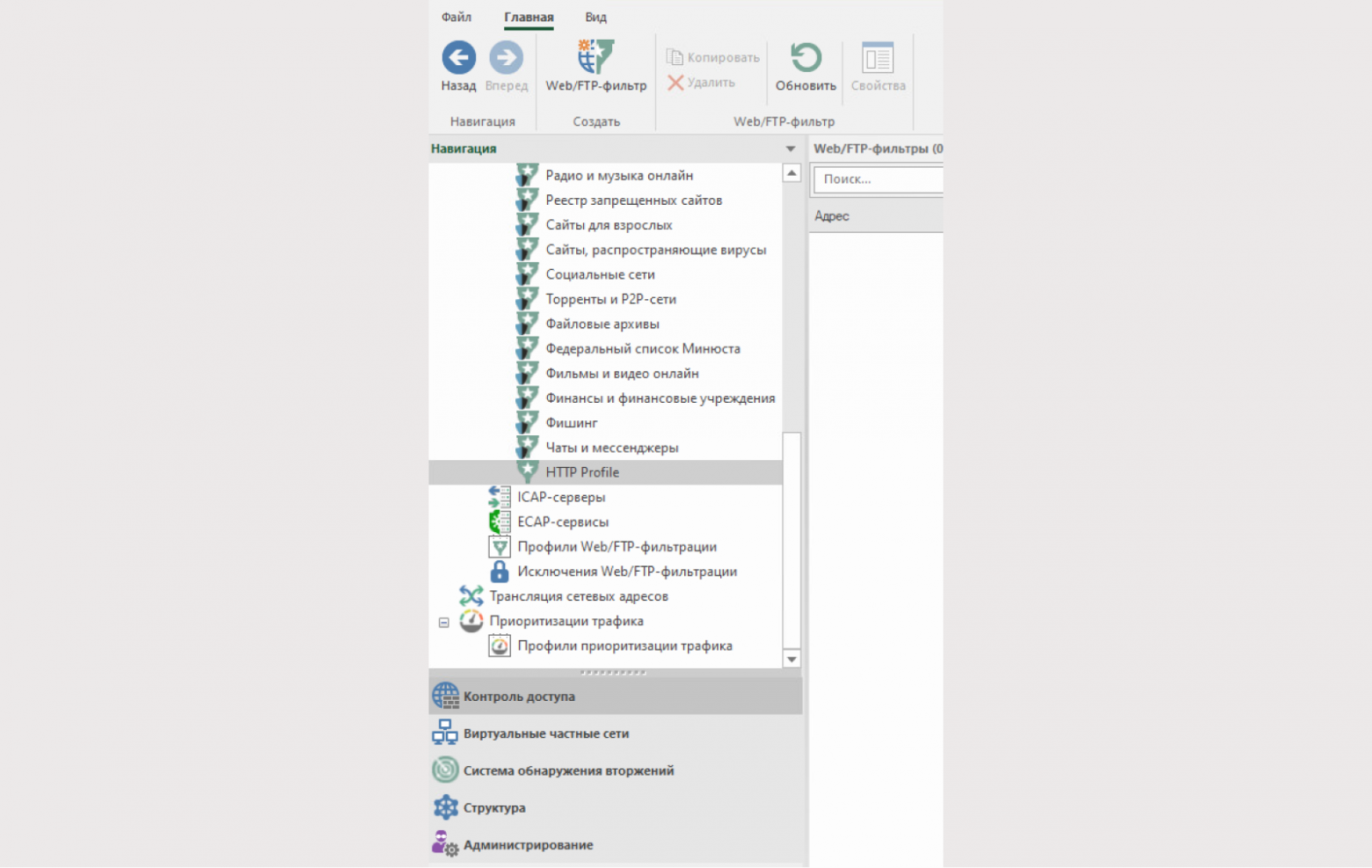

Переходим к настройке web-фильтров. «Контроль доступа» — «Межсетевой экран» — «Web/FTP-группы фильтров».

В списке имеются предустановленные группы фильтров от Лаборатории Касперского, Кода Безопасности и SkyDNS.

Их редактирование и удаление запрещено.

Группы фильтров:

Kaspersky: Botnets (вирусы ботнет сети);

Kaspersky: Malicious URLs (URL-адреса с низкой репутацией);

Kaspersky: Phishing URLs (фишинговые сайты);

SkyDNS: Content Delivery Network (сети доставки контента, состоящая из геораспределенной серверной и сетевой инфраструктуры);

Continent: Threat Intelligence (индикаторы компрометации);

SkyDNS (остальное) — веб-сайты по категориям

Данные группы применимы для HTTP и HTTPS-схемы Web/FTP фильтрации.

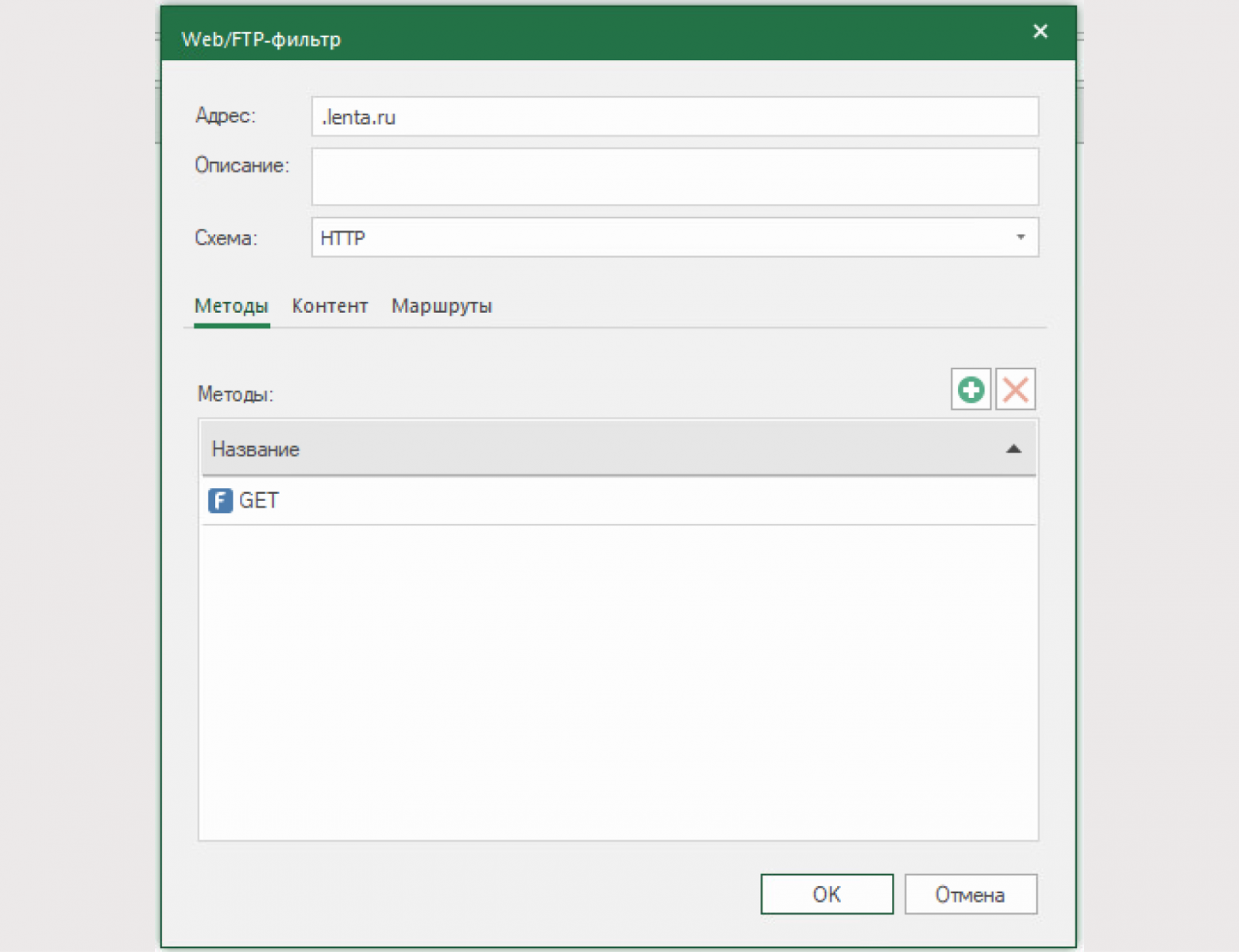

Давайте создадим группу WebFTP-фильтров для HTTP.

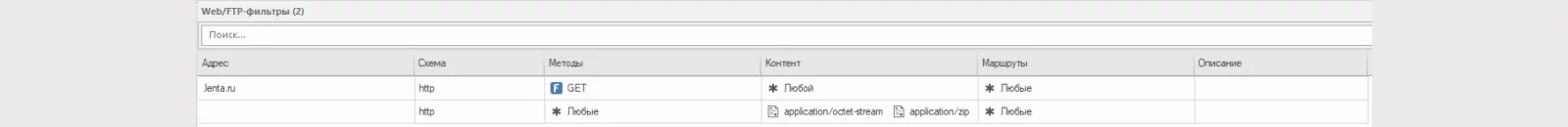

В данной группе добавим два срабатывания Web/FTP-фильтра:

По get запросу до ресурса lenta.ru;

По двум MIME-типам: для архивов *.zip и исполняемых файлов *.exe

Аналогичную группу Web/FTP фильтров сделаем и для HTTPS трафика.

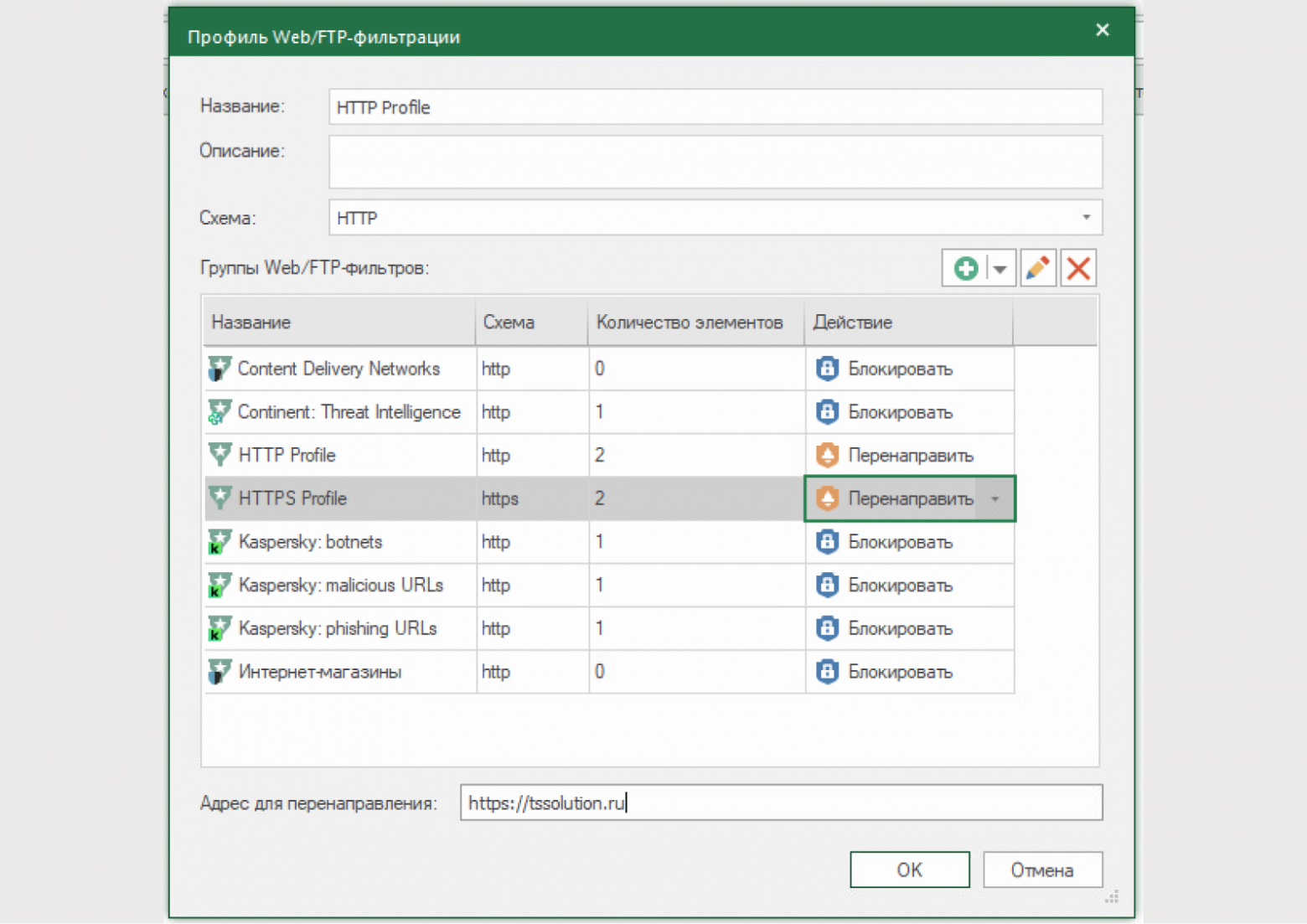

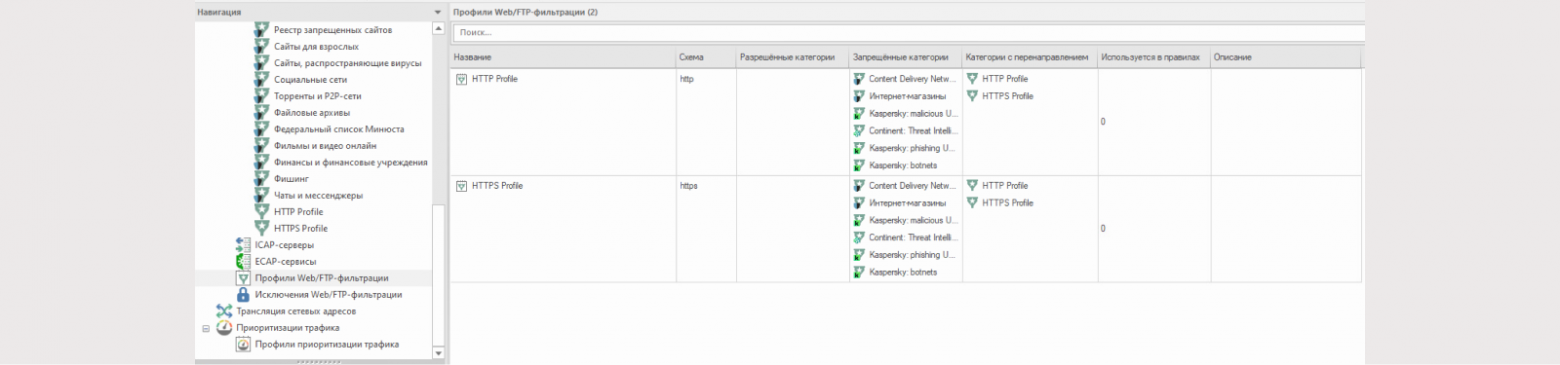

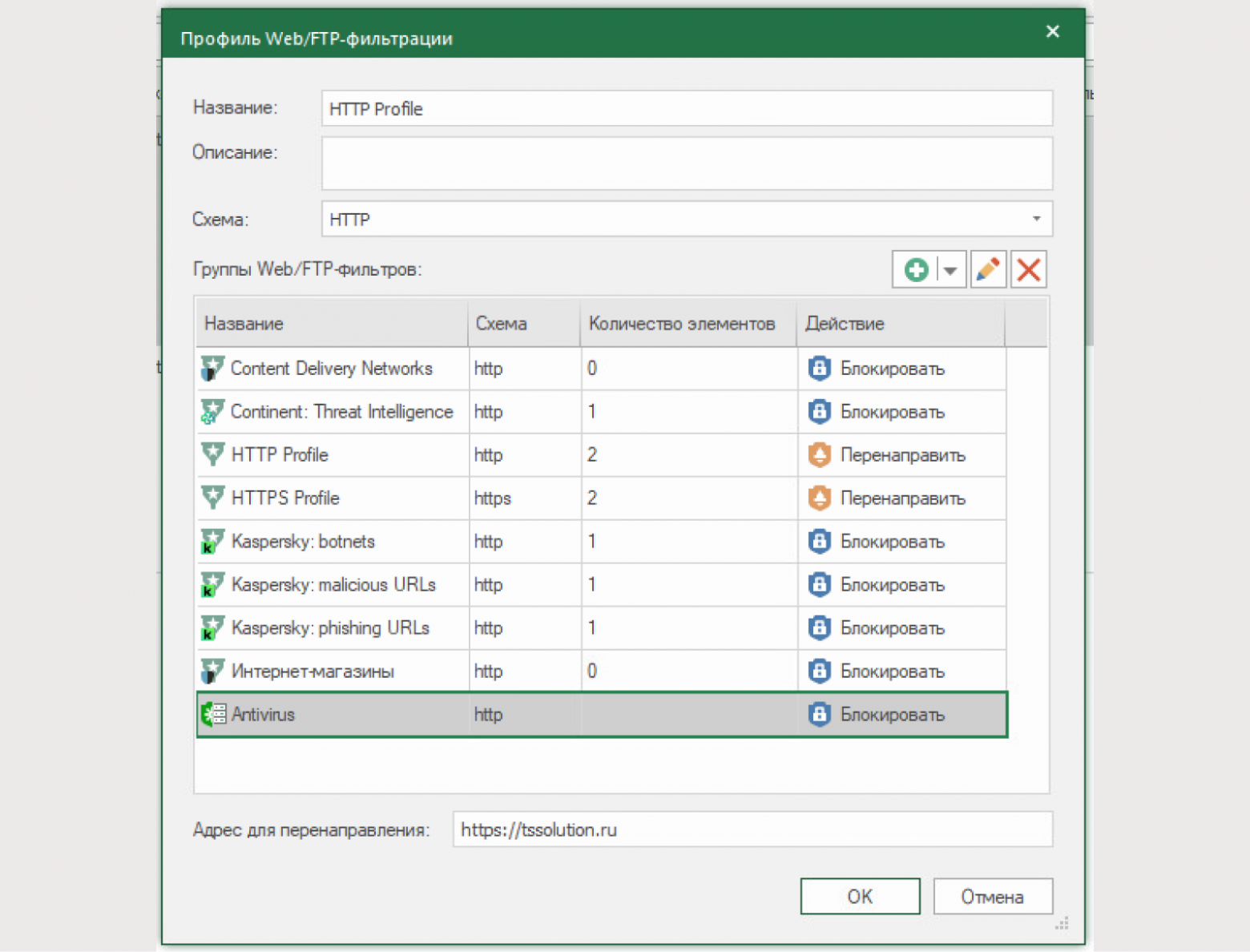

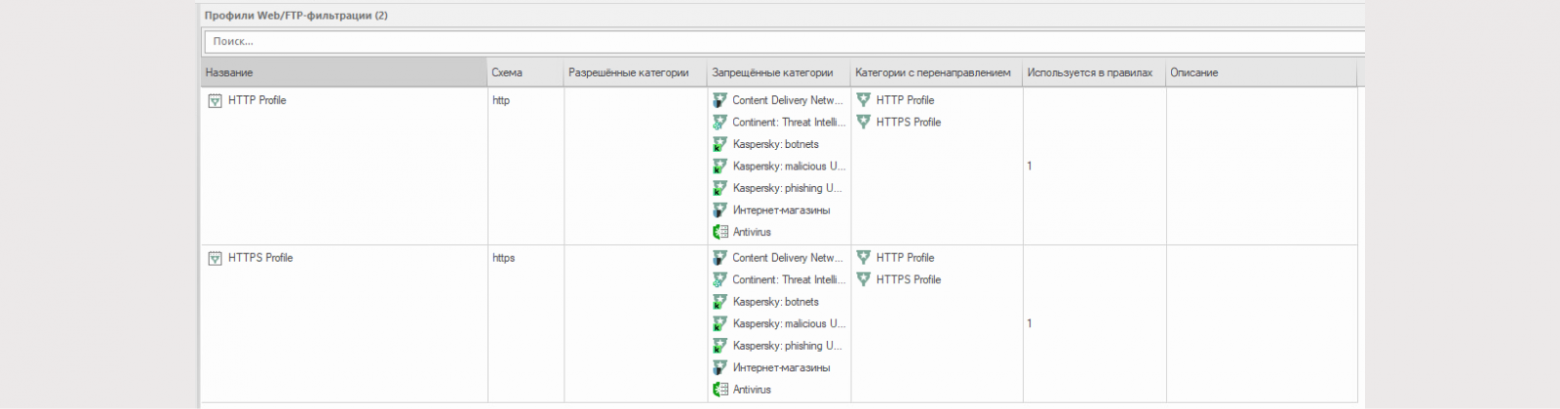

Теперь нам необходимо сделать два профиля для Web/FTP-фильтрации, которые мы в дальнейшем будем использовать на межсетевом экране.

Создадим первый профиль для HTTP трафика:

Действие «Блокировать» для всего, кроме вручную созданных списков;

Действие «Перенаправить» на сайт «https://tssolution.ru» для списков, созданных вручную

Созданный профиль копируем и меняем схему с HTTP на HTTPS.

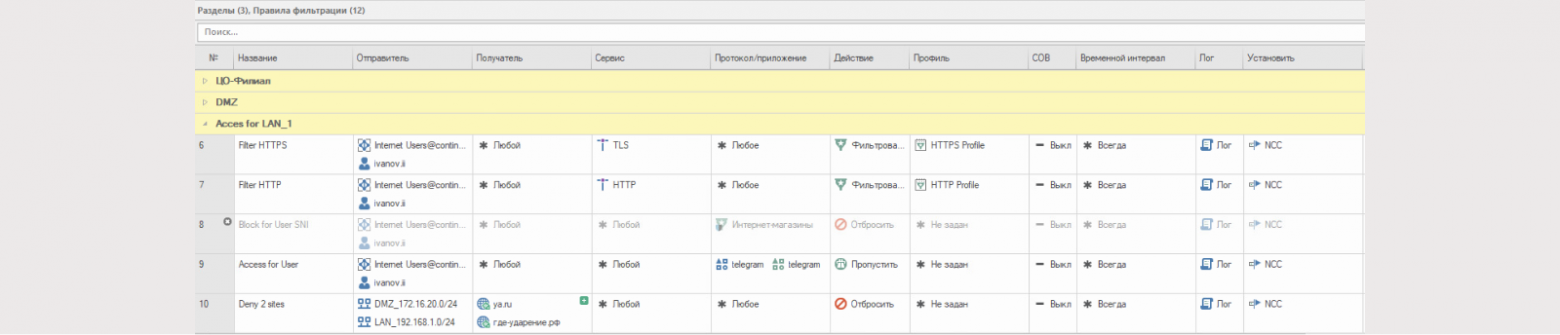

Далее включим созданные профили в правила фильтрации.

Для прикладной фильтрации необходимо правило только с таким же сервисом. Например, если правилом осуществляется фильтрация по HTTP, то в поле «Сервис» необходимо выбрать «HTTP». Для HTTPS — «TLS».

Также прикладная фильтрация должна быть задана в отдельном правиле фильтрации без инспекции протоколов и контроля приложений.

Если дополнительно к правилу фильтрации с профилем создаются правила трансляции, в которых указаны такие же отправитель/получатель. Как и в правиле фильтрации, эти правила трансляции действовать не будут.

Создадим два правила для тестирования веб-фильтров. При этом правило с SNI нам необходимо отключить. Совместная работа правил контроля приложений SNI и SSL/TLS инспекции описана в документации и требует тонкой настройки.

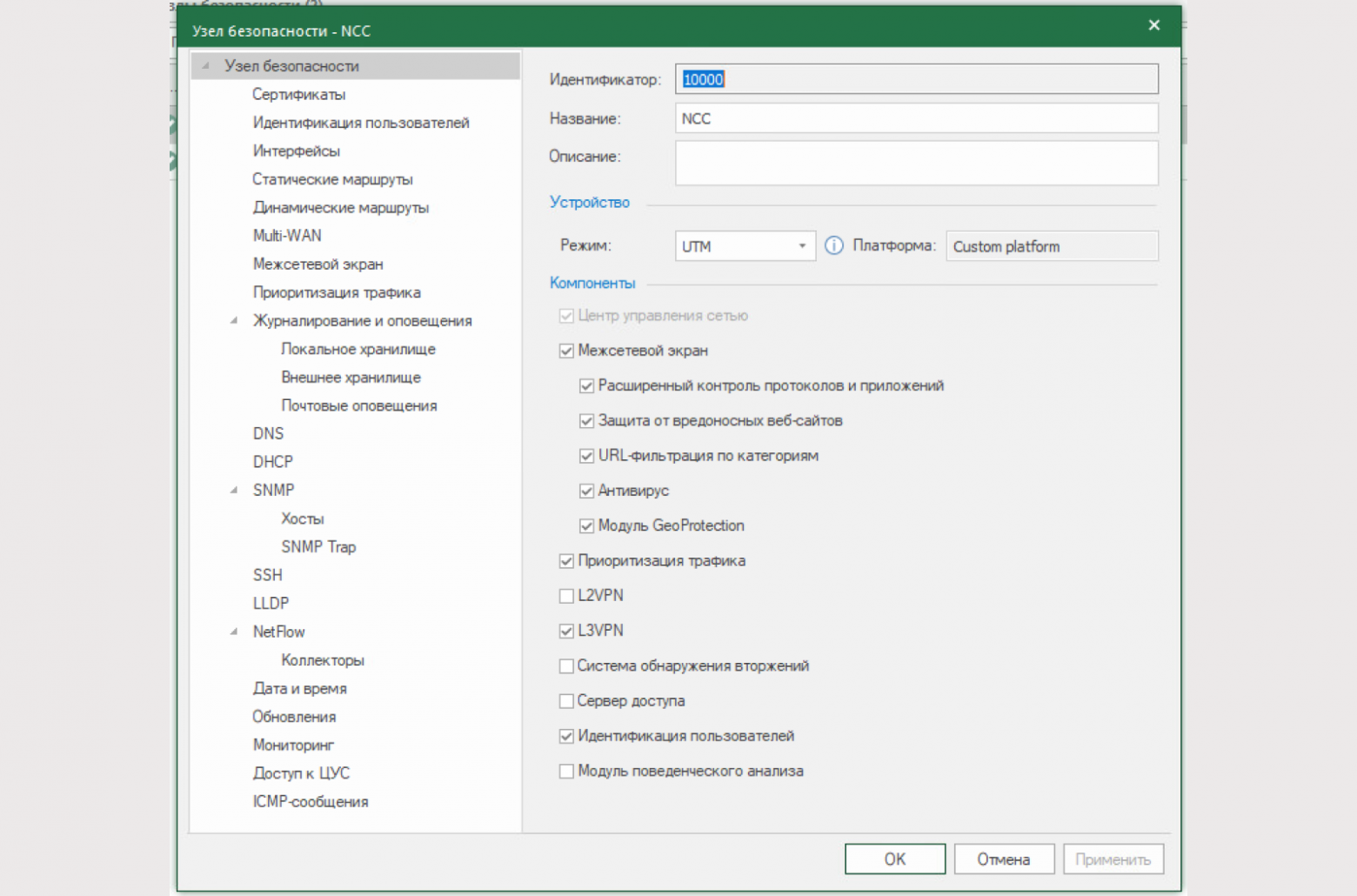

В свойства УБ с ЦУС включим модуль «Защита от вредоносных веб-сайтов».

Сохраним и установим политику.

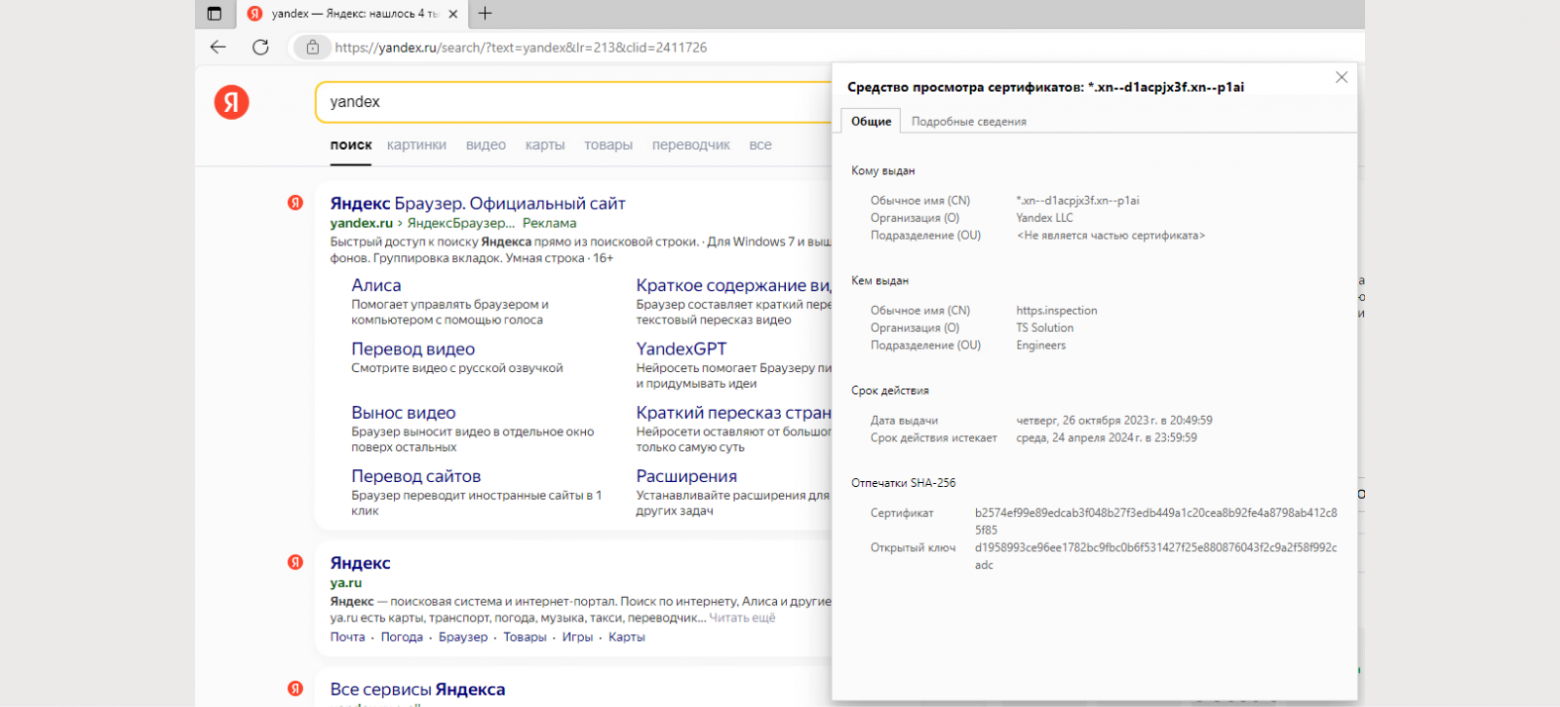

Запустим браузер и откроем любую веб-страницу. Откроем средство просмотра сертификата и убедимся, что у нас идет подмена сертификата.

Попробуем выполнить переход на сайт lenta.ru.

Практически сразу сработает перенаправление на сайте tssolution.ru.

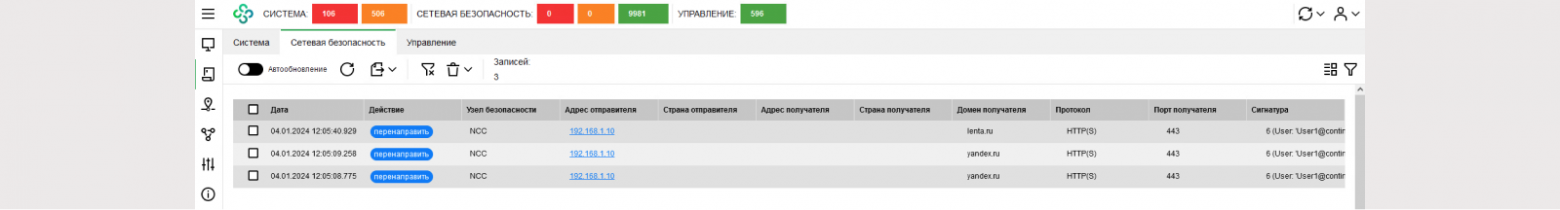

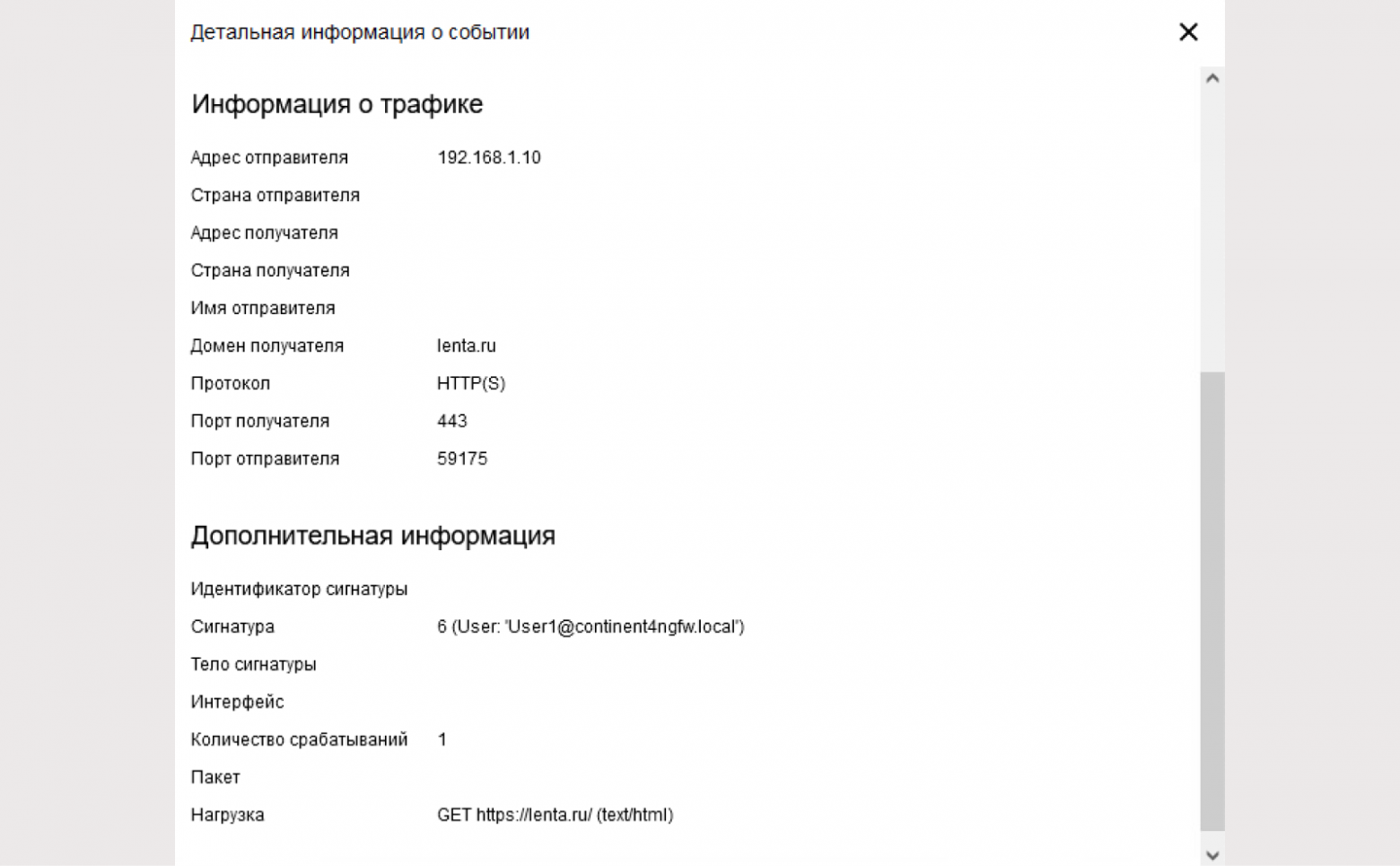

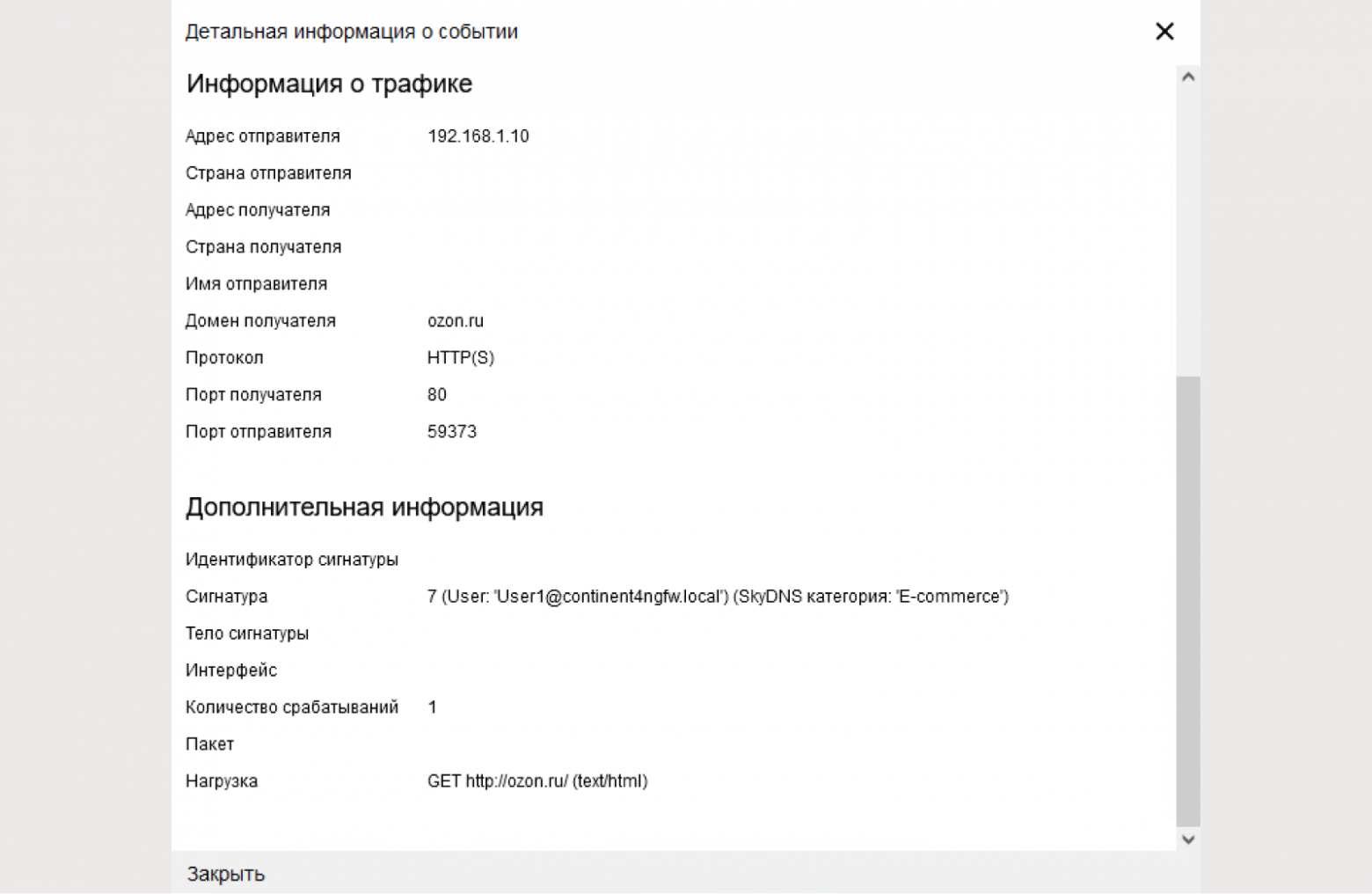

В журналах Системы мониторинга будут соответствующие записи:

Теперь попробуем открыть сайт интернет-магазина. В нашем случае это ozon.ru. Появляется сообщение «reset».

События выглядят соответствующим образом. Добавим также, что на скриншоте ниже видно разницу между блокировкой по WebFTP-фильтру и SNI: теперь виден домен получателя.

ECAP-СЕРВИСЫ

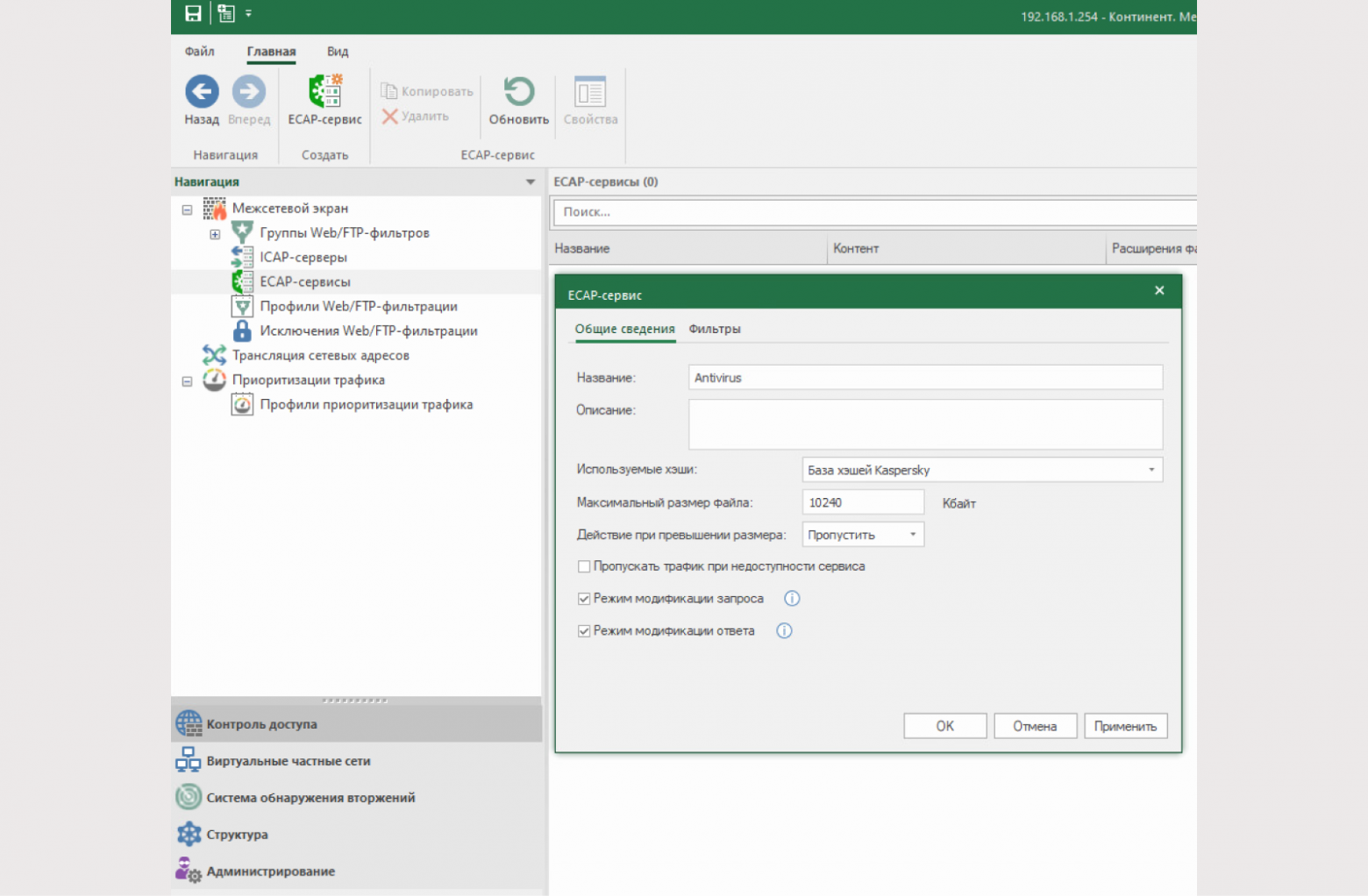

В Континент 4 NGFW реализована возможность добавления в профили Web/FTP-фильтрации сервисов для проверки трафика по хэшам вредоносных файлов или, проще, функционал потокового антивируса.

В этом случае копия трафика обрабатывается ECAP-сервисом, и результат обработки возвращается на УБ, который принимает решение о блокировке или транзите трафика далее.

Проверка трафика осуществляется по предустановленным хэшам Касперского и по пользовательским хэшам. Пользовательские хэши формируются администратором и могут быть дополнительно загружены.

Для работы потокового антивируса необходимо:

Создать ECAP-сервис

Добавить ECAP-сервис в профиль WebFTP-фильтрации

Включить компонент «Антивирус» в свойствах УБ

1. Создадим ECAP-сервис.

Он работает вне зависимости от выбранной схемы. Настройки можно оставить по-умолчанию.

2. Добавим созданный ECAP-сервис в ранее созданные профили Web/FTP-фильтрации для HTTP и HTTPS трафика.

Так как данные профили у нас уже есть: в правилах межсетевого экранирования создавать новые правила не требуется.

В свойствах УБ с ЦУС необходимо активировать компонент «Антивирус». После этого можно сохранить и установить политику.

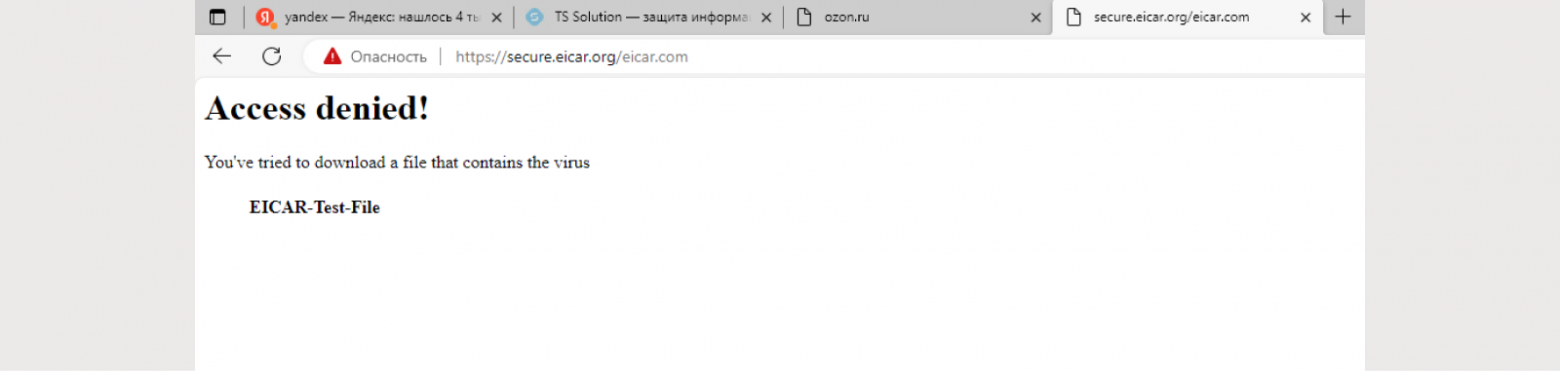

Используем для проверки самый известный тестовый файл, хэш которого есть практически в любом антивирусе: eicar.

При попытке скачать его появляется соответствующее оповещение:

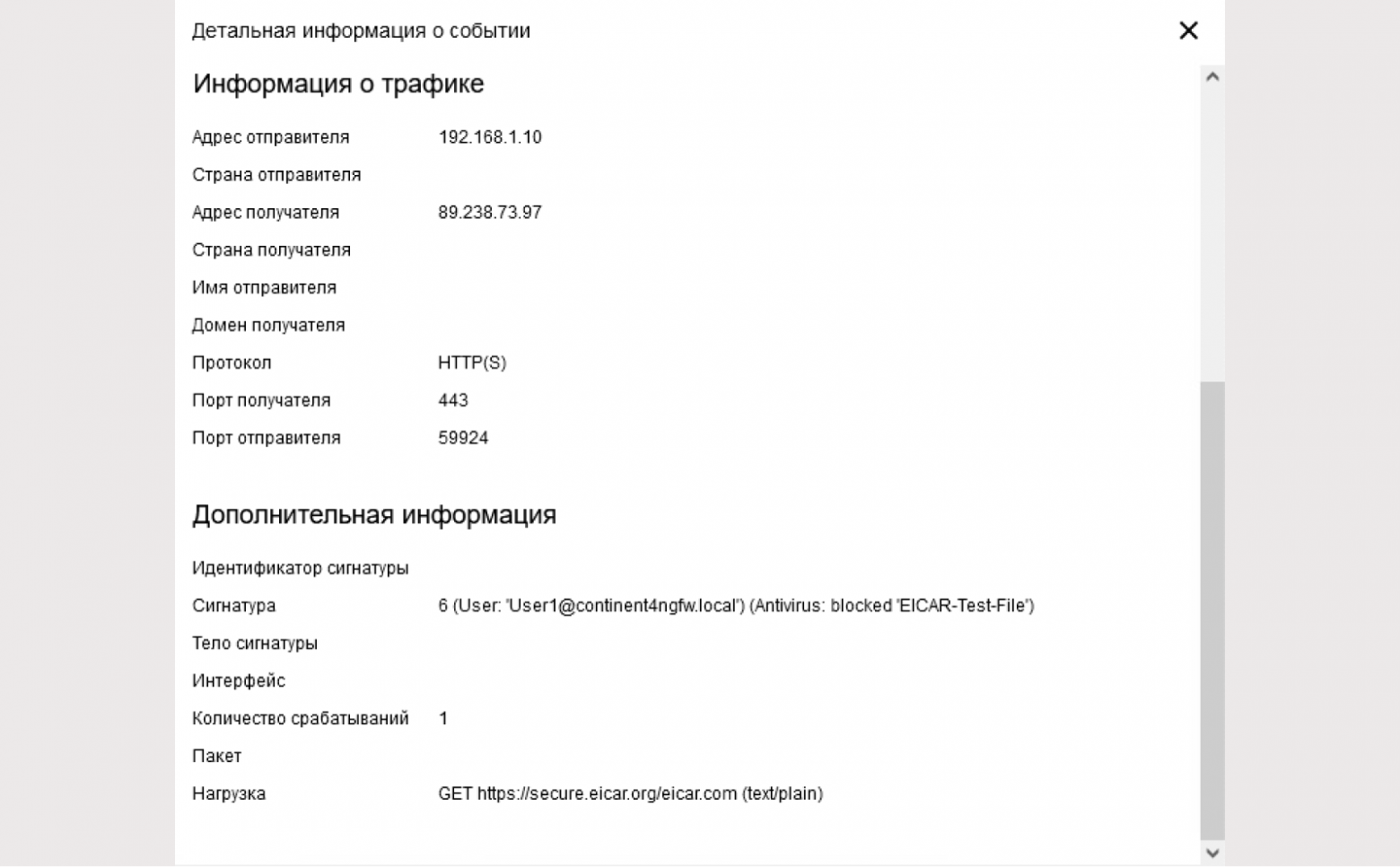

Запись о данном событии в журнале в Системе мониторинга:

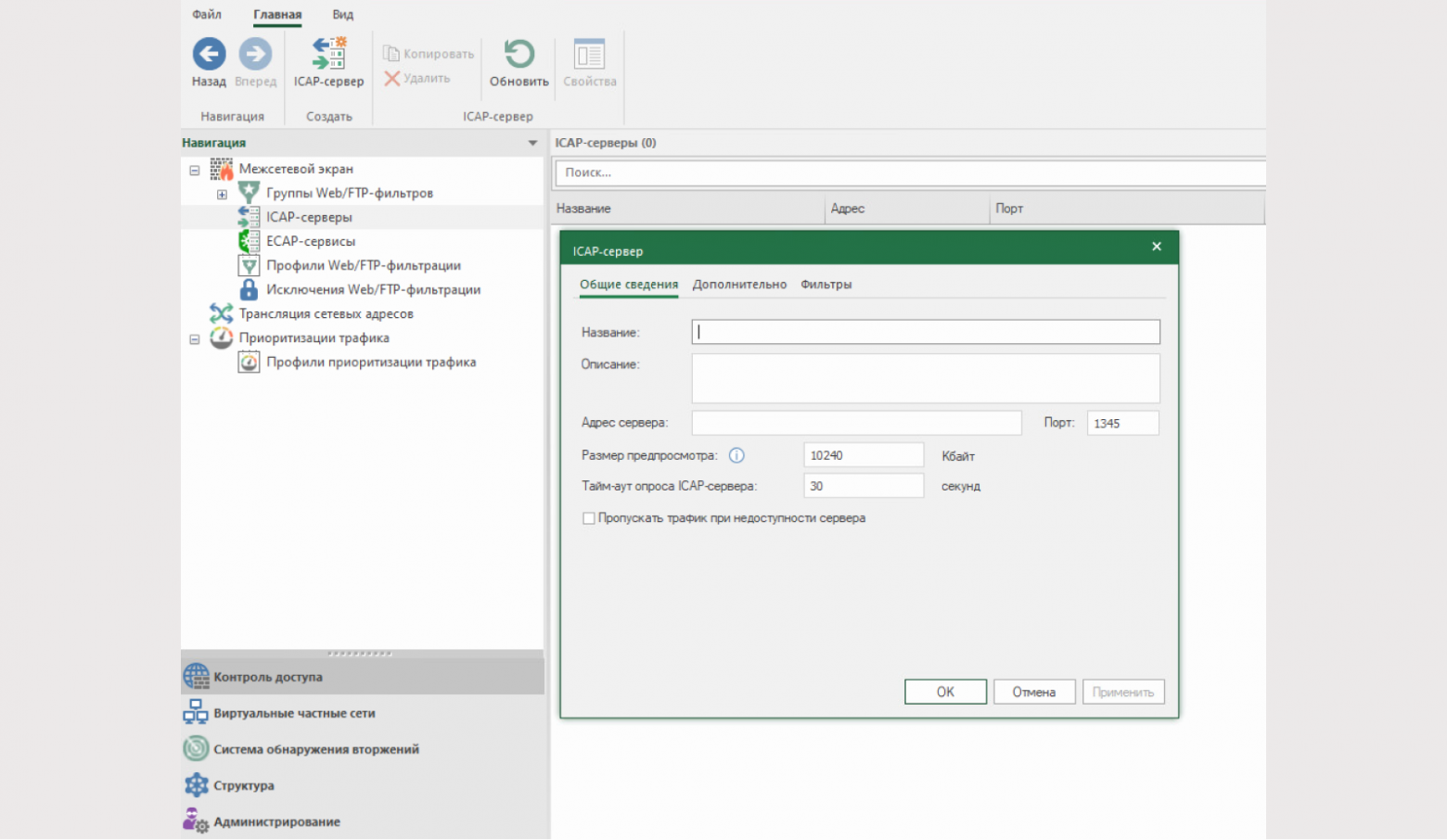

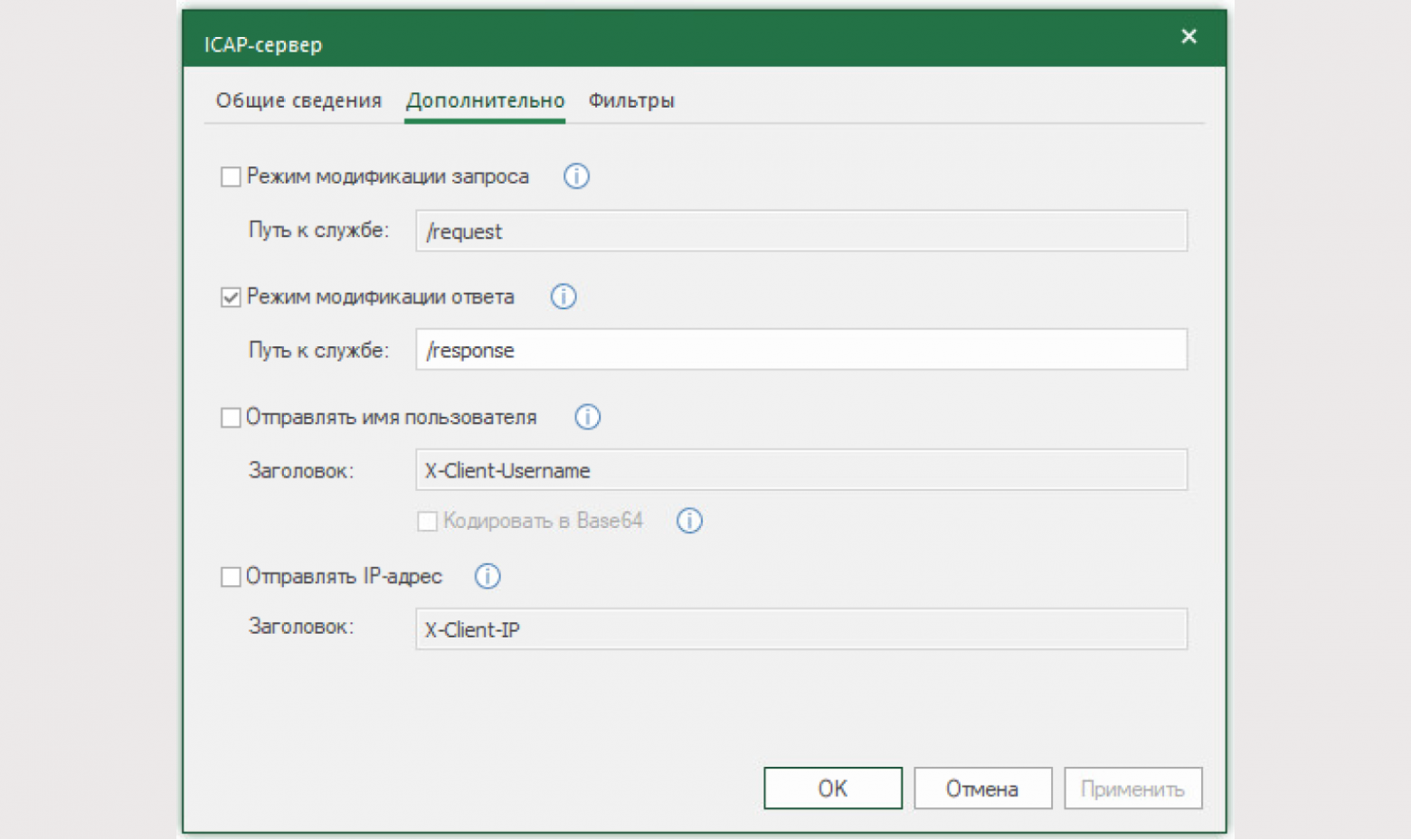

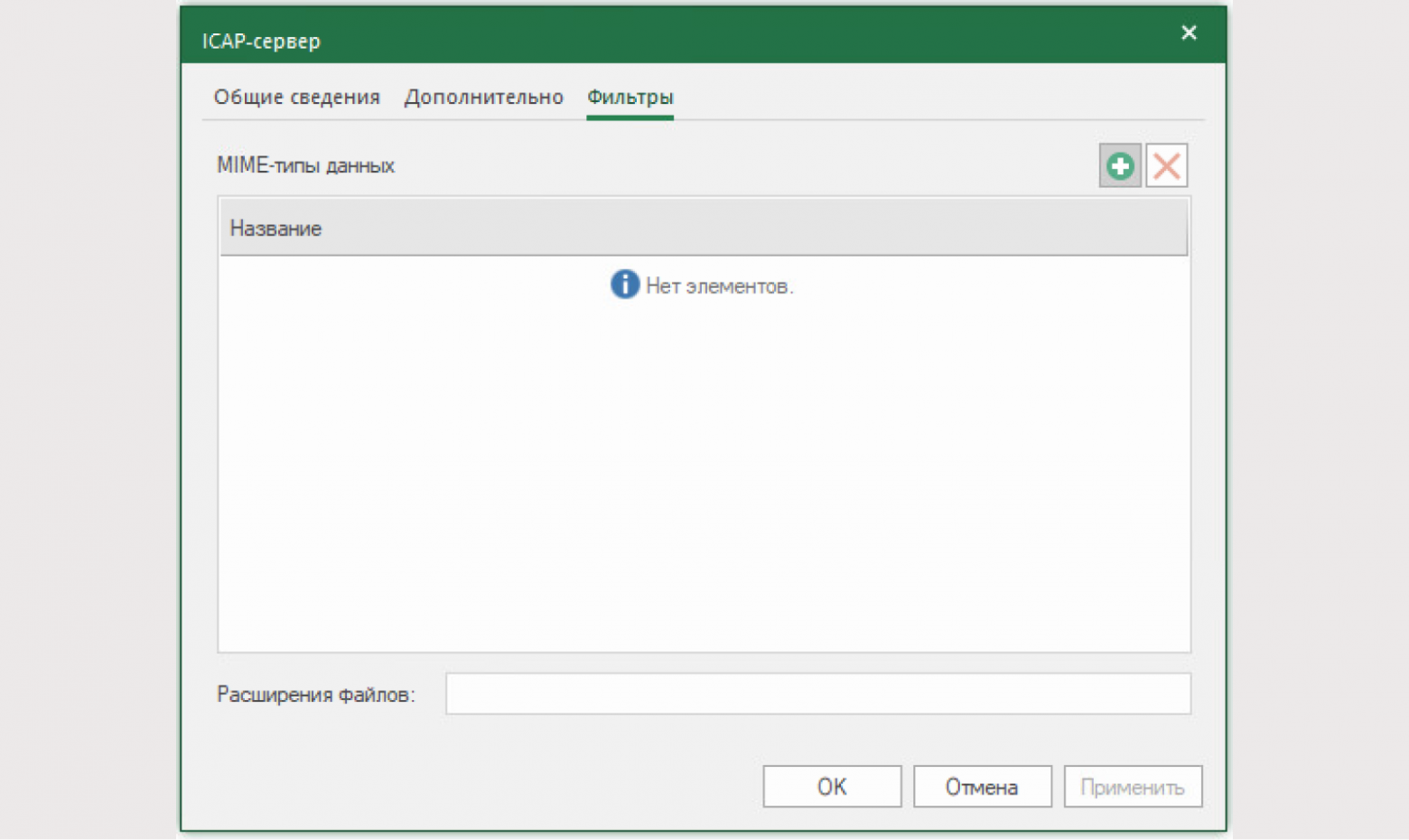

ICAP-СЕРВЕРЫ

В рамках курса формата «Getting Started» не предусматривается интеграция со сторонними сервисами (например: антивирусы, песочницы и др.) по протоколу ICAP. Однако стоит упомянуть, что такая возможность есть.

Больше материалов по продуктам Код Безопасности вы можете найти здесь

В Континент 4 NGFW реализована возможность добавления в профили Web/FTP-фильтрации адресов внешних ICAP-серверов для проверки трафика на наличие вирусов. В этом случае копия трафика обрабатывается на ICAP-сервере, и результат обработки возвращается на УБ, который принимает решение о блокировке или транзите трафика далее.

Настройка ICAP-серверов производится в МК в разделе «Контроль доступа — Межсетевой экран — ICAP-серверы».

ЗАКЛЮЧЕНИЕ

Подытожим: в этой статье мы рассмотрели процесс веб-фильтрации. А именно: настроили фильтрацию по SNI, поработали с WebFTP-фильтрацией, протестировали потоковый антивирус.

В заключение напоминаем самые важные моменты и рассказываем дополнительную полезную информацию:

В версии Континент 4.1.7.1395 добавили поддержку SNI, но только для групп веб-сайтов SkyDNS. Заявлена поддержка SNI для кастомных групп с версии 4.1.9;

SSL/TLS инспекция, Контроль приложений, SNI и СОВ могут некорректно работать друг с другом. Для этого необходимо тонко настраивать их совместную работу по Best Practies от Вендора;

Потоковый антивирус в Континент 4 NGFW не является полноценной заменой антивируса на конечных устройствах. Пожалуйста, помните об этом!

В следующей мы статье подробно рассмотрим VPN: организацию L3VPN и L2VPN, а также подключение удаленного доступа.

До встречи на TS University!