Хакер впаял жучок в материнскую плату брандмауэра Cisco: он говорит, что это может повторить любой электронщик-любитель

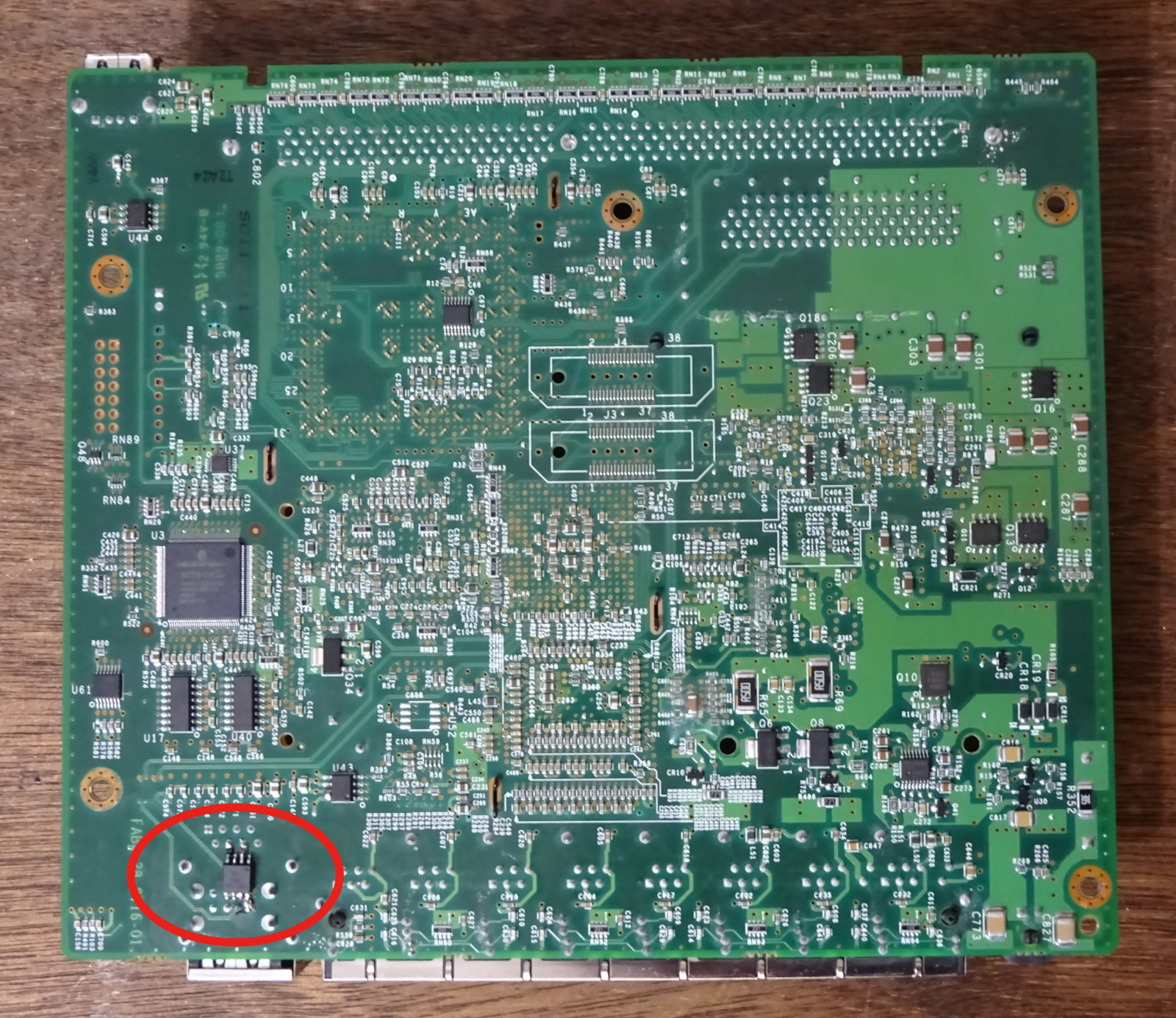

Обратная сторона материнской платы брандмауэра Cisco ASA 5505 с микросхемой Attiny85 площадью 5 мм², которую установил аппаратный хакер Монта Элкинс, источник

tl; dr Исследователь показал, насколько легко и дёшево можно установить шпионскую микросхему в компьютерное оборудование, внедрившись в цепочку поставок. Если вкратце: посылка или контейнер с компьютерным оборудованием перехватывается, аккуратно вскрывается. На материнскую плату сервера (или в мобильный телефон, или в другое железо) впаивается запрограммированный чип — и посылка отправляется дальше адресату, как ни в чём не бывало. Теоретически, жертвой может стать любой покупатель товаров из интернет-магазина, если его посылка передаётся по открытым каналам, и любая компания, которая заказывает оборудование у стороннего поставщика, а не изготавливает его самостоятельно (то есть просто любая компания).

Ещё легче установить жучок на этапе производства.

Более года прошло со времени грандиозного скандала с серверными платами Supermicro, на которых якобы нашли шпионскую микросхему — закладку от китайского правительства. Вот только на Хабре:

Apple, Amazon и Supermicro яростно отрицали эти слухи. АНБ назвало их «ложной тревогой». На хакерской конференции Defcon сенсационному докладу вручено сразу две награды Pwnie: за «самый хайповый баг» и за «крупнейший эпик фейл». И за прошедший год не появилось ни одного подтверждения, что какие-то производители аппаратных устройств действительно устанавливают в свои устройства шпионские микросхемы.

Хотя факты из той истории не подтвердились, специалисты по безорпасности предупредили, что на самом деле описанная атака на цепочку поставок исключительно реальна. В конце концов, АНБ занимается этим в течение многих лет, как мы помним из документов Эдварда Сноудена.

Теперь исследователи пошли дальше. Они показывают, насколько легко и дёшево можно установить незаметный чип в оборудование любой компании, внедрившись в цепочку поставок. Один из них продемонстрировал, что для этого даже не требуется могущественное государственное агентство, а просто хорошо мотивированный аппаратный хакер с правильным доступом и оборудованием стоимостью всего 200 долларов. «Это не волшебство. Здесь нет ничего невозможного. Я могу сделать это в своём подвале», — говорит американский хакер Монта Элкинс (Monta Elkins) в интервью изданию Wired.

Свои навыки Монта Элкинс намерен продемонстрировать на конференции по безопасности CS3STHLM, которая пройдёт 21–24 октября 2019 года в Стокгольме (Швеция). Это специализированная конференция по безопасности промышленного оборудования, SCADA и объектов критической инфраструктуры. Его доклад называется «Nation-State Supply Chain Attacks for Dummies and You Too».

Демонстрация показывает, насколько легко шпионы, преступники или диверсанты даже с минимальными навыками и ограниченным бюджетом могут установить чип в IT-оборудование предприятия, обеспечив себе скрытый доступ к бэкдору.

Оборудование лаборатории

- Паяльная станция: 150 долларов;

- Микроскоп: 40 долларов;

- Несколько микросхем стоимостью примерно по 2 доллара каждая.

С помощью такого оборудования, заказанного в интернете, Элкинс смог модифицировать брандмауэр Cisco. По его словам, большинство сисадминов, скорее всего, не заметят такой аппаратной модификации — и дадут злоумышленнику глубокий контроль в системе.

Как видим, всё оборудование стоит около 200 долларов, а на самом деле впаять микросхему не так уж сложно: «Показав людям оборудование, я хотел родемонстрировать реалистичность этой процедуры… Есть много людей умнее меня, которые могут сделать это почти даром», — говорит Монта, который работает главным хакером (Hacker-in-Chief) в компании FoxGuard Solutions.

Если даже не самый умный (по его словам) хакер произвёл такую операцию, можно представить, на что способны действительно грамотные специалисты, которые хорошо разбираются в микроэлектронике и программировании микросхем.

Автор установил на плату микросхему Attiny85 площадью около 5 мм², которую он нашёл на плате Digispark Arduino стоимостью 2 доллара. Не такая уж маленькая микросхема, но достаточно незаметная. Это программируемый чип, куда Элкинс записал собственный код, затем отделил от платы Digispark и припаял к материнской плате брандмауэра Cisco ASA 5505. Чип установлен в относительно малоприметное место на краю платы с обратной стороны. В этом месте не нужно прокладывать дополнительные контакты, а чип получает доступ к последовательному порту брандмауэра.

На первый взгляд микросхема не выделяется по размеру среди остальных компонентов на большой материнской плате ASA 5505 размером 6 на 7 дюймов. Элкинс полагает, что мог бы использовать чип ещё меньшего размера, но выбрал Attiny85, потому что его было легче программировать. Он говорит, что и спрятать чип можно ещё более изысканно, например, внутри одной из нескольких защитных экранов на плате (экраны для защиты от ЭМП). Но тогда микросхему не будет видно, а он хочет продемонстрировать её на конференции.

Элкинс запрограммировал чип на проведение атаки, как только брандмауэр загрузится в центре обработки данных. Программа действует так, чтобы для внешних систем выглядело так, будто сисадмин подключил компьютер непосредственно к физическому порту брандмауэра. Затем чип запускает функцию восстановления пароля, создав новую учётную запись администратора и получая доступ к настройкам брандмауэра.

Элкинс говорит, что взял брандмауэр Cisco ASA 5505, потому что это был самый дешёвый файрвол, который он нашел на eBay. Но в принципе, метод должен работать с любым брандмауэром Cisco, который предлагает подобное восстановление в случае потери пароля. «Мы расследуем выводы исследователя, — говорится в заявлении Cisco. — Если будет обнаружена новая информация, о которой должны знать наши клиенты, мы сообщим её по своим обычным каналам».

Как только вредоносный чип получает доступ к этим настройкам, говорит Элкинс, программа может изменить настройки брандмауэра, чтобы дать хакеру удалённый доступ к устройству, отключить его функции безопасности и предоставить доступ к журналу всех подключений, так что администратор системы не увидит никаких предупреждений: «Я могу изменить конфигурацию брандмауэра так, что он по сути делает всё, что я хочу», — говорит Элкинс. Теоретически, более продвинутая программа могла бы перепрограммировать прошивку брандмауэра, чтобы сделать его полнофункциональным плацдармом для шпионажа в сети жертвы. Хотя сам автор не зашёл так далеко в своём доказательстве концепции.

Это уже не первая демонстрация внедрения аппаратных жучков в стандартное компьютерное оборудование. В декабря прошлого года на конференции Chaos Computer Conference независимый исследователь безопасности Трэммел Хадсон (Trammell Hudson) повторил атаку на Supermicro, как она могла быть проведена, если бы случилась в реальности. Это более продвинутая атака с установкой микросхемы, которая получает доступ к контроллеру управления материснкой платой (baseboard management controller, BMC).

Хадсон в прошлом работал в Sandia National Labs, а сейчас руководит собственной консалтинговой фирмой по безопасности. Он нашёл на плате Supermicro место, где можно заменить резистор на собственный чип, чтобы в реальном режиме изменять данные, поступающие в BMC и выходящие из него — точно такую атаку, как была описана ранее. В качестве конкретного жучка Хадсон использовал чип FPGA.

FPGA Хадсона площадью менее 2,5 мм² лишь немногим больше резистора 1,2 мм², который он заменил. В своей демонстрации Хадсон не предпринимал попыток скрыть чип, подключив его к плате беспорядком проводов и крокодилов.

Но он утверждает, что реальный злоумышленник с ресурсами для изготовления чипов — наверное, такой конвейер будет стоить десятки тысяч долларов — мог бы выполнить гораздо более скрытую версию атаки, если изготовит подходящий чип. Он будет выполнять те же функции фейкового BMC и занимать гораздо меньшую площадь, чем резистор. По его расчётам, меньше сотой доли квадратного миллиметра: «Для противника, который хочет потратить на это любые деньги, это не будет сложной задачей», — заключил Хадсон.

Supermicro отказалась от комментариев: «Нет необходимости в дополнительных комментариях ложных сообщений более чем годичной давности», — говорится в заявлении компании.

В отличие от этой атаки на Supermicro, метод Элкинса по модификации брандмауэра имеет то преимущество, что повторить его может буквально кто угодно. То есть когда мы говорим об аппаратных закладках, не нужно представлять какую-то могущественную разведку, кеоторая имеет доступ к оборудованию для производства электроники. Вовсе нет. Достаточно паяльной станции, микроскопа и программируемого чипа за два доллара.

Не будет ничего удивительного, если объявления об установке таких устройств скоро появятся даже на российских досках объявлений в даркнете, если ещё не появились: «По сути, любой электронщик-любитель может сделать это в домашних условиях», — говорит Элкинс.

Более того, Элкинс и Хадсон сходятся во мнении: если сейчас жучок на компьютерную плату сейчас способны поставить простые любители, то организации с бюджетом в сотни миллионов долларов наверняка занимаются этим уже много лет.

Habrahabr.ru прочитано 6459 раз