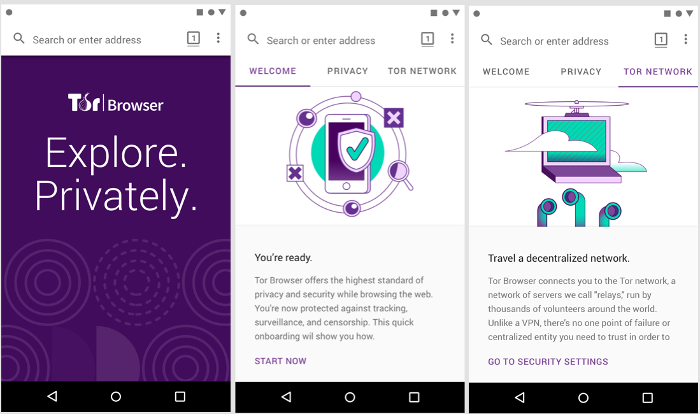

Проект Tor начал тестирование браузера для платформы Android

Разработчики анонимной сети Tor представили первый тестовый выпуск нового мобильного браузера, сфокусированного на обеспечении анонимности, безопасности и приватности пользователей. Как и настольная версия Tor Browser новый браузер поддерживает работу только через сеть Tor, блокируя любые попытки установки прямого сетевого соединения.

Первый тестовый выпуск доступен в формате apk для прямой загрузки с сайта Tor или через каталог Google Play. Для работы необходима платформа Android 4.1 или более новая версия. В текущем виде для работы тестового выпуска также требуется установка Orbot (прокси для работы мобильных приложений через Tor), но финальный выпуск станет самодостаточен и не будет привязан к Orbot. Первый стабильный релиз Tor Browser для Android ожидается в начале 2019 года.

Проект основан на кодовой базе Firefox 60 для Android и по функциональности почти идентичен с ним. Из ключевых особенностей Tor Browser для Android можно выделить:

- Блокирование кода для отслеживания перемещений. Каждый сайт изолируется от перекрёстных запросов, а все Cookie автоматически удаляются после завершения сеанса;

- Защита от вмешательства в трафик и наблюдения за активностью пользователя. Всё взаимодействие с внешним миром происходит только через сеть Tor и в случае перехвата трафика между пользователем и провайдером атакующий можно увидеть только то, что пользователь использует Tor, но не может определить какие сайты открывает пользователь. Защита от вмешательства особенно актуальна в условиях, когда некоторые отечественные операторы мобильной связи не брезгуют вклиниваться в незашифрованный пользовательский HTTP-трафик и подставлять свои виджеты (Билайн) или рекламные баннеры (Теле2 и Мегафон);

- Защита от определения специфичных для конкретного посетителя особенностей и от отслеживания пользователей с помощью методов скрытой идентификации («browser fingerprinting»). Все пользователи Tor Browser со стороны выглядят одинаково и неотличимы между собой при использовании расширенных методов косвенной идентификации. Например, кроме сохранения идентификатора через Cookie и API локального хранения данных для идентификации могут учитываться специфичные для пользователя список установленных дополнений, часовой пояс, список поддерживаемых MIME-типов, параметры экрана, список доступных шрифтов, артефакты при отрисовке с использованием canvas и WebGL, параметры в заголовках HTTP/2 и HTTPS, манера работы с клавиатурой и мышью;

- Применение многоуровневого шифрования. Помимо защиты HTTPS трафик пользователя при прохождении через Tor дополнительно шифруется как минимум три раза (применяется многослойная схема шифрования, при которой пакеты обёртываются в серию слоёв с применением шифрования по открытым ключам, при которых каждый узел Tor на своём этапе обработки раскрывает очередной слой и знает лишь следующий этап передачи, а лишь последний узел может определить адрес назначения);

- Возможность доступа к блокируемым провайдером ресурсам или централизованно цензурируемым сайтам. По статистике проекта Роскомсвобода 97% блокируемых ныне в РФ сайтов заблокировано неправомерно (находятся в одних подсетях с заблокированными ресурсами). Например, до сих пор остаются заблокированными 661 тысяча IP-адресов Amazon WS, 329 тысяч адресов Digital Ocean, 131 тысяча адресов Azure и 44 тысячи адресов CloudFlare. Во время агонии на первом этапе блокировки Telegram адреса попадали в список блокировки миллионами, что приводило к недоступности большого числа легитимных ресурсов. Продолжают находится в списках блокировки многие сайты открытых проектов.

© OpenNet