Patch Tuesday: Microsoft выпустила ноябрьские обновления безопасности

Microsoft выпустила плановые обновления безопасности для закрытия 55 уязвимостей, 6 из которых были классифицированы как критические. Среди прочих 6 уязвимостей были обнародованы публично (0-day), а эксплуатация 2 уязвимостей была зафиксирована в реальных атаках. Максимальный рейтинг по шкале CVSS среди всех закрытых уязвимостей составил 9.0 из 10.

Помимо стандартного набора затронутых продуктов — Windows, Office, SharePoint, Visual Studio и Dynamics — обновления этого выпуска также затрагивают Exchange Server, 3D Viewer, Azure Shere, Azure RTOS и Microsoft Malware Protection Engine. В данной статье я расскажу о самых важных моментах ноябрьского вторника обновлений.

Помните, почти 90% всех уязвимостей уже имели патчи от производителей на момент своего обнародования, поэтому так важно не просто обновлять ваше ПО, но и делать это своевременно (по данным отчета Vulnerability Review Report компании Flexera).

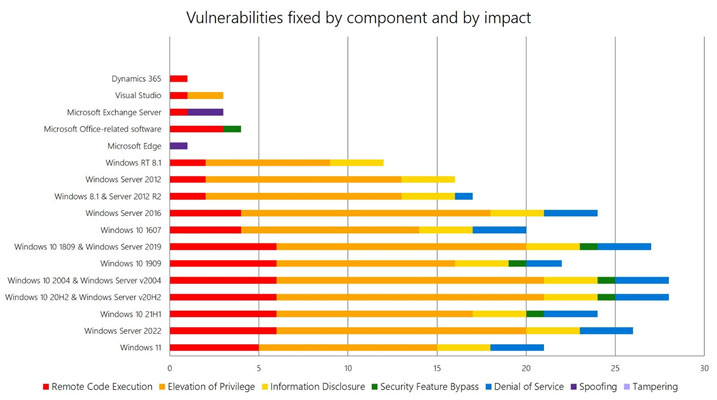

Сводная информация по количеству и типу уязвимостей, закрытых в ноябре, приведена на графике.

Закрытые критические уязвимости:

CVE-2021–42316 — Microsoft Dynamics 365 (on-premises) Remote Code Execution Vulnerability

CVE-2021–3711 — OpenSSL SM2 Decryption Buffer Overflow

CVE-2021–42298 — Microsoft Defender Remote Code Execution Vulnerability

CVE-2021–38666 — Windows Remote Desktop Client Remote Code Execution Vulnerability

CVE-2021–42279 — Chakra Scripting Engine Memory Corruption Vulnerability

CVE-2021–26443 — Windows Virtual Machine Bus (VMBus) Remote Code Execution Vulnerability

Информация о следующих уязвимостях была обнародована публично:

CVE-2021–38631 — Windows Remote Desktop Protocol (RDP) Information Disclosure Vulnerability

CVE-2021–41371 — Windows Remote Desktop Protocol (RDP) Information Disclosure Vulnerability

CVE-2021–40485 — Microsoft Excel Remote Code Execution Vulnerability (Important, CVSS Score 7.8)

CVE-2021–43208 — 3D Viewer Remote Code Execution Vulnerability

CVE-2021–43209 — 3D Viewer Remote Code Execution Vulnerability

Эксплуатация следующей уязвимости была зафиксирована в реальных атаках:

CVE-2021–42292 — Microsoft Excel Security Feature Bypass Vulnerability

CVE-2021–42321 — Microsoft Exchange Server Remote Code Execution Vulnerability

Как всегда самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide. Полный список статей базы знаний для соответствующих пакетов обновлений, с которыми связаны потенциальные проблемы при установке приведен в заметках к выпуску.

Внимание! После установки ноябрьских обновлений безопасности, выпущенных 9 ноября 2021 г., на контроллеры домена (DC) под управлением Windows Server 2012–2019, вы можете столкнуться с проблемами аутентификации SSO на серверах при использовании билетов Kerberos, полученных через S4u2self. В частности, установка обновления на контроллеры домена Active Directory потенциально может привести к нештатной работе таких приложений, как IIS, WAP, ADFS и SQL Server.

Проблемы с аутентификацией являются результатом использования билетов Kerberos, полученных через S4u2self и используемых в качестве подтверждающих билетов при переключении протокола в процессе делегированной аутентификации на backend-сервере, который не может корректно выполнить валидацию цифровой подписи.

Аутентификация не будет выполнена корректно в сценариях делегирования Kerberos, которые полагаются на получение frontend-сервером билета Kerberos от имени пользователя для последующего подключения к backend-серверу.

Важно: Сценарии делегирования по протоколу Kerberos, когда клиент Kerberos предоставляет frontend-серверу свой билет, не затрагиваются данной проблемой. Полностью облачные среды со службой Azure Active Directory также не затрагиваются данной проблемой.

В случае возникновения проблемы рекомендуется загрузить и установить соответствующее обновление для вашей версии ОС контроллера домена:

KB5008602 для Windows Server 2019

KB5008601 для Windows Server 2016

KB5008603 для Windows Server 2012 R2

KB5008604 для Windows Server 2012

Прекрасная новость для администраторов — обновления стека обслуживания ОС больше не нужно устанавливать отдельно!

Теперь обновления Servicing Stack Updates (SSU) для Windows 10 и Windows Server 2019 версий 1809, 1909, 2004, 20H1, 20H2, 21H1 интегрированы в единый накопительный пакет обновлений. Все детали по обновлениям SSU вы можете посмотреть на нашем портале.

Артём Синицын

CISSP, CCSP, MCSE, Certified Azure Security Engineer

старший руководитель программ ИБ в странах Центральной и Восточной Европы

Microsoft

Подписывайтесь на мой канал в Twitter

Tags: Security, Security Updates, безопасность