Patch Tuesday: Microsoft выпустила декабрьские обновления безопасности

Microsoft выпустила плановые обновления безопасности для закрытия 82 уязвимостей, 7 из которых были классифицированы как критические. Среди прочих 6 уязвимостей были обнародованы публично (0-day), а эксплуатация 1 уязвимости была зафиксирована в реальных атаках. Максимальный рейтинг по шкале CVSS среди всех закрытых уязвимостей составил 9.8 из 10.

Помимо стандартного набора затронутых продуктов — Windows, Office, SharePoint, Visual Studio — обновления этого выпуска также затрагивают ASP.NET Core, PowerShell, Defender for IoT и Microsoft Defender. В этой статье я расскажу о самых важных моментах ноябрьского вторника обновлений.

Помните, почти 90% всех уязвимостей уже имели патчи от производителей на момент своего обнародования, поэтому так важно не просто обновлять ваше ПО, но и делать это своевременно (по данным отчета Vulnerability Review Report компании Flexera).

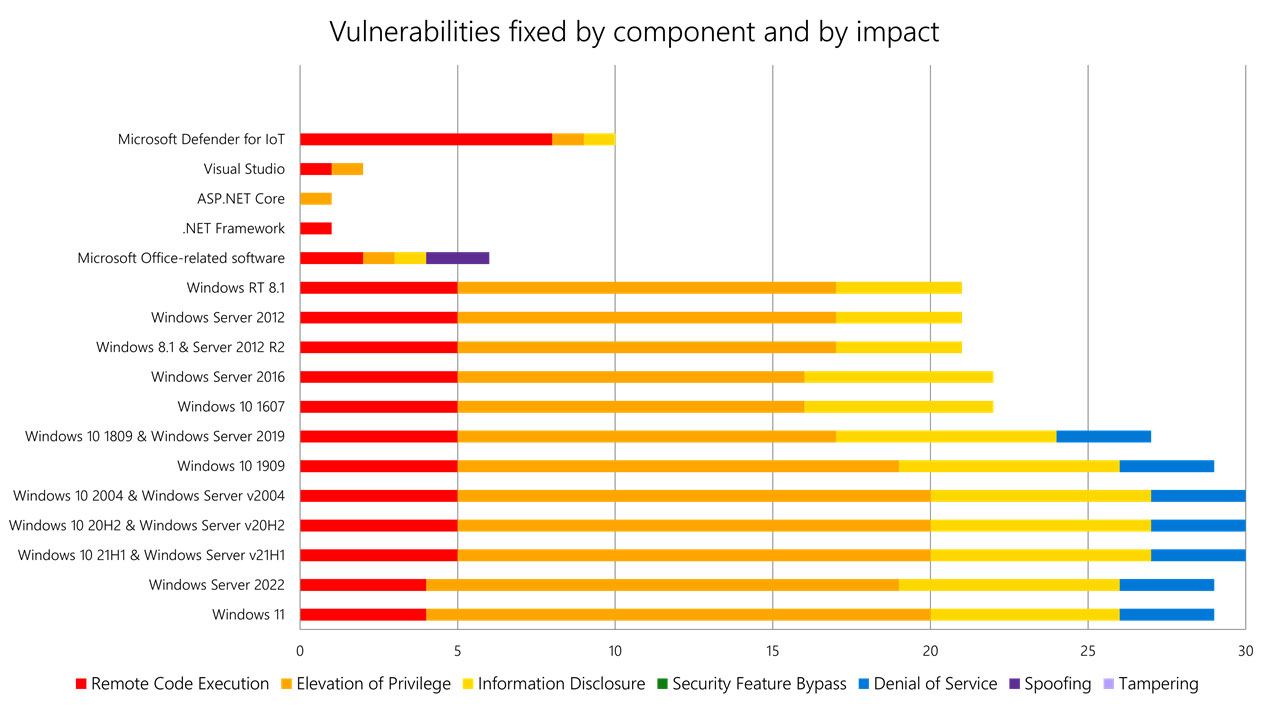

Сводная информация по количеству и типу уязвимостей, закрытых в декабре, приведена на графике.

На следующие уязвимости и обновления безопасности следует обратить особое внимание

Закрытые критические уязвимости:

CVE-2021–43899 — Microsoft 4K Wireless Display Adapter Critical Remote Code Execution Vulnerability (CVSS 9.8)

CVE-2021–43215 — iSNS Server Critical Memory Corruption Vulnerability Can Lead to Remote Code Execution (CVSS 9.8) Exploitation More Likely

CVE-2021–43217 — Windows Encrypting File System (EFS) Critical Remote Code Execution Vulnerability (CVSS 8.1)

CVE-2021–43233 — Windows Remote Desktop Client Critical Remote Code Execution Vulnerability (CVSS 7.5) Exploitation More Likely

CVE-2021–43256 — Microsoft Excel Important Remote Code Execution Vulnerability (CVSS 7.8)

CVE-2021–26443 — Microsoft SharePoint Server Important Remote Code Execution Vulnerability (CVSS 8.8)

CVE-2021–43905 — Microsoft Office app Critical Remote Code Execution Vulnerability (CVSS 9.6) Exploitation More Likely

Информация о следующих уязвимостях была обнародована публично:

CVE-2021–41333 — Windows Print Spooler Important Elevation of Privilege Vulnerability (CVSS 7.8) Exploitation More Likely

CVE-2021–43240 — NTFS Set Short Name Important Elevation of Privilege Vulnerability (CVSS 7.8)

CVE-2021–43880 — Windows Mobile Device Management Important Elevation of Privilege Vulnerability (CVSS Score 5.5) Exploitation More Likely

CVE-2021–43883 — Windows Installer Important Elevation of Privilege Vulnerability (CVSS 7.8) Exploitation More Likely

Эксплуатация следующей уязвимости была зафиксирована в реальных атаках:

CVE-2021–43890 — Windows AppX Installer Important Spoofing Vulnerability (CVSS 7.1) Exploited!

Как всегда самую полную и актуальную информацию об уязвимостях и обновлениях безопасности вы можете найти на нашем портале Security Update Guide. Полный список статей базы знаний для соответствующих пакетов обновлений, с которыми связаны потенциальные проблемы при установке приведен в заметках к выпуску.

Декабрьские обновления стали последними для Windows 10 и Windows Server версии 2004, так как поддержка данных продуктов заканчивается в декабре 2021 г. Рекомендуется перейти на более новые версии ОС. Более подробную информацию о поддержке и жизненном цикле наших продуктов мы можете получить на нашем портале.

Прекрасная новость для администраторов — обновления стека обслуживания ОС больше не нужно устанавливать отдельно!

Теперь обновления Servicing Stack Updates (SSU) для Windows 10 и Windows Server 2019 версий 1809, 1909, 2004, 20H1, 20H2, 21H1 интегрированы в единый накопительный пакет обновлений. Все детали по обновлениям SSU вы можете посмотреть на нашем портале.

Артём Синицын

CISSP, CCSP, MCSE, Certified Azure Security Engineer

старший руководитель программ ИБ в странах Центральной и Восточной Европы

Microsoft

Подписывайтесь на мой канал в Twitter