Очередной Android-троян шпионит за китайскими пользователями

Вирусные аналитики компании «Доктор Веб» исследовали нового трояна для ОС Android, обнаруженного специалистами по информационной безопасности совсем недавно. Как сообщили CNews в «Доктор Веб», эта вредоносная программа, получившая имя Android.Backdoor.260.origin, распространяется среди китайских пользователей и предназначена для кибершпионажа. В частности, троян способен перехватывать SMS-сообщения, записывать телефонные разговоры, получать координаты зараженного устройства, делать снимки экрана и даже отслеживать вводимые владельцем смартфона данные.

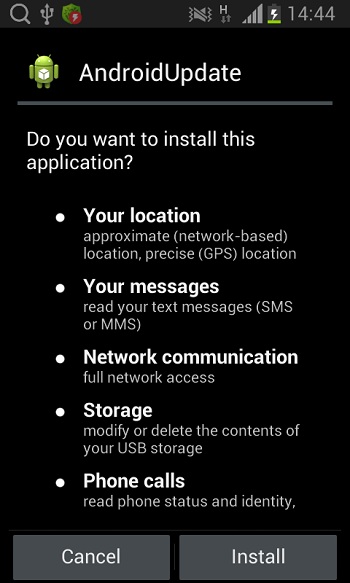

Android.Backdoor.260.origin устанавливается на мобильные устройства в качестве приложения с именем AndroidUpdate, поэтому весьма вероятно, что злоумышленники распространяют трояна под видом важного обновления ПО с целью обмануть потенциальных жертв и заставить их инсталлировать его.

По словам экспертов компании, Android.Backdoor.260.origin имеет весьма сложную модульную архитектуру: значительная часть его вредоносного функционала сосредоточена в специально созданных вирусописателями модулях, которые размещены внутри программного пакета вредоносного приложения. При первом старте троян извлекает следующие вспомогательные компоненты: super; detect; liblocSDK4b.so; libnativeLoad.so; libPowerDetect.cy.so; 1.dat; libstay2.so; libsleep4.so; substrate_signed.apk; cInstall.

Далее он пытается запустить на исполнение с root-привилегиями двоичный файл cInstall (детектируется антивирусом Dr.Web как Android.BackDoor.41). В случае успеха этот вредоносный модуль помещает в системные каталоги мобильного устройства ряд извлеченных ранее файлов, а также пытается незаметно установить специализированную утилиту под названием Substrate, расширяющую возможности приложений и используемую Android.Backdoor.260.origin для перехвата вводимых данных. Если же root-полномочия вредоносной программе предоставлены не были, то с большой долей вероятности проинсталлировать требуемые компоненты ей не удастся, в результате чего троян не сможет корректно выполнять большинство своих функций, отметили в «Доктор Веб».

Троян-шпион для Android устанавливается на мобильные устройства в качестве приложения AndroidUpdate

После успешной установки всех необходимых модулей Android.Backdoor.260.origin удаляет созданный им ранее ярлык приложения и запускает вредоносный системный сервис PowerDetectService, активирующий работу троянского модуля libnativeLoad.so, добавленного в вирусную базу Dr.Web как Android.BackDoor.42, а также утилиты Substrate (Tool.Substrate.1.origin по классификации «Доктор Веб»). Сама по себе эта утилита не является вредоносной и доступна для загрузки в каталоге Google Play. Однако в данном случае она была несколько модифицирована вирусописателями и интегрирована в Android.Backdoor.260.origin, в результате чего стала являться потенциально опасной для пользователей, пояснили в компании.

Задействованный трояном вредоносный компонент libnativeLoad.so запускает на исполнение файл detect (Android.BackDoor.45), который инициализирует работу двоичного модуля 1.dat (Android.BackDoor.44). В свою очередь, он активирует работу троянской библиотеки libsleep4.so (Android.BackDoor.46), которая в постоянном режиме создает снимки экрана зараженного устройства и перехватывает вводимые на клавиатуре данные, а также библиотеки libstay2.so (Android.BackDoor.43), крадущей информацию из телефонной книги и отслеживающей SMS-сообщения и переписку в мессенджере QQ.

Кроме этого, троянский компонент 1.dat способен принимать от управляющего сервера целый ряд команд, среди которых: «DOW» — загрузить файл с сервера; «UPL» — загрузить файл на сервер; «PLI», «PDL», «SDA» — обновить вредоносные модули, а также настройки трояна; «DIR» — получить список файлов в заданном каталоге; «DTK» — записать содержимое заданного каталога в файл; «OSC», «STK» — выполнить поиск заданного файла или каталога; «OSF» — отменить поиск файла; «DEL» — удалить заданный файл; «SCP» — сделать снимок экрана; «BGS» — включить микрофон и начать аудиозапись; «GPRS» — начать отслеживание местоположения пользователя.

Примечательно, что часть полученных команд выполняется модулем 1.dat самостоятельно, в то время как для исполнения остальных он обращается к функционалу других троянских библиотек, которые тесно взаимодействуют между собой через сокеты UNIX с использованием следующих двухбайтовых команд: 0×2633 — начать аудиозапись на встроенный микрофон; 0×2634 — остановить аудиозапись; 0×2635 — обновить файл конфигурации для записи аудио; 0×2629 — скопировать номера контактов; 0×2630 — скопировать номера контактов; 0×2631 — скопировать SMS-сообщения; 0×2632 — скопировать журнал вызовов; 0×2628 — передать информацию о местоположении мобильного устройства; 0×2532 — получить имя процесса, в котором пользователь работает в данный момент; 0×2678 — используется для передачи введённых пользователем данных.

Специалисты «Доктор Веб» в очередной раз призывают владельцев мобильных Android-устройств отказаться от установки сомнительных приложений, полученных из не вызывающих доверия источников, а также рекомендуют использовать антивирусную программу. Записи для трояна Android.Backdoor.260.origin и всех его вредоносных компонентов внесены в вирусную базу Dr.Web, поэтому для пользователей антивирусных продуктов Dr.Web для Android они не представляют угрозы, утверждают в компании.

© CNews