Мошенники взламывают компьютеры с помощью капчи: что известно

Эксперты Malwarebytes обнаружили растущую волну атак, где мошенники используют фальшивые CAPTCHA-проверки для распространения вредоносного ПО. Схема работает из-за высокого уровня доверия пользователей к таким системам проверки — мы привыкли видеть их практически на каждом сайте.

Атака начинается стандартно: посетитель сайта видит знакомое окно с просьбой подтвердить, что он человек. Однако вместо привычных головоломок с картинками или текстом пользователю предлагают выполнить последовательность действий на компьютере.

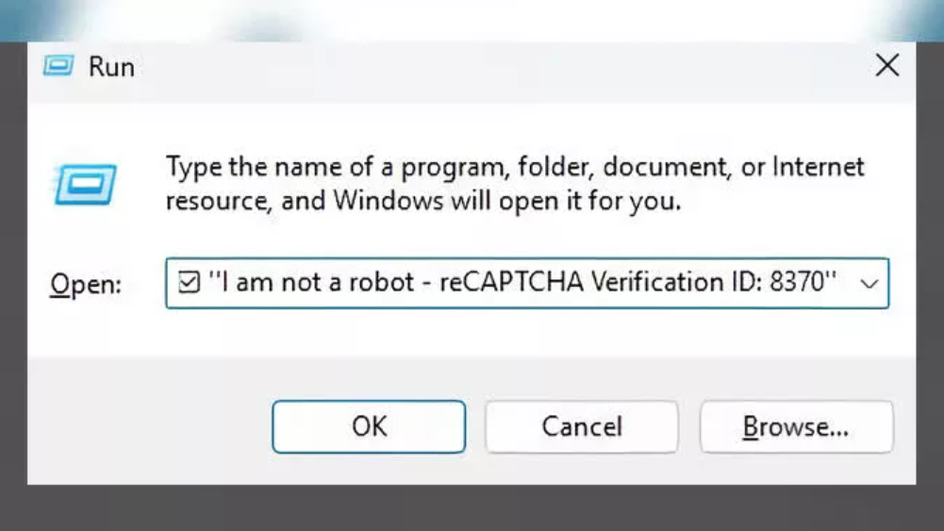

«Чтобы лучше доказать, что вы не робот, пожалуйста, нажмите и удерживайте клавиши Windows + R, вставьте код подтверждения с помощью Ctrl + V, а затем нажмите Enter для завершения проверки», — гласит инструкция мошенников.

За кулисами происходит следующее: сайт использует JavaScript для копирования вредоносной команды в буфер обмена пользователя. Это стало возможным потому, что в браузерах на базе Chromium сайты могут записывать информацию в буфер обмена с разрешения пользователя. Windows автоматически считает, что такое разрешение было дано, когда человек поставил галочку «Я не робот».

Когда пользователь следует инструкциям и открывает окно «Выполнить» (Windows + R), а затем вставляет скопированный контент, он фактически запускает команду mshta, которая загружает вредоносный файл с удаленного сервера. Такой файл часто маскируется под медиафайл типа MP3 или MP4, но содержит закодированную команду PowerShell, которая тихо извлекает и запускает настоящую вредоносную программу.

Среди вредоносных программ, распространяемых через такие атаки, специалисты выделяют Lumma Stealer и SecTopRAT. Оба этих инструмента созданы для кражи конфиденциальных данных с зараженных систем. Первый концентрируется на похищении паролей и финансовой информации, а второй предоставляет хакерам удаленный доступ к компьютеру жертвы.

Эффективность атаки основана на том, что она эксплуатирует доверие к процессам проверки CAPTCHA. Даже осторожные пользователи, которые обычно не скачивают подозрительные файлы или не переходят по сомнительным ссылкам, могут попасться на эту уловку.

Для защиты от таких угроз эксперты советуют:

- Проявлять осторожность при выполнении инструкций с незнакомых сайтов;

- Использовать антивирусные решения, блокирующие вредоносные сайты и скрипты;

- Установить расширения браузера, которые блокируют известные мошеннические домены.

Хотя отключение JavaScript может предотвратить перехват буфера обмена, это также нарушит функциональность многих сайтов. Более практичный подход — использовать разные браузеры для разных целей. Например, один браузер можно зарезервировать специально для посещения менее доверенных сайтов, а другой — для работы с банковскими сервисами и важными аккаунтами.

Настоящая CAPTCHA никогда не попросит вас выполнять команды на вашем компьютере. Если система проверки требует нажать комбинации клавиш Windows+R или запустить что-либо через командную строку — это однозначно мошенничество. Легитимные проверки ограничиваются действиями внутри веб-страницы: выбором картинок, вводом текста или простыми кликами мышью.

Также стало известно о другой угрозе для пользователей интернета — мошенники начали пользоваться «самозапретами» россиян и получать доступ к «Госуслугам». Рассказали в статье, как себя защитить.