Миллиарды Android-устройств уязвимы для новой атаки

Исследователи из Microsoft обнаружили, что многие приложения Android — в том числе как минимум четыре с более чем 500 миллионами установок каждое — уязвимы для атак с удаленным выполнением кода, кражи токенов и других проблем из-за общей слабости безопасности. Об этом пишет Dark Reading.

Microsoft проинформировала исследовательскую группу Google об уязвимостях Android. В результате Google опубликовала новое руководство для разработчиков приложений Android о том, как распознать и устранить проблему.

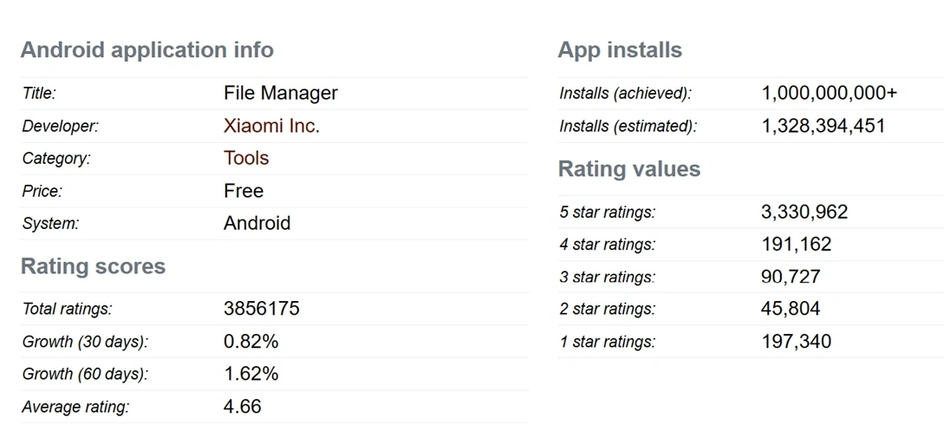

Помимо этого, Microsoft поделилась своими выводами с поставщиками затронутых приложений для Android в магазине Google Play. Среди них были File Manager от Xiaomi, который был установлен более 1 миллиарда раз, и WPS Office, который скачали около 500 миллионов раз. Источник сообщает, что поставщики этих приложений уже устранили проблему. Но кроме них существуют и другие приложения, которые можно использовать и скомпрометировать из-за угрозы, прозванной Dirty Stream.

Проблема, обнаруженная Microsoft, затрагивает приложения Android, которые обмениваются файлами с другими приложениями. Для безопасного обмена данными в Android реализована так называемая функция «поставщика контента». По сути, она действует как интерфейс для управления и предоставления данных одного приложения другим установленным приложениям на устройстве. Приложение, которому необходимо поделиться своими файлами (или файловый провайдер на языке Android), объявляет конкретные пути, которые другие приложения могут использовать для доступа к данным. Поставщики файлов также включают в себя идентификационную функцию — другие приложения могут использовать их в качестве адреса для поиска в системе.

«Эта модель на основе поставщика контента обеспечивает четко определенный механизм совместного использования файлов, позволяющий обслуживающему приложению делиться своими файлами с другими приложениями безопасным способом с детальным контролем», — заявили в Microsoft.

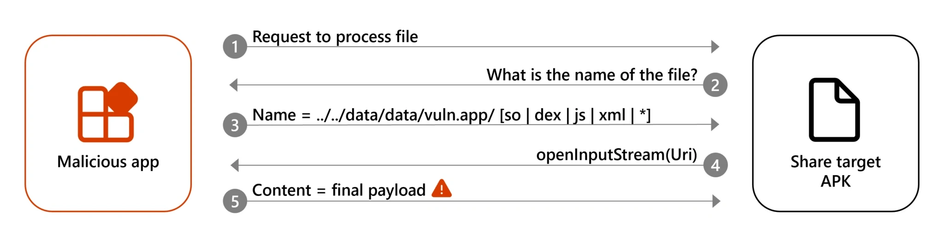

Однако во многих случаях, когда приложение Android получает файл из другого приложения, оно не проверяет содержимое. А еще оно использует имя файла, предоставленное обслуживающим приложением, для кэширования полученного файла во внутреннем каталоге данных приложения. Это дает злоумышленникам возможность создать мошенническое приложение, которое может отправлять файл с вредоносным именем непосредственно в принимающее приложение или в целевой файловый ресурс без ведома или одобрения пользователя.

В некоторых случаях злоумышленник может использовать вредоносное приложение, чтобы перезаписать настройки принимающего приложения и заставить его взаимодействовать с сервером, контролируемым хакером, или заставить его поделиться токенами аутентификации пользователя и другими данными. В других ситуациях вредоносное приложение может перезаписать вредоносный код в собственную библиотеку принимающего приложения, чтобы обеспечить выполнение произвольного кода.

«Поскольку мошенническое приложение контролирует имя, а также содержимое файла, слепо доверяя этим входным данным, целевой ресурс может перезаписать важные файлы в своем личном пространстве данных, что может привести к серьезным последствиям», — заявили в Microsoft.

И Microsoft, и Google уже предоставили разработчикам советы, как избежать атаки Dirty Stream. Тем временем обычные пользователи могут снизить риск столкновения с угрозой, если будут вовремя обновлять установленные на устройстве приложения и не станут загружать сервисы из ненадежных источников.