Анализ Mumblehard, вредоносного ПО для Linux и FreeBSD

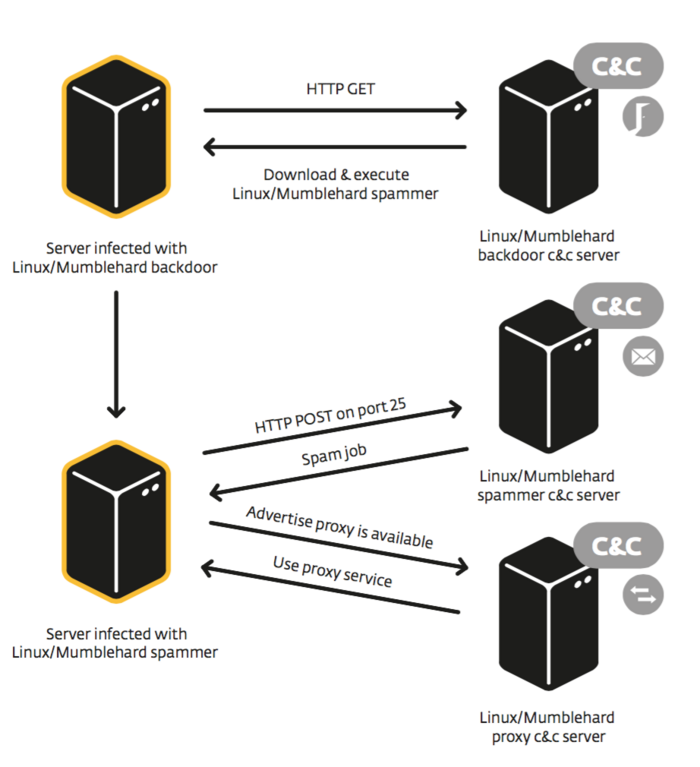

Компания ESET опубликовала отчёт (PDF) с результатами анализа троянского ПО Mumblehard, внедряемого злоумышленниками на серверы под управлением Linux и FreeBSD, и используемого для построения ботнета, специализирующегося на рассылке спама. Сообщается, что в настоящее время зафиксировано около 8900 поражённых данным вредоносным ПО хостов. Активность прослеживается с 2009 года, но пик расширения ботнета наблюдается последние несколько месяцев (например, в первую неделю апреля к ботнету было подключено около 3 тысяч новых узлов). Для распространения Mumblehard атакующие используют различные уязвимости, незакрытые в web-приложениях. Поражаются в основном web-серверы, на которых ненадлежащим образом организован процесс установки обновлений. Само по себе Mumblehard включает только бэкдор для организации удалённого управления и демон для рассылки спама, сочетающий в себе функции прокси. Mumblehard обычно устанавливается в директории /tmp или /var/tmp и вызывается через cron каждые 15 минут. Выявить Mumblehard можно по наличию в crontab вызовов программ, подобных »/var/tmp/qCVwOWA». Для защиты помогает монтирование /tmp с опцией noexec.

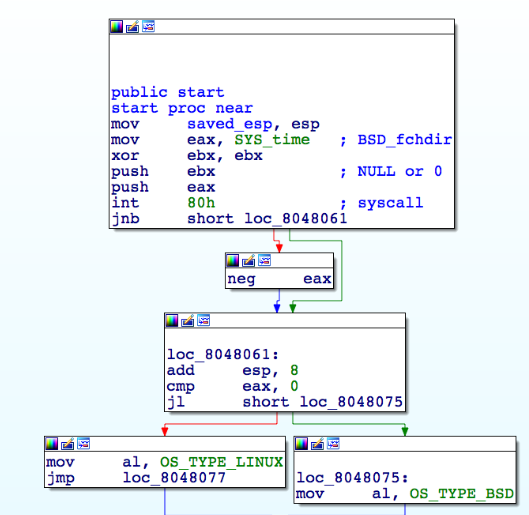

Необычной особенностью Mumblehard является то, что он написан на языке Perl, но распространяется в форме исполняемого файла в формате ELF с компактным распаковщиком на языке ассемблера. Для скрытия Perl-кода от первичного изучения применяется простейшее шифрование. ELF-файл оформлен таким образом, что может запускаться как в Linux, так и на системах BSD.

© OpenNet