Alma Linux столкнулся с нежеланием Red Hat принимать их исправление в CentOS Stream

После перехода на новую модель сопровождения дистрибутива, допускающую применение собственных патчей, разработчики Alma Linux устранили в пакете iperf3 уязвимость (CVE-2023–38403) и попытались передать подготовленное исправление в CentOS Stream, так как уязвимость оставалась неисправленная в RHEL и CentOS Stream. Сотрудник Red Hat отказался принимать исправление, сославшись на правило, допускающее устранение только важных проблем.

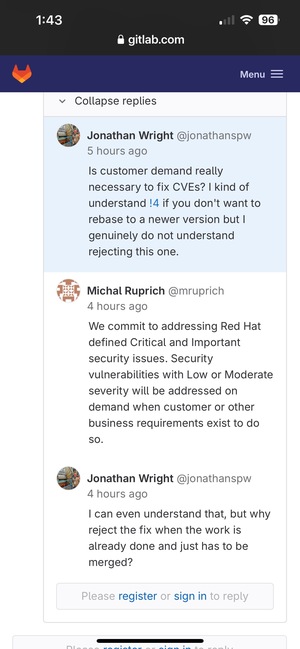

Уязвимость CVE-2023–38403 была оценена инженерами Red Hat как несущественная, а исправления для подобных проблем включаются в пакеты лишь при необходимости, обусловленной наличием запросов от клиентов или потребностями бизнеса. Представитель Alma Linux выразил недоумение, так как для включения в CentOS Stream передан уже готовый патч, устраняющий проблему, и от Red Hat не требовалось самостоятельно создавать исправление, а нужно было лишь рецензировать готовое изменение, принятое в кодовую базу проекта iperf.

Разработчик из Alma Linux также не согласился с тем, что уязвимость незначительная, так как устранённая ошибка приводит к целочисленному переполнению и повреждению памяти процесса при передаче некорректного значения в поле с размером данных. Утилита iperf3, предназначенная для тестирования сетевой производительность, использует клиент-серверную модель, в которой клиент через TCP-соединение отправляет серверному процессу запрос с параметрами, а сервер выполняет тестирование и возвращает результат. Уязвимость позволяет отправить специально оформленное сообщение и вызвать повреждение памяти (атака возможна как с клиента на сервер, так и с сервера на клиента).

На практике, уязвимость позволяет злоумышленнику атаковать существующие публично доступные серверы iperf3 или создать свой сервер и атаковать через него подключающихся пользователей. Предполагается, что эксплуатация уязвимости ограничивается аварийным завершением процесса, но даже в этом случае, возможность удалённо вызвать крах серверного процесса iperf3 на публично доступных серверах, требует исправления.

В ответ, сотрудник Red Hat пояснил, что готовым патчем дело не ограничивается и разработка исправления лишь один из этапов в подготовке обновления пакета — необходимо убедиться, что исправление проходит контроль качества и после применения в пакете не приводит к регрессивным изменениям. Поэтому в обязательном порядке устраняются только критические и важные уязвимости, а проблемы с низким и средним уровнем опасности решаются по мере появления необходимости. В конечном счёте, после дискуссии сотрудники Red Hat из команды, отвечающей за безопасность, пересмотрели свою позицию, присвоили проблеме статус важной, приняли патч и выпустили обновление пакета с исправлением уязвимости.

Источник: http://www.opennet.ru/opennews/art.shtml? num=59520

© OpenNet