Выпуск дистрибутива для исследования безопасности Kali Linux 2023.2

Представлен релиз дистрибутива Kali Linux 2023.2, основанного на пакетной базе Debian и предназначенного для тестирования систем на предмет наличия уязвимостей, проведения аудита, анализа остаточной информации и выявления последствий атак злоумышленников. Все оригинальные наработки, созданные в рамках дистрибутива, распространяются под лицензией GPL и доступны через публичный Git-репозиторий. Для загрузки подготовлены несколько вариантов iso-образов, размером 443 МБ, 2.8 ГБ и 3.7 ГБ. Сборки доступны для архитектур i386, x86_64, ARM (armhf и armel, Raspberry Pi, Banana Pi, ARM Chromebook, Odroid). По умолчанию предлагается рабочий стол Xfce, но опционально поддерживаются KDE, GNOME, MATE, LXDE и Enlightenment e17.

Kali включает одну из самых полных подборок инструментов для специалистов в области компьютерной безопасности: от средств для тестирования web-приложений и проникновения в беспроводные сети до программ для считывания данных с идентификационных RFID чипов. В комплект входит коллекция эксплоитов и более 300 специализированных утилит для проверки безопасности, таких как Aircrack, Maltego, SAINT, Kismet, Bluebugger, Btcrack, Btscanner, Nmap, p0f. Помимо этого, в дистрибутив включены средства для ускорения подбора паролей (Multihash CUDA Brute Forcer) и WPA ключей (Pyrit) через задействование технологий CUDA и AMD Stream, позволяющих использовать GPU видеокарт NVIDIA и AMD для выполнения вычислительных операций.

В новом выпуске:

- Подготовлен отдельный образ виртуальной машины для гипервизора Hyper-V, преднастроенный для использования режима ESM (Enhanced Session Mode, xRDP поверх HvSocket) и способный работать сразу без дополнительных настроек.

В поставляемой по умолчанию сборке с рабочим столом Xfce осуществлён переход со звукового сервера PulseAudio на мультимедийный сервер PipeWire (сборка с GNOME была переведена на PipeWire ранее).

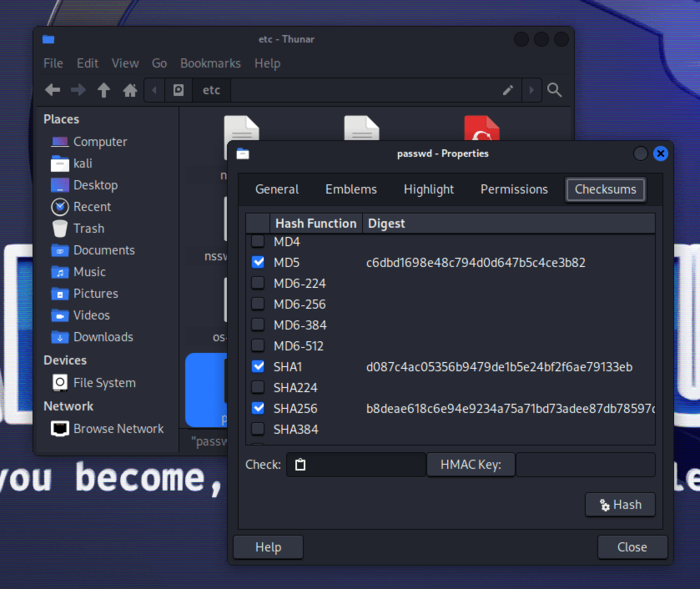

В базовую сборку с Xfce в файловый менеджер предустановлено расширение GtkHash, позволяющее быстро вычислять контрольные суммы в диалоге со свойствами файлов.

- Окружение на основе GNOME обновлено до выпуска 44, в котором продолжен перевод приложений на использование GTK 4 и библиотеки libadwaita (на GTK4 среди прочего переведена пользовательская оболочка GNOME Shell и композитный менеджер Mutter). В диалог выбора файлов добавлен режим отображения содержимого в форме сетки значков. Внесены многочисленные изменения в конфигуратор. В меню быстрого изменения настроек добавлена секция для управления Bluetooth.

В состав варианта на основе GNOME добавлено расширение Tiling Assistant для работы с окнами в мозаичном режиме.

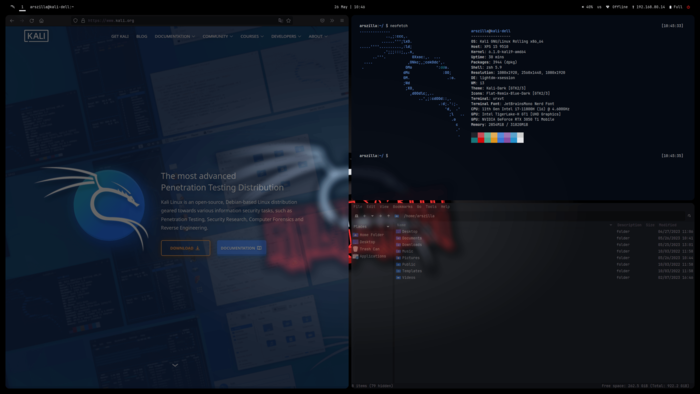

Полностью переделан вариант с рабочим столом на основе мозаичного оконного менеджера i3 (мета-пакет kali-desktop-i3), который приобрёл вид полноценного пользовательского окружения.

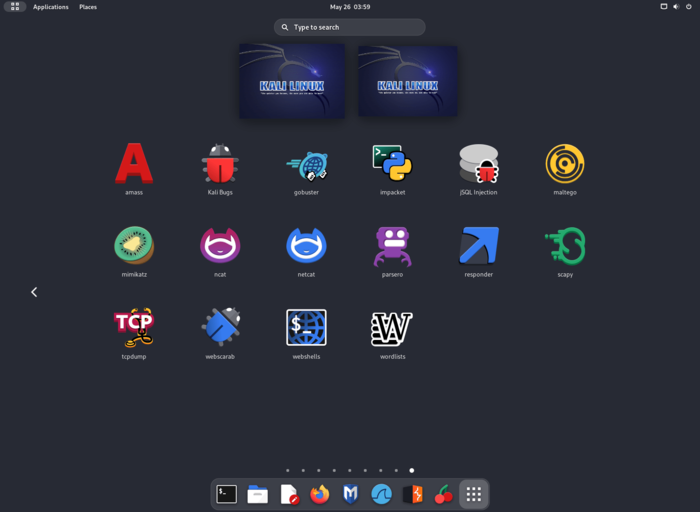

Обновлены пиктограммы и реструктуризовано меню приложений.

- В состав включены новые утилиты:

- Cilium-cli — управление кластерами Kubernetes.

- Cosign — формирование цифровых подписей для контейнеров.

- Eksctl — интерфейс командной строки для Amazon EKS.

- Evilginx — фреймворк MITM-атак для захвата учётных данных, сессионных Cookie и обхода двухфакторной аутентификации.

- GoPhish — инструментарий для фишинга.

- Humble — анализатор заголовков HTTP.

- Slim — упаковщик образов контейнеров.

Syft — генератор SBoM (Firmware Software Bill of Materials), определяющий состав программных компонентов, включённых в образ контейнера или присутствующих в ФС.

- Terraform — платформа управления инфраструктурой.

- Tetragon — анализатор на основе eBPF.

- TheHive — платформа реагирования на вторжения.

- Trivy — инструментарий для поиска уязвимостей и проблем с настройками в контейнерах, репозиториях и облачных окружениях.

- Wsgidav — сервер WebDAV, использующий WSGI.

- Обновлено окружение для мобильных устройств на базе платформы Android — NetHunter, с подборкой инструментов для тестирования систем на наличие уязвимостей. При помощи NetHunter возможна проверка осуществления атак, специфичных для мобильных устройств, например, через эмуляцию работы USB-устройств (BadUSB и HID Keyboard — эмуляция сетевого USB-адаптера, который может использоваться для MITM-атак, или USB-клавиатуры, выполняющей подстановку символов) и создание подставных точек доступа (MANA Evil Access Point). NetHunter устанавливается в штатное окружение платформы Android в форме chroot-образа, в котором выполняется специально адаптированный вариант Kali Linux.

Источник: http://www.opennet.ru/opennews/art.shtml? num=59236

© OpenNet