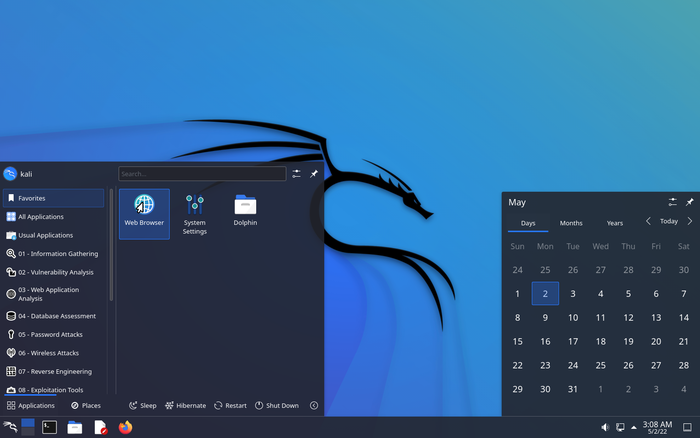

Выпуск дистрибутива для исследования безопасности Kali Linux 2022.2

Представлен релиз дистрибутива Kali Linux 2022.2, предназначенного для тестирования систем на предмет наличия уязвимостей, проведения аудита, анализа остаточной информации и выявления последствий атак злоумышленников. Все оригинальные наработки, созданные в рамках дистрибутива, распространяются под лицензией GPL и доступны через публичный Git-репозиторий. Для загрузки подготовлены несколько вариантов iso-образов, размером 471 МБ, 2.8 ГБ, 3.5 ГБ и 9.4 ГБ. Сборки доступны для архитектур i386, x86_64, ARM (armhf и armel, Raspberry Pi, Banana Pi, ARM Chromebook, Odroid). По умолчанию предлагается рабочий стол Xfce, но опционально поддерживаются KDE, GNOME, MATE, LXDE и Enlightenment e17.

Kali включает одну из самых полных подборок инструментов для специалистов в области компьютерной безопасности: от средств для тестирования web-приложений и проникновения в беспроводные сети до программ для считывания данных с идентификационных RFID чипов. В комплект входит коллекция эксплоитов и более 300 специализированных утилит для проверки безопасности, таких как Aircrack, Maltego, SAINT, Kismet, Bluebugger, Btcrack, Btscanner, Nmap, p0f. Помимо этого, в дистрибутив включены средства для ускорения подбора паролей (Multihash CUDA Brute Forcer) и WPA ключей (Pyrit) через задействование технологий CUDA и AMD Stream, позволяющих использовать GPU видеокарт NVIDIA и AMD для выполнения вычислительных операций.

В новом выпуске:

Пользовательское окружение GNOME обновлено до выпуска 42. Задействован новый выпуск панели dash-to-dock. Обновлены светлая и тёмная темы оформления.

Рабочий стол KDE Plasma обновлён до версии 5.24.

В утилите Xfce Tweaks предложена возможность включения новой упрощённой панели для устройств ARM, которая в отличие от штатной панели Xfce умещается на небольших экранах с низким разрешением (например 800×480).

Добавлены новые пиктограммы для программ evil-winrm и bloodhound, и обновлены пиктограммы для nmap, ffuf и edb-debugger. В KDE и GNOME предоставлены собственные пиктограммы для специализированных приложений с графическим интерфейсом.

Обеспечено автоматическое копирование базовых конфигурационных файлов из каталога /etc/skel в домашний каталог, но без замены уже существующих файлов.

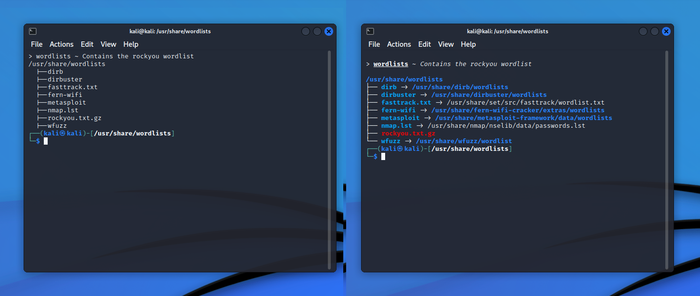

Расширены возможности, связанные с работой в консоли. В состав включены пакеты python3-pip и python3-virtualenv. Немного изменена подсветка синтаксиса для zsh. Добавлено автодополение опций для John The Ripper. Реализована подсветка типов файлов в пакетах с ресурсами (wordlists, windows-resources, powersploit).

Добавлены средства для работы со снапшотами в ФС Btrfs. Имеется возможность создания загрузочных снапшотов, оценки различий снапшотов, просмотра содержимого снапшотов и автоматического создания снапшотов.

- Добавлены новые утилиты:

- BruteShark — программа для инспектирования сетевого трафика и выделения в нём конфиденциальных данных, таких как пароли.

- Evil-WinRM — WinRM shell.

- Hakrawler — поисковый бот для выявления точек входа и ресурсов.

- Httpx — инструментарий для HTTP.

- LAPSDumper — сохраняет пароли LAPS (Local Administrator Password Solution).

- PhpSploit — фреймворк для организации удалённого входа.

- PEDump — создание дампа исполняемых файлов Win32.

- SentryPeer — honeypot для VoIP.

- Sparrow-wifi — анализатор Wi-Fi.

- wifipumpkin3 — фреймворк для создания фиктивных точек доступа.

Обновлена сборка Win-Kex (Windows + Kali Desktop EXperience), предназначенная для запуска в Windows в окружении WSL2 (Windows Subsystem for Linux). Предоставлена возможность запуска GUI-приложений с правами root при помощи sudo.

Одновременно подготовлен релиз NetHunter 2022.2, окружения для мобильных устройств на базе платформы Android с подборкой инструментов для тестирования систем на наличие уязвимостей. При помощи NetHunter возможна проверка осуществления атак, специфичных для мобильных устройств, например, через эмуляцию работы USB-устройств (BadUSB и HID Keyboard — эмуляция сетевого USB-адаптера, который может использоваться для MITM-атак, или USB-клавиатуры, выполняющей подстановку символов) и создание подставных точек доступа (MANA Evil Access Point). NetHunter устанавливается в штатное окружение платформы Android в форме chroot-образа, в котором выполняется специально адаптированный вариант Kali Linux. В новой версии предложена новая вкладка WPS Attacks, позволяющая использовать скрипта OneShot для осуществления различных атак на WPS.

Источник: http://www.opennet.ru/opennews/art.shtml? num=57206

© OpenNet