Результаты аудита Tor Browser и компонентов инфраструктуры Tor

Разработчики анонимной сети Tor опубликовали результаты аудита браузера Tor Browser и развиваемых проектом инструментариев OONI Probe, rdsys, BridgeDB и Conjure, применяемых для обхода цензурирования. Аудит проводился компанией Cure53 с ноября 2022 года по апрель 2023 года.

В ходе проверки были выявлены 9 уязвимостей, две из которые отнесены к категории опасных, одной присвоен средний уровень опасности, а 6 отнесены к проблемам с незначительным уровнем опасности. Также в кодовой базе было найдено 10 проблем, отнесённых к категории не связанных с безопасностью недоработок. В целом код проекта Tor отмечен как соответствующий практикам безопасного программирования.

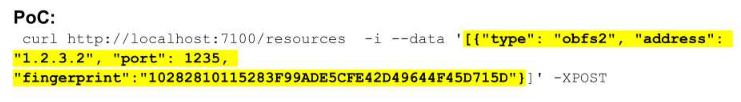

Первая опасная уязвимость присутствовала в бэкенде распределённой системы rdsys, обеспечивающей доставку цензурируемым пользователям ресурсов, таких как списки прокси и ссылки для загрузки. Уязвимость вызвана отсутствием аутентификации при обращении к обработчику регистрации ресурсов и позволяла атакующему зарегистрировать собственный вредоносный ресурс для доставки пользователям. Эксплуатация сводится к отправке HTTP-запроса к обработчику rdsys.

Вторая опасная уязвимость найдена в Tor Browser и была вызвана отсутствием проверки цифровой подписи при получении списка мостовых узлов через rdsys и BridgeDB. Так как список загружается в браузер на стадии до подключения к анонимной сети Tor, отсутствие проверки по криптографической цифровой подписи позволяло атакующему подменить содержимое списка, например, через перехват соединения или взлом сервера, через который распространяется список. В случае успешной атаки злоумышленник мог организовать подключение пользователей через собственный скомпрометированный мостовой узел.

Уязвимость средней опасности присутствовала в подсистеме rdsys в скрипте развёртывания сборок и позволяла атакующему поднять свои привилегии с пользователя nobody до пользователя rdsys, при наличии доступа к серверу и возможности записи в каталог с временными файлами. Эксплуатация уязвимости сводится к замене размещаемого в каталоге /tmp исполняемого файла. Получение прав пользователя rdsys позволяет атакующему внести изменения в запускаемые через rdsys исполняемые файлы.

Уязвимости низкой степени опасности в основном были связаны с использованием устаревших зависимостей, в которых присутствовали известные уязвимости, или с возможностью совершения отказа в обслуживании. Из незначительных уязвимостей в Tor Browser отмечается возможность обхода запрета выполнения JavaScript при выставлении высшего уровня защиты, отсутствие ограничений по загрузке файлов и потенциальная утечка информации через пользовательскую домашнюю страницу, позволяющая отслеживать пользователей между перезапуcками.

В настоящее время все уязвимости устранены, среди прочего реализована аутентификация для всех обработчиков rdsys и добавлена проверка загружаемых в Tor Browser списков по цифровой подписи.

Дополнительно можно отметить выпуск браузера Tor Browser 13.0.1. Выпуск синхронизирован с кодовой базой Firefox 115.4.0 ESR, в которой устранено 19 уязвимостей (13 признаны опасными). В версию Tor Browser 13.0.1 для Android перенесены исправления уязвимостей из ветки Firefox 119.

Источник: http://www.opennet.ru/opennews/art.shtml? num=59999

© OpenNet