Релиз ОС Qubes 4.2.0, использующей виртуализацию для изоляции приложений

После почти двух лет разработки представлен релиз операционной системы Qubes 4.2.0, реализующей идею использования гипервизора для строгой изоляции приложений и компонентов ОС (каждый класс приложений и системные сервисы работают в отдельных виртуальных машинах). Для работы рекомендуется система с 16 Гб ОЗУ (минимум — 6 Гб) и 64-разрядным CPU Intel или AMD с поддержкой технологий VT-x c EPT/AMD-v c RVI и VT-d/AMD IOMMU, желательно наличие GPU Intel (GPU NVIDIA и AMD недостаточно хорошо протестированы). Размер установочного образа — 6 ГБ (x86_64).

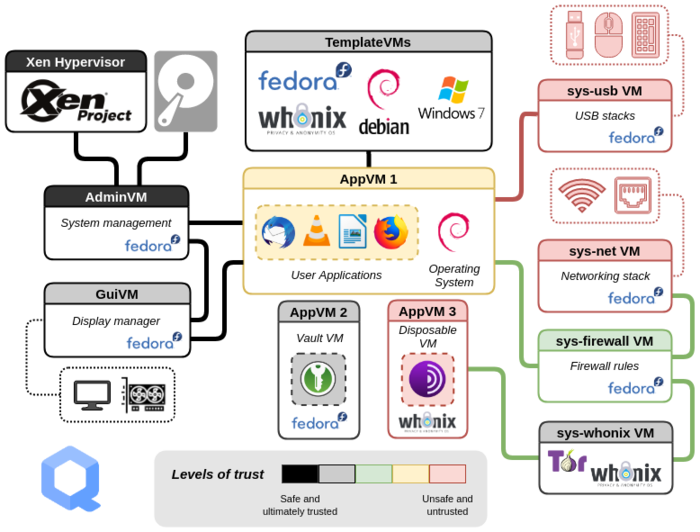

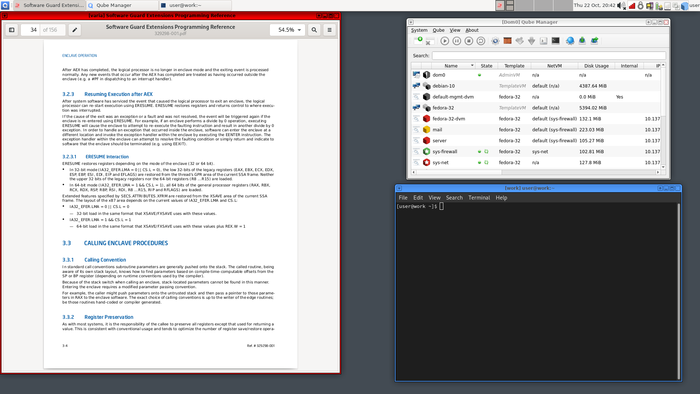

Приложения в Qubes разделены на классы в зависимости от важности обрабатываемых данных и решаемых задач. Каждый класс приложений (например, работа, развлечения, банковские операции), а также системные сервисы (сетевая подсистема, межсетевой экран, работа с хранилищем, USB-стек и т.п.), работают в отдельных виртуальных машинах, запускаемых с использованием гипервизора Xen. При этом указанные приложения доступны в рамках одного рабочего стола и выделяются для наглядности разным цветом обрамления окна. Каждое окружение имеет доступ на чтение к базовой корневой ФС и локальному хранилищу, не пересекающемуся с хранилищами других окружений, для организации взаимодействия приложений используется специальный сервис.

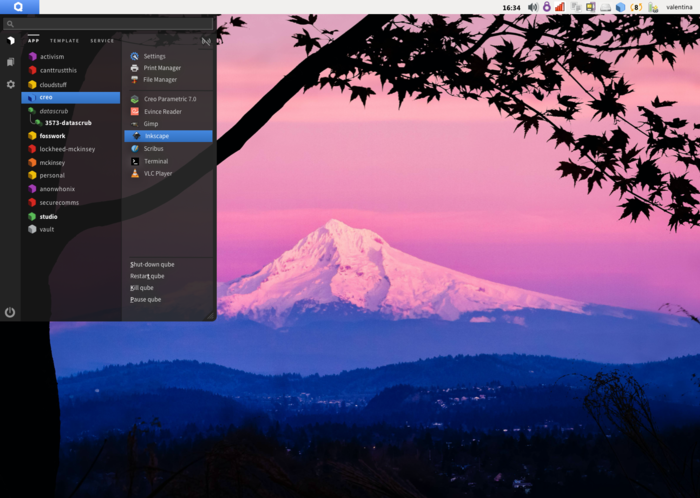

В качестве основы для формирования виртуальных окружений может применяться пакетная база Fedora и Debian, также сообществом поддерживаются шаблоны для Ubuntu, Gentoo и Arch Linux. Возможна организация доступа к приложениям в виртуальной машине с Windows, а также создание виртуальных машин на базе Whonix для обеспечения анонимного доступа через Tor. Пользовательская оболочка построена на основе Xfce. Когда пользователь запускает из меню приложение, это приложение стартует в определенной виртуальной машине. Содержание виртуальных окружений определяется набором шаблонов.

Основные изменения:

- Базовое окружение Dom0 обновлено до пакетной базы Fedora 37 (шаблон для виртуальных окружений на базе Fedora 37 был предложен в прошлом обновлении Qubes 4.1.2).

- Шаблон для формирования виртуальных окружений на базе Debian обновлён до ветки Debian 12.

Гипервизор Xen обновлён до ветки 4.17 (ранее использовался Xen 4.14).

Шаблоны для формирования виртуальных окружений на базе Fedora и Debian по умолчанию переведены на использование пользовательского окружения Xfce вместо GNOME.

- В шаблоне виртуальных окружений на базе Fedora добавлена поддержка системы принудительного контроля доступа SELinux.

Полностью переписана реализация меню приложений, а также графических интерфейсов для настройки (Qubes Global Settings), создания новых окружений (Create New Qube) и обновления шаблонов виртуальных машин (Qubes Update).

Размещение файла конфигурации GRUB (grub.cfg) унифицировано для UEFI и классических BIOS.

- Добавлена поддержка мультимедийного сервера PipeWire.

- Для обновления прошивок задействован инструментарий fwupd.

Добавлена опция для автоматической очистки буфера обмена через минуту после последней операции вставки. Для включения автоочистки следует использовать команду qvm-service --enable VMNAME gui-agent-clipboard-wipe

Для сборки официальных пакетов задействован новый сборочный инструментарий Qubes Builder v2, в котором усилена изоляция сборочных процессов.

В конфигураторе предложена отдельная секция для управления GPG.

В сервисах Qrexec задействован по умолчанию новый более гибкий формат правил Qrexec, определяющих кто, что и где может делать в Qubes. Новый вариант правил отличается значительным увеличением производительности и системой уведомлений, упрощающей диагностику проблем.

Источник: http://www.opennet.ru/opennews/art.shtml? num=60308

© OpenNet