Релиз дистрибутива для исследования безопасности Kali Linux 2020.4

Состоялся релиз дистрибутива Kali Linux 2020.4, предназначенного для тестирования систем на предмет наличия уязвимостей, проведения аудита, анализа остаточной информации и выявления последствий атак злоумышленников. Все оригинальные наработки, созданные в рамках дистрибутива, распространяются под лицензией GPL и доступны через публичный Git-репозиторий. Для загрузки подготовлены несколько вариантов iso-образов, размером 470 МБ и 3.3 ГБ. Сборки доступны для архитектур x86, x86_64, ARM (armhf и armel, Raspberry Pi, Banana Pi, ARM Chromebook, Odroid). По умолчанию предлагается рабочий стол Xfce, но опционально поддерживаются KDE, GNOME, MATE, LXDE и Enlightenment e17.

Kali включает одну из самых полных подборок инструментов для специалистов в области компьютерной безопасности: от средств для тестирования web-приложений и проникновения в беспроводные сети до программ для считывания данных с идентификационных RFID чипов. В комплект входит коллекция эксплоитов и более 300 специализированных утилит для проверки безопасности, таких как Aircrack, Maltego, SAINT, Kismet, Bluebugger, Btcrack, Btscanner, Nmap, p0f. Помимо этого, в дистрибутив включены средства для ускорения подбора паролей (Multihash CUDA Brute Forcer) и WPA ключей (Pyrit) через задействование технологий CUDA и AMD Stream, позволяющих использовать GPU видеокарт NVIDIA и AMD для выполнения вычислительных операций.

В новом выпуске:

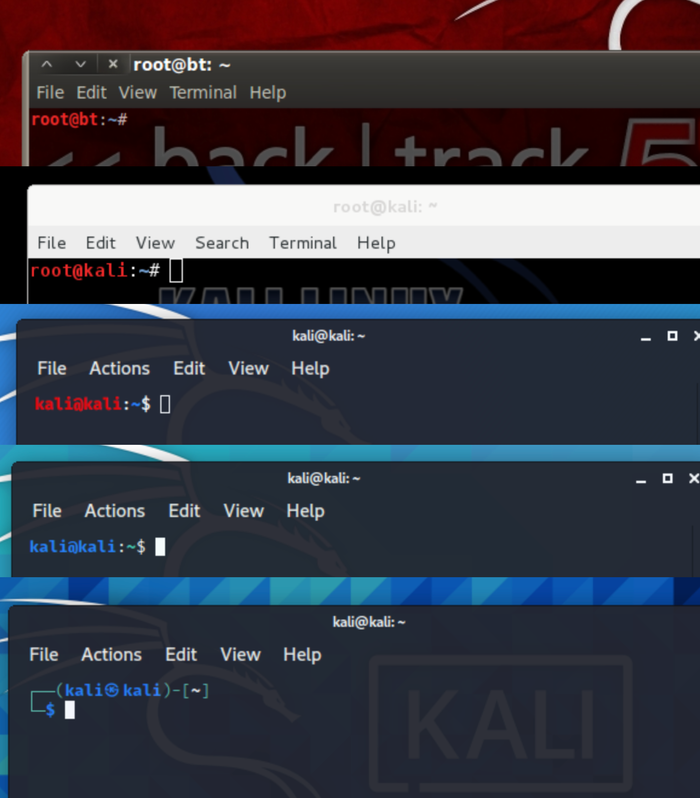

- По умолчанию вместо Bash задействована командная оболочка ZSH. В качестве причины перехода на ZSH называется наличие расширенных возможностей. Возможность использования Bash оставлена в качестве опции (chsh -s /bin/bash), а оформление командной строки стилизовано под ZSH.

- При входе в консоль обеспечен вывод сообщения со ссылками на документацию, специализированные установочные образы и инструкцию по переключению /usr/bin/python с Python 2 на Python 3.

- Обновлены сборки для AWS EC2. Добавлена поддержка GovCloud.

- Обновлены версии пакетов. Ядро Linux обновлено до выпуска 5.9, GNOME до версии 3.38, а KDE до 5.19.

- По умолчанию задействован пакет proxychains4 (ProxyChains-NG), применяемый для проброса соединений через прокси на базе SOCKS4a/5 или HTTP.

- Добавлены новые утилиты:

- Apple bleee

- CertGraph

- dnscat2

- FinalRecon

- goDoH

- hostapd-mana

- Metasploit Framework v6

- Whatmask

- Обновлена сборка Win-Kex (Windows + Kali Desktop EXperience), предназначенная для запуска в Windows в окружении WSL2 (Windows Subsystem for Linux). Добавлен режим «Enhanced Session Mode» (--esm), при котором для доступа используется протокол RDP.

- Сформированы Vagrant-образы для VMware.

Одновременно подготовлен релиз NetHunter 2020.4, окружения для мобильных устройств на базе платформы Android с подборкой инструментов для тестирования систем на наличие уязвимостей. При помощи NetHunter возможна проверка осуществления атак, специфичных для мобильных устройств, например, через эмуляцию работы USB-устройств (BadUSB и HID Keyboard — эмуляция сетевого USB-адаптера, который может использоваться для MITM-атак, или USB-клавиатуры, выполняющей подстановку символов) и создание подставных точек доступа (MANA Evil Access Point). NetHunter устанавливается в штатное окружение платформы Android в форме chroot-образа, в котором выполняется специально адаптированный вариант Kali Linux.

Из изменений в NetHunter 2020.4 отмечается новое меню для резервного копирования и восстановления файлов конфигурации, а также для изменения анимации при загрузке. В состав включён модуль «Magisk persistence», позволяющий обойтись без заливки Magisk (позволяет менять системные компоненты и манипулировать получением root-доступа) после установки NetHunter.

Источник: http://www.opennet.ru/opennews/art.shtml? num=54121

© OpenNet