Китайских хакеров поймали на обходе двухфакторной авторизации

Китайских хакеров поймали на обходе двухфакторной авторизации, но это не точно. Ниже будут изложены предположения голландской компании Fox-IT, которая специализируется на консалтинговых услугах по кибербезопасности. Предполагается, чему нет прямых доказательств, что на китайские правительственные структуры работает группа хакеров, получившая имя APT20.

Впервые хакерскую деятельность, приписываемую группе APT20, обнаружили в 2011 году. В 2016–2017 годах группа исчезла из поля зрения специалистов, и лишь недавно Fox-IT обнаружила следы вмешательства APT20 в сети одного из своих клиентов, который попросил расследовать нарушения в кибербезопасности.

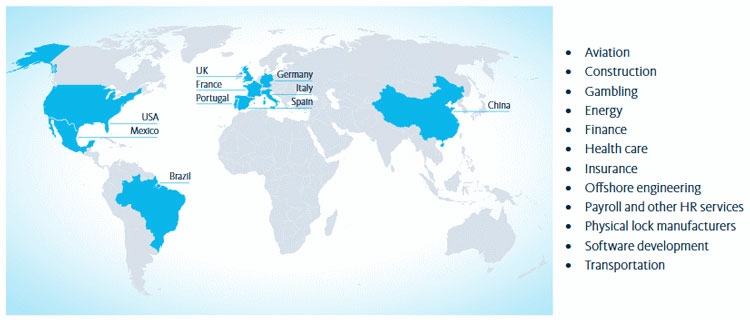

По мнению Fox-IT, в течение последних двух лет группа APT20 занималась взломом и доступом к данным государственных структур, крупных компаний и поставщиков услуг в США, Франции, Германии, Италии, Мексики, Португалии, Испании, Великобритании и Бразилии. Также хакеры из APT20 были активны в таких областях, как авиация, здравоохранение, финансы, страхование, энергетика и даже в таких сферах, как азартные игры и электронные замки.

Обычно хакеры из APT20 для входа в системы жертв использовали уязвимости в веб-серверах и, в частности, в платформе корпоративных приложений Jboss. После доступа и установки оболочек хакеры проникали по сетям жертв во все возможные системы. Найденные учётные записи позволяли злоумышленникам красть данные с помощью стандартных инструментов, без установки зловредов. Но главная неприятность заключается в том, что группа APT20 якобы смогла обойти двухфакторную авторизацию с помощью токенов.

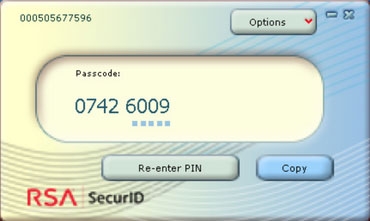

Исследователи утверждают, что нашли следы того, что хакеры подключились к учетным записям VPN, защищенным двухфакторной авторизацией. Как это произошло, специалисты Fox-IT могут только строить предположения. Наиболее вероятное из них, что хакеры смогли украсть из взломанной системы программный токен RSA SecurID. С помощью украденной программы в дальнейшем хакеры могли генерировать одноразовые коды для обхода двухфакторной защиты.

В обычных условиях это сделать невозможно. Программный токен не работает без подключения к локальной системе аппаратного токена. Без него программа RSA SecurID выдаёт ошибку. Программный токен создается для конкретной системы и, имея доступ к «железу» жертвы, можно получить специфическое число для запуска программного токена.

Специалисты Fox-IT утверждают, что для запуска (украденного) программного токена вовсе не нужно иметь доступ к компьютеру и аппаратному токену жертвы. Весь комплекс начальной проверки проходит только при импорте начального вектора генерации ― случайного 128-битного числа, соответствующего конкретному токену (SecurID Token Seed). Это число не имеет отношения к начальному числу, которое затем относится к генерации фактического программного токена. Если проверку SecurID Token Seed можно каким-то образом пропустить (пропатчить), то ничто в дальнейшем не помешает генерировать коды для двухфакторной авторизации. В компании Fox-IT заявляют, что обход проверки можно обеспечить изменением всего в одной инструкции. После этого система жертвы будет полностью и легально открыта злоумышленнику без использования специальных утилит и оболочек.

Источник:

© 3DNews