HP, Lenovo и Dell закрывают уязвимости UEFI

Технология UEFI, которая в наши дни активно продвигается на смену классическому BIOS, имеет ряд неоспоримых достоинств, но у неё есть и серьёзные недостатки. К числу последних можно отнести сложность и комплексность кода, ведь UEFI, по сути, представляет собой мини-ОС. А сложного кода без ошибок не бывает: рано или поздно в нём обязательно обнаруживаются «дыры». А вслед за «дырами» — те, кто планирует ими воспользоваться в своих целях, почти всегда вредоносных. Беда в том, что UEFI имеет доступ ко всем компонентам системы, а сама она прописана во флеш-памяти системной платы, так что вредоносный код, попавший в UEFI, может принести немало вреда, оставаясь крайне сложным объектом не то что для лечения, а даже для простого обнаружения.

Намного красивее скучного бело-синего экрана BIOS, не так ли?

Намного красивее скучного бело-синего экрана BIOS, не так ли?

Исследователи из MITRE Corporation обнаружили серьёзные уязвимости в механизме капсульного обновления (capsule update), реализованном в эталонной версии UEFI EDK2. Причём найдены эти уязвимости были ещё в августе этого года. Из-за ошибок, допущенных в реализации этой версии UEFI, стали возможны два типа атаки: «Buffer overflow in Capsule Processing Phase» (CVE-2014–4859) и «Write-what-where condition in Coalescing Phase» (CVE-2014–4860). В обоих случаях была возможна инъекция вредоносного кода, имеющего привилегии уровня системного ПО, что позволяло создавать практически не поддающиеся удалению руткиты, спокойно обходящие Secure Boot или выполняющие различные вредоносные действия без ведома пользователя. Ирония судьбы: система, созданная для повышения уровня информационной безопасности, на самом деле понизила его, и весьма серьёзно.

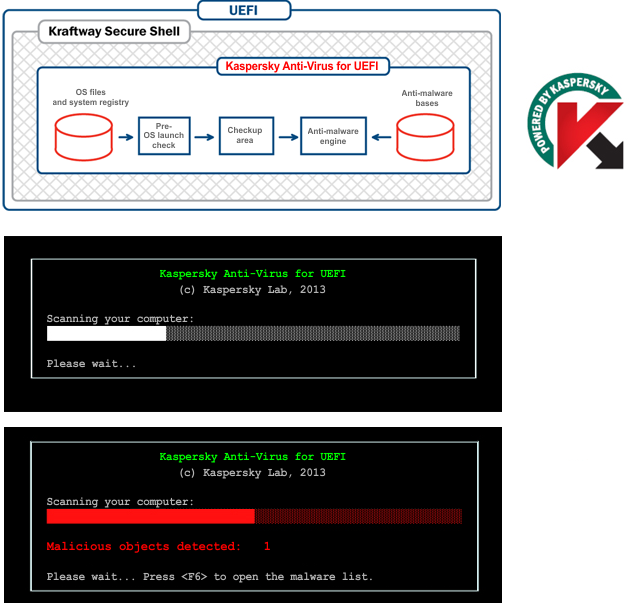

Уже существуют специализированные антивирусные средства для UEFI

Уже существуют специализированные антивирусные средства для UEFI

К счастью, эталонная реализация UEFI была исправлена, за этим последовал ряд закрывающих уязвимость обновлений от Intel, а вот крупные производители готовых систем, такие как HP, Dell или Lenovo, отреагировали только сейчас. Компания HP называет около 1500 продуктов, подверженных этой проблеме, и предлагает соответствующие обновления. Системы Lenovo, по словам компании, уязвимы не в столь серьёзных количествах. Для ряда решений уже доступно исправление, информацию можно получить на официальном веб-сайте Lenovo. Dell в своих клиентских решениях не использует скомпрометированный код UEFI, хотя в пассивном виде в BIOS он может присутствовать. Компания всё же рекомендует обновление BIOS в качестве меры, гарантированно закрывающей потенциальную «дыру». Сообщений на аналогичную тему от Apple, IBM, NEC, Sony и Toshiba пока не поступало, так что пока не известно, насколько выпускаемые ими системы подвержены вышеописанной опасности.

Источник:

Если вы заметили ошибку — выделите ее мышью и нажмите CTRL+ENTER.

Материалы по теме

Виджет от SocialMart

© 3DNews