Доступна ОС Qubes 3.2, использующей виртуализацию для изоляции приложений

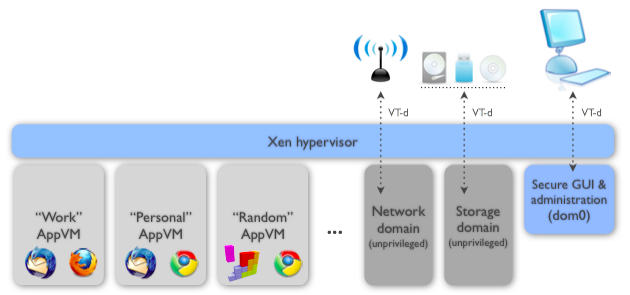

Йоанна Рутковская (Joanna Rutkowska) представила выпуск операционной системы Qubes 3.2, реализующей идею использования гипервизора для строгой изоляции приложений и компонентов ОС (каждый класс приложений и системные сервисы работают в отдельных виртуальных машинах). Для загрузки подготовлены установочный образ (4.7 Гб) и экспериментальный Live USB. Для работы необходима система с 4 Гб ОЗУ и 64-разрядным CPU Intel или AMD, желательно с поддержкой технологий VT-x/AMD-v и VT-d/AMD IOMMU.

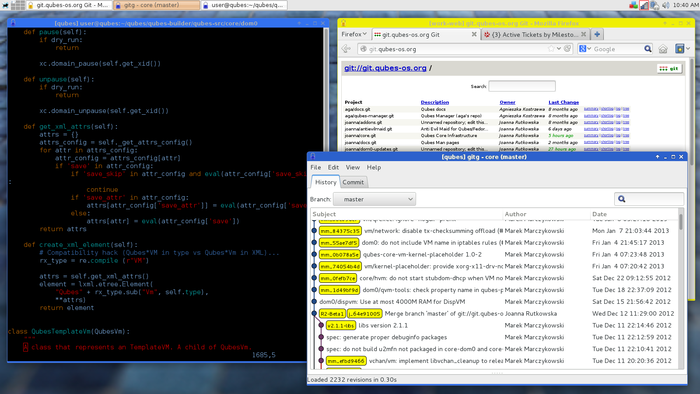

Приложения в Qubes разделены на классы в зависимости от важности обрабатываемых данных и решаемых задач, каждый класс приложений, а также системные сервисы (сетевая подсистема, работа с хранилищем и т.п.), работают в отдельных виртуальных машинах. При этом указанные приложения бесшовно доступны в рамках одного рабочего стола и выделяются для наглядности разным цветом обрамления окна. Каждое окружение имеет доступ на чтение к базовой корневой ФС и локальному хранилищу, не пересекающемуся с хранилищами других окружений, для организации взаимодействия приложений используется специальный сервис.

В качестве основы для формирования виртуальных окружений может применяться пакетная база Fedora и Debian, также сообществом поддерживаются шаблоны для Whonix, Ubuntu и Arch Linux. Пользовательская оболочка построена на основе KDE. Когда пользователь запускает из меню KDE приложение, это приложение стартует в определенной виртуальной машине. Содержание виртуальных окружений определяется набором шаблонов. В каждом виртуальном окружении приложения запускается отдельный X-сервер, упрощённый оконный менеджер и видеодрайвер-заглушка, транслирующий вывод в управляющее окружение в композитном режиме.

Основные новшества:

- По умолчанию предложен рабочий стол Xfce, который теперь предлагается вместо KDE. В качестве опции предложены KDE 5 и мозаичные оконные менеджеры awesome и i3. Из причин перехода на Xfce упоминаются низкий уровень стабильности (частые крахи plasma/kwin), тяжеловесность, высокое потребление ресурсов, низкая скорость работы, перегруженность интерфейса и неоднородность при отображении приложений на GTK+. В Qubes 4.0 использование Xfce4 будет продолжено, но будет проведён эксперимент по портированию GNOME, от успехов которого будет зависеть выбор окружения в дальнейших релизах Qubes.

- В управляющем стеке Salt появилась поддержка автоматизированной настройки содержимого виртуальных машин. Если ранее Salt был ограничен настройкой Dom0 и мог манипулировать готовыми образами виртуальных машин, то теперь он может выполнять работу по созданию и настройке начинки виртуальных машин;

- Возможность проброса USB-устройств к виртуальным машинам, например можно закрепить за определённой виртуальной машиной web-камеру и организовать работу AppVM со Skype;

- Увеличена гибкость механизма Qrexec, который позволяет выполнять команды в контексте заданных виртуальных окружений. Правила Qrexec теперь могут учитывать не только сами сервисы, но и параметры обращения к ним. Например, можно не только разрешить присоединение USB-устройств, но и определить какое какое именно устройство можно использовать;

- Системное окружение Dom0 обновлено до выпуска Fedora 23. В системе задействовано ядро Linux 4.4.

© OpenNet