Доступен Whonix 14, дистрибутив для обеспечения анонимных коммуникаций

После более двух лет разработки представлен релиз дистрибутива Whonix 14, нацеленного на предоставление гарантированной анонимности, безопасности и защиты частной информации. Загрузочные образы Whonix сформированы для VirtualBox, KVM и для использования в операционной системе Qubes. Образ гостевой системы Whonix-Gateway занимает 1.7 GB, а Whonix-Workstation — 2 GB. Наработки проекта распространяются под лицензией GPLv3.

Дистрибутив основан на Debian GNU/Linux и использует Tor для обеспечения анонимности. Особенностью Whonix является разделение дистрибутива на два отдельно устанавливаемых компонента — Whonix-Gateway с реализацией сетевого шлюза для анонимных коммуникаций и Whonix-Workstation с рабочим столом. Выход в сеть из окружения Whonix-Workstation производится только через шлюз Whonix-Gateway, что изолирует рабочее окружение от прямого взаимодействия с внешним миром и допускает использование только фиктивных сетевых адресов. Подобный подход позволяет защитить пользователя от утечки реального IP-адреса в случае взлома web-браузера и даже при эксплуатации уязвимости, дающей атакующему root-доступ к системе.

Взлом Whonix-Workstation позволят атакующему получить только фиктивные сетевые параметры, так как реальный IP и параметры DNS скрыты за границей сетевого шлюза, который направляет трафик только через Tor. При этом следует учитывать, что компоненты Whonix рассчитаны на запуск в форме гостевых систем, т.е. не исключена возможность эксплуатации критических 0-day уязвимостей в платформах виртуализации, которые могут предоставить доступ к хост-системе. В связи с этим, не рекомендуется запускать Whonix-Workstation на том же компьютере, что и Whonix-Gateway.

В Whonix-Workstation по умолчанию предоставляется пользовательское окружение KDE. В поставку включены такие программы, как, VLC, Tor Browser (Firefox), Thunderbird+TorBirdy, Pidgin и т.д. В поставке Whonix-Gateway можно найти набор серверных приложений, в том числе Apache httpd, ngnix и IRC-серверы, которые могут использоваться для организации работы скрытых сервисов Tor. Возможен проброс поверх Tor туннелей для Freenet, i2p, JonDonym, SSH и VPN. Сравнение Whonix с Tails, Tor Browser, Qubes OS TorVM и corridor можно найти на данной странице. При желании, пользователь может обойтись только Whonix-Gateway и подключить через него свои обычные системы, в том числе Windows, что даёт возможность обеспечить анонимный выход для уже находящихся в обиходе рабочих станций.

Основные новшества:

- Пакетная база дистрибутива обновлена до Debian 9 (stretch);

- Прекращено формирование 32-разрядных сборок, начиная с Whonix 14 теперь публикуются только 64-разрядные сборки (amd64);

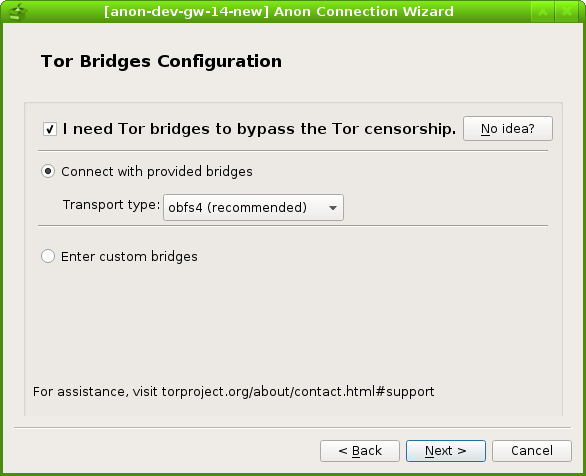

- Добавлен новый мастер настройки анонимного соединения Anon Connection Wizard для упрощения подключения к сети Tor через Tor bridge или прокси (выполняет функции похожие на Tor-launcher);

- Добавлена поддержка Tor-транспорта meek_lite, существенно упрощающего подключкние к tor в странах с жесткой цензурой. Для обхода блокировок транспорт meek использует проброс через крупные СDN и облачные платформы, такие как Microsoft Azure;

- В поставку по умолчанию добавлено приложение Onioncircuits с реализацией GTK-интерфейса для наглядного отображения цепочек и потоков Tor;

- Из Tails перенесена программа onion-grater для обеспечения совместимости OnionShare, Ricochet и Zeronet с Whonix;

- В качестве приоритетных источников загрузки обновлений теперь используются onion-сервисы;

- Примерно на 35% сокращён размер образов для VirtualBox (.ova) и KVM (.qcow2), благодаря применению zerofree;

- Инструментарий Tor обновлён до выпуска 3.3.3.7. Обеспечена полная поддержка третьей версии протокола скрытых сервисов;

- Реализован пакет grub-live, позволяющий запустить Whonix в качестве live-системы на платформах, отличных от Qubes-Whonix;

- Для повышения защищённости усилены профили AppArmor для Tor Browser, obfsproxy и других приложений.

© OpenNet