Zoom уличили в отсутствии сквозного шифрования. Вместо него компания использует TLS

Фото: theintercept.com

Фото: theintercept.com

Сервис видеоконференцсвязи Zoom утверждает, что внедряет сквозное шифрование, однако выяснилось, что платформа фактически использует свое собственное определение термина, которое позволяет Zoom получать доступ к незашифрованному видео и аудио с видеоконференций.

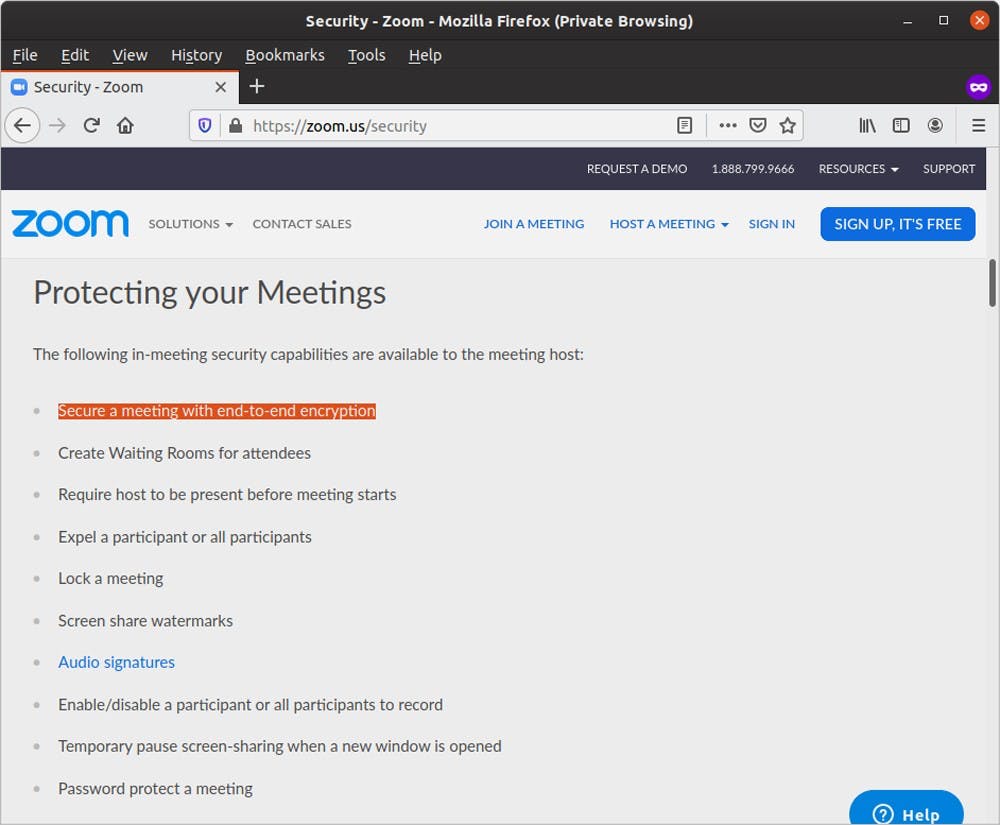

Вместо сквозного шифрования сервис предлагает то, что обычно называют транспортным шифрованием. При этом в официальном документе Zoom список опций безопасности начинается с «Включить сквозное (E2E) зашифрованное собрание». Когда организатор начинает собрание с включенным параметром «Требовать шифрование для сторонних конечных точек», участники видят зеленый замок с надписью: «Zoom использует конечное соединение для завершения зашифрованного соединения».

Но сам представитель платформы прямо опровергает эту информацию: «В настоящее время невозможно включить шифрование E2E для видеоконференций Zoom. Для увеличения масштаба видео встреч используется комбинация TCP и UDP. TCP-соединения выполняются с использованием TLS, а UDP-соединения шифруются с помощью AES с использованием ключа, согласованного через TLS-соединение».

TLS — это та же технология, которую веб-серверы используют для защиты веб-сайтов HTTPS. Это означает, что соединение между приложением Zoom, работающим на компьютере или телефоне пользователя, и сервером Zoom зашифровано так же, как зашифровано соединение между веб-браузером пользователя и статьей на https-ресурсе. Это так называемое транспортное шифрование, и его важное отличие в том, что сама служба Zoom может получить доступ к незашифрованному видео и аудио контенту собраний. Однако в официальном заявлении Zoom говорится, что компания не имеет прямого доступа к данным собраний.

При сквозном шифровании видео- и аудиоконтент должен был бы быть зашифрован таким образом, чтобы только участники собрания могли его расшифровать. Сама служба Zoom могла бы иметь доступ к зашифрованному содержимому собрания, но без ключей, необходимых для его расшифровки.

«Когда мы используем фразу «End to End», это относится к шифрованию соединения от одной конечной точки Zoom к другой конечной точке Zoom», — написал представитель Zoom, по-видимому, ссылаясь на серверы Zoom как «конечные точки».

Мэтью Грин, криптограф и профессор компьютерных наук в Университете Джона Хопкинса, отмечает, что в принципе групповые видеоконференции трудно шифровать сквозным методом. Это связано с тем, что поставщику услуг необходимо определить, кто говорит, чтобы действовать как коммутатор. Однако опыт Apple FaceTime, которая позволяет групповым видеоконференциям проходить под сквозным шифрованием, показывает, что это возможно. По мнению Грина, в Zoom намеренно размывают формулировки.

Единственная функция Zoom, которая, по-видимому, осуществляется со сквозным шифрованием, — это текстовый чат во время конференции.

Опасность состоит в том, что Zoom имеет техническую возможность шпионить за частными видеовстречами, при этом компанию могут вынудить передать записи собраний правительствам или правоохранительным органам в ответ на юридические запросы. Если Google, Facebook и Microsoft публикуют отчеты о прозрачности, которые точно описывают, сколько правительственных запросов на пользовательские данные они получают и из каких стран, то Zoom такой отчет не публикует. Ранее правозащитники из Access Now уже обратили на это внимание, призвав сервис выпустить отчет о прозрачности, чтобы помочь пользователям понять, что компания делает для защиты своих данных. В Zoom, между тем, официально подтвердили, что обязаны работать с правоохранительными.

Как отмечают независимые эксперты, такая политика платформы не только угрожает пользователям, но и наносит вред другим конкурирующим сервисам. Пользователи будут делать выбор в пользу Zoom, а не, к примеру, Google Hangouts, только потому, что доверились ложному маркетингу, говорят они.

Ранее разработчики Zoom выпустили обновление для своего приложения iOS, которое убирает возможность отправки фрагментов данных пользователя в Facebook. Это произошло после публикации разоблачительного материала о передаче данных. В Zoom заявили, что до публикации в Motherboard они не знали об уязвимости. По словам разработчиков, изначально они добавили возможность авторизации в сервисе с помощью Facebook через средство разработки программного обеспечения Facebook SDK. Однако затем оказалось, что SDK отправляет «ненужные данные» об устройстве в компанию. Разработчики уверяют, что Zoom собирал лишь информацию об устройствах пользователей, как версия ОС, часовой пояс и модель.

В последнюю неделю марта акции Zoom на американской бирже NASDAQ выросли более чем на 40%, а с начала 2020 года капитализация компании выросла более чем вдвое и сейчас достигла $44,5 млрд. Акции Zoom растут на данных о беспрецедентным спросе на ее услуги большого количества пользователей, которые перешли на удаленную работу из-за пандемии коронавируса.