Злоумышленники используют комплексное вредоносное ПО для атак на российский бизнес

С конца прошлого года мы начали отслеживать новую вредоносную кампанию по распространению банковского трояна. Злоумышленники ориентировались на компрометацию российских компаний, т. е. корпоративных пользователей. Вредоносная кампания была активна как минимум год и кроме банковского трояна, злоумышленники прибегали к использованию других различных программных инструментов. К ним относятся специальный загрузчик, упакованный с использованием NSIS, и шпионское ПО, которое замаскировано под известное легитимное ПО Yandex Punto. Как только злоумышленникам удалось скомпрометировать компьютер жертвы, они устанавливают туда бэкдор, а затем банковскую троянскую программу.

Для своих вредоносных программ злоумышленники использовали несколько действительных (на тот момент) цифровых сертификатов и специальные методы обхода AV-продуктов. Вредоносная кампания была направлена на большое количество российских банков и представляет особый интерес, поскольку злоумышленники использовали для нее те методы, которые часто используются в направленных атаках, т. е. атаках, не мотивированных сугубо финансовым мошенничеством. Можно отметить некоторое сходство этой вредоносной кампании с крупным инцидентом, который получил большую известность ранее. Речь идет о киберпреступной группе, которая использовала банковский троян Anunak/Carbanak.

Злоумышленники устанавливали вредоносное ПО только на те компьютеры, которые использовали русский язык в Windows (локализация) по умолчанию. Основным вектором распространения трояна был документ Word с эксплойтом CVE-2012–0158, который рассылался в качестве вложения к документу. Внизу на скриншотах показан внешний вид таких поддельных документов. Первый документ озаглавлен «Счет № 522375-ФЛОРЛ-14–115.doc», а второй «kontrakt87.doc», он представляет из себя копию контракта на предоставление телекоммуникационных услуг мобильного оператора Мегафон.

Рис. 1. Фишинговый документ.

Рис. 1. Фишинговый документ.

Рис. 2. Другая модификация фишингового документа.

Рис. 2. Другая модификация фишингового документа.

Следующие факты свидетельствуют о том, что злоумышленники ориентировались на российский бизнес:

распространение вредоносного ПО с использованием фальшивых документов указанной тематики; тактика злоумышленников и используемые ими вредоносные инструменты; ссылки на бизнес-приложения в некоторых исполняемых модулях; названия вредоносных доменов, которые использовались в этой кампании. Специальные программные инструменты, которые злоумышленники устанавливают в скомпрометированной системе, позволяют им получать удаленный контроль за системой и отслеживать деятельность пользователя. Для выполнения этих функций они устанавливают бэкдор, а также пытаются получить пароль от аккаунта учетной записи Windows или создать новый аккаунт. Злоумышленники также прибегают к услугам кейлоггера (клавиатурного шпиона), похитителя информации из буфера обмена Windows (clipboard stealer), а также специального ПО для работы со смарт-картами. Эта группа пыталась скомпрометировать и другие компьютеры, которые находились в той же локальной сети что и компьютер жертвы.Наша система телеметрии ESET LiveGrid, которая позволяет оперативно отслеживать статистику распространения вредоносного ПО, предоставила нам интересную географическую статистику распространения вредоносного ПО, использованного злоумышленниками в упоминаемой кампании.

Рис. 3. Статистика географического распространения вредоносного ПО, которое использовалось в этой вредоносной кампании.

Рис. 3. Статистика географического распространения вредоносного ПО, которое использовалось в этой вредоносной кампании.

Инсталляция вредоносного ПО

После открытия пользователем вредоносного документа с эксплойтом на уязвимой системе, туда будет загружен и исполнен специальный загрузчик (downloader), упакованный с помощью NSIS. В начале своей работы программа проверяет окружение Windows на предмет присутствия там отладчиков или запуска в контексте виртуальной машины. Она также проверяет локализацию Windows и посещал ли пользователь ниже перечисленные в таблице URL-адреса в браузере. Для этого используются API FindFirst/NextUrlCacheEntry и раздел реестра Software\Microsoft\Internet Explorer\TypedURLs.

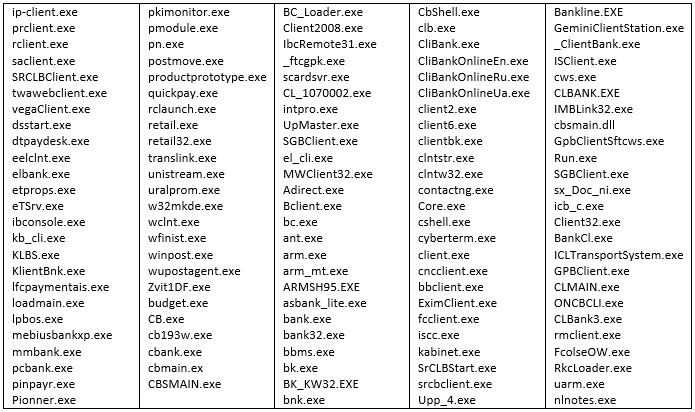

Загрузчик проверяет присутствие в системе следующих приложений.

Список процессов действительно впечатляет и, как видно, в нем присутствуют не только банковские приложения. Например, исполняемый файл с именем «scardsvr.exe» относится к ПО для работы со смарт-картами (Microsoft SmartCard reader). Сам банковский троян имеет в своем составе возможности по работе со смарт-картами.

Рис. 4. Общая схема процесса установки вредоносного ПО.

Рис. 4. Общая схема процесса установки вредоносного ПО.

В случае успешного выполнения всех проверок, загрузчик скачивает с удаленного сервера специальный файл (архив), который содержит все вредоносные исполняемые модули, используемые злоумышленниками. Интересно отметить, что в зависимости от выполнения вышеперечисленных проверок, скачиваемые с удаленного C&C-сервера архивы могут различаться. Архив может быть вредоносный и нет. В случае не вредоносного, он устанавливает пользователю Windows Live Toolbar. Скорее всего, злоумышленники пошли на подобные ухищрения для обмана автоматических систем анализа файлов и виртуальных машин, на которых исполняются подозрительные файлы.

Скачиваемый NSIS загрузчиком файл представляет из себя 7z архив, который содержит различные модули вредоносных программ. На рисунке ниже показан весь процесс установки этого вредоносного ПО и его различные модули.

Рис. 5. Общая схема работы вредоносного ПО.

Рис. 5. Общая схема работы вредоносного ПО.

Хотя загруженные модули служат для исполнения разных задач злоумышленников, они одинаково упакованы и многие из них были подписаны действительными цифровыми сертификатами. Мы обнаружили четыре таких сертификата, которые злоумышленники использовали с самого начала кампании. После нашей жалобы эти сертификаты были отозваны. Интересно отметить, что все сертификаты были выданы компаниям, зарегистрированным в Москве.

Рис. 6. Цифровой сертификат, который использовался для подписания вредоносного ПО.

Рис. 6. Цифровой сертификат, который использовался для подписания вредоносного ПО.

В следующей таблице указаны цифровые сертификаты, которые злоумышленники использовали в этой вредоносной кампании.

Практически все вредоносные модули, используемые злоумышленниками, имеют идентичную процедуру установки. Они представляют из себя самораспаковывающиеся архивы формата 7zip, которые защищены паролем.

Рис. 7. Фрагмент пакетного файла install.cmd.

Рис. 7. Фрагмент пакетного файла install.cmd.

Пакетный .cmd файл отвечает за установку в систему вредоносного ПО и запуск различных инструментов злоумышленников. Если для исполнения требуются отсутствующие права администратора, вредоносный код использует несколько способов их получения (обход UAC). Для реализации первого способа привлекаются два исполняемых файла с названиями l1.exe и cc1.exe, которые специализируются на обходе UAC механизмом из утекших исходных текстов Carberp. Другой способ основан на эксплуатации уязвимости CVE-2013–3660. Каждый модуль вредоносной программы, которому требуется повышение привилегий, содержит как 32-битную так и 64-битную версию эксплойта.

За время отслеживания этой кампании мы проанализировали несколько архивов загружаемых загрузчиком. Содержимое архивов различалось, т. е. злоумышленники могли адаптировать вредоносные модули под различные цели.

Компрометация пользователя

Как мы упоминали выше, злоумышленники используют специальные инструменты для компрометации компьютеров пользователей. К таким инструментам относятся программы с названиями исполняемых файлов mimi.exe and xtm.exe. Они помогают злоумышленникам установить контроль за компьютером жертвы и специализируются на выполнении следующих задач: получение/восстановление паролей к аккаунтам учетных записей Windows, включение сервиса RDP, создание нового аккаунта (учетной записи) в ОС.

Исполняемый файл mimi.exe включает в себя модифицированную версию известного инструмента с открытыми исходными текстами Mimikatz. Этот инструмент позволяет получать пароли аккаунтов пользователей Windows. Злоумышленники удалили из Mimikatz ту часть, которая отвечает за взаимодействие с пользователем. Исполняемый код был также модифицирован таким образом, чтобы при запуске Mimikatz запускался с командами privilege: debug и sekurlsa: logonPasswords.

Другой исполняемый файл xtm.exe запускает на исполнение специальные скрипты, которые включают в системе сервис RDP, пытаются создать новый аккаунт в ОС, а также изменяют системные настройки таким образом, чтобы разрешить нескольким пользователям одновременно подключаться к скомпрометированному компьютеру через RDP. Очевидно, что эти шаги необходимы для получения полного контроля за скомпрометированной системой.

Рис. 8. Команды, исполняемые xtm.exe в системе.

Рис. 8. Команды, исполняемые xtm.exe в системе.

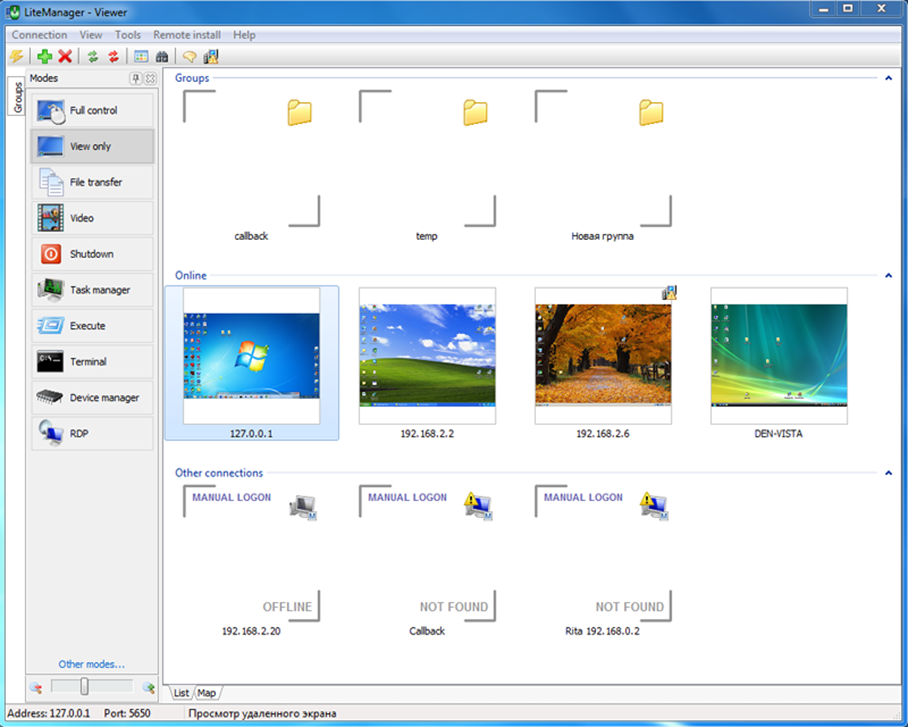

Злоумышленники используют еще один исполняемый файл под названием impack.exe, с помощью которого в систему устанавливается специальное ПО. Это ПО называется LiteManager и используется злоумышленниками в качестве бэкдора.

Рис. 9. Интерфейс LiteManager.

Рис. 9. Интерфейс LiteManager.

Будучи установленным в систему пользователя, LiteManager позволяет злоумышленникам напрямую подключаться к этой системе и удаленно управлять ею. Это ПО имеет специальные параметры командной строки для своей скрытной установки, создания специальных правил файервола, и запуска своего модуля. Все параметры используются злоумышленниками.

Последний модуль из того комплекта вредоносного ПО, который используется злоумышленниками, представляет из себя банковскую вредоносную программу (banker) с названием исполняемого файла pn_pack.exe. Она специализируется на шпионаже за пользователем и отвечает за взаимодействие с управляющим C&C-сервером. Запуск банкера выполняется с использованием легитимного ПО Yandex Punto. Punto используется злоумышленниками для запуска вредоносной DLL библиотеки (метод DLL Side-Loading). Само вредоносное ПО может выполнять следующие функции:

отслеживать нажатие клавиш клавиатуры и содержимое буфера обмена для их последующей передачи на удаленный сервер; перечислять все смарт-карты, которые присутствуют в системе; взаимодействовать с удаленным C&C-сервером. Модуль вредоносной программы, который отвечает за выполнение всех этих задач, представляет из себя зашифрованную DLL библиотеку. Она расшифровывается и загружается в память в процессе исполнения Punto. Для исполнения вышеперечисленных задач, исполняемый код DLL запускает три потока.Тот факт, что злоумышленники выбрали ПО Punto для своих целей, не является сюрпризом: некоторые российские форумы открыто предоставляют детальную информацию по такой теме как использование недоработок в легитимном ПО для компрометации пользователей.

Вредоносная библиотека использует алгоритм RC4 для шифрования своих строк, а также при сетевом взаимодействии с C&C-сервером. Она связывается с сервером каждые две минуты и передает туда все данные, которые были собраны на скомпрометированной системе за этот промежуток времени.

Рис. 10. Фрагмент сетевого взаимодействия между ботом и сервером.

Рис. 10. Фрагмент сетевого взаимодействия между ботом и сервером.

Ниже указаны некоторые инструкции C&C-сервера, которые может получать библиотека.

В ответ на получение инструкций с C&C-сервера, вредоносная программа отвечает ему кодом статуса. Интересно отметить, что все модули банкера, которые мы проанализировали (наиболее поздний с датой компиляции 18-го января), содержат строку «TEST_BOTNET», которая отправляется в каждом сообщении на C&C-сервер.

Заключение

Для компрометации корпоративных пользователей злоумышленники на первом этапе компрометируют одного сотрудника компании путем отправки фишингового сообщения с эксплойтом. Далее, как только вредоносная программа будет установлена в систему, они воспользуются программными инструментами, которые помогут им значительно расширить полномочия в системе и выполнять на ней дополнительные задачи: компрометировать другие компьютеры в корпоративной сети и шпионить за пользователем, а также за банковскими транзакциями, которые он выполняет.