Вымогатель для Android шифрует файлы на устройстве

На прошлой неделе наша антивирусная лаборатория обнаружила интересный образец вредоносного кода для Android. Он представляет из себя вымогатель (ransomware) для устройств под управлением Android, который шифрует файлы пользователя, а потом требует денежный выкуп за их расшифровку. Такой тип вымогателей является широко распространенным явлением в мире Windows. Злоумышленники шифруют файлы пользователя, а затем блокируют рабочий стол с требованием выкупа.

Вредоносная программа была добавлена в наши базы как Android/Simplocker. После заражения устройства, она проверяет карту памяти на предмет присутствия там определенных типов файлов, далее шифрует их и блокирует доступ к устройству с сообщением о выкупе. Simplocker производит свои операции аналогично тому, как это делают вымогатели для Windows.

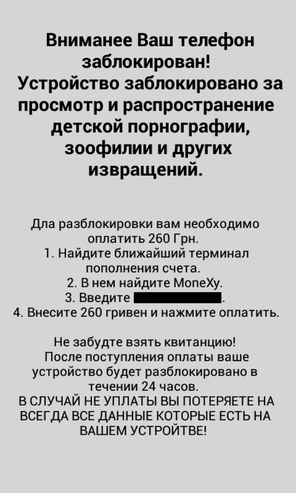

Рис. Сообщение, которое выводит вредоносная программа при блокировании устройства.

Рис. Сообщение, которое выводит вредоносная программа при блокировании устройства.

Как видно на скриншоте выше, сообщение о блокировке написано на русском языке и требует выплаты выкупа в украинских гривнах, что позволяет предположить нацеленность вымогателя на Украину. Отметим, что самые первые Android SMS-трояны (включая Android/Fakeplayer), которые появились в 2010 г., также имеют российское и украинское происхождение.

Злоумышленники направляют жертву на оплату выкупа с использованием сервиса MoneyXy так как клиентов этого сервиса не так просто отследить, в отличие от клиентов обычных платежных систем, которые работают с кредитными картами.

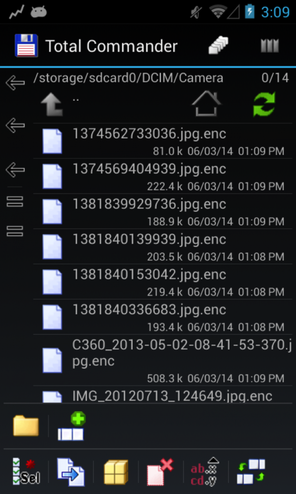

После заражения устройства, вредоносный код Android/Simplocker.A будет проверять файловую систему карты памяти на предмет присутствия там картинок, документов или видео, т. е. файлов со следующими расширениями: jpeg, jpg, png, bmp, gif, pdf, doc, docx, txt, avi, mkv, 3gp, mp4. После обнаружения этих файлов, каждый из них будет зашифрован с использованием симметричного алгоритма шифрования AES.

Рис. Зашифрованные Android/Simplocker.A файлы. Для каждого файла добавлено новое расширение .enc.

Рис. Зашифрованные Android/Simplocker.A файлы. Для каждого файла добавлено новое расширение .enc.

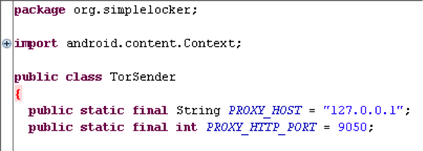

Вымогатель взаимодействует со своим удаленным C&C-сервером и отправляет ему некоторую опознавательную информацию об устройстве, например, идентификатор IMEI. Интересно отметить, что URL самого C&C-сервера размещается на домене .onion, который принадлежит анонимной сети TOR. Это позволяет злоумышленникам обеспечивать должный уровень анонимности.

Рис. Часть кода Android/Simplocker.A для подключения к сети TOR.

Рис. Часть кода Android/Simplocker.A для подключения к сети TOR.

Как вы можете увидеть на скриншоте экрана блокировки выше, сообщение не содержит специального поля для ввода кода, подтверждающего получение выкупа злоумышленниками. Такое поле для ввода кода широко распространено в случае вымогателей для Windows. Вместо этого, Android/Simplocker.A постоянно прослушивает соединение с C&C-сервером для получения сообщения о подтверждении того, что средства были успешно переведены злоумышленникам.Проанализированный нами образец Android/Simplocker.A распространялся в виде приложения с именем «Sex xionix». Он не был обнаружен в Google Play и мы полагаем, что он имеет довольно небольшой уровень распространенности на сегодняшний день.

Наш анализ этой угрозы показал, что в случае с Simplocker, злоумышленникам удалось приблизиться к реализации концепции печально известного вымогателя Cryptolocker, который наделал много шума в мире Windows. Несмотря на то, что Android/Simplocker.A содержит код по расшифровке зашифрованных файлов на устройстве, мы настоятельно не рекомендуем пользователям идти на поводу у злоумышленников. Нет никакой гарантии, что после оплаты необходимой суммы файлы будут расшифрованы или вы не попадетесь потом на удочку злоумышленников снова.

Мы рекомендуем пользователям защитить себя от подобного типа угроз с помощью профилактики и защитных проактивных мер. Для этого можно использовать приложение ESET Mobile Security для Android, которое будет поддерживать ваше устройство в безопасности. При работе с Android не устанавливайте на свое устройство приложения, полученные из ненадежных источников, это существенно снизить риск компрометации устройства вредоносным ПО. Своевременно выполняйте резервное копирование данных на вашем устройстве, это один из лучших способов защиты от вымогателей-шифровальщиков, так как позволит оперативно восстановить свои данные из резервного источника.