Все ваши анализы в открытом доступе

И снова здравствуйте! У меня опять нашлась для вас открытая база с медицинскими данными. Напомню, что совсем недавно тут было три моих статьи на эту тему: утечка персональных данных пациентов и врачей из медицинского онлайн-сервиса DOC+, уязвимость сервиса «Доктор рядом» и утечка данных станций скорой медицинской помощи.

На этот раз в открытом доступе оказался сервер Elasticsearch с логами медицинской IT-системы сети лабораторий »Центр молекулярной диагностики» (CMD, www.cmd-online.ru).

Дисклеймер: вся информация ниже публикуется исключительно в образовательных целях. Автор не получал доступа к персональным данным третьих лиц и компаний. Информация взята либо из открытых источников, либо была предоставлена автору анонимными доброжелателями.

Сервер был обнаружен утром 1-го апреля и это мне совсем не показалось смешным. Оповещение о проблеме ушло в CMD примерно в 10 утра (МСК) и около 15:00 база стала недоступной.

По данным поисковика Shodan данный сервер впервые попал в открытый доступ 09.03.2019. Про то, как обнаруживают открытые базы данных Elasticsearch, я писал отдельную статью.

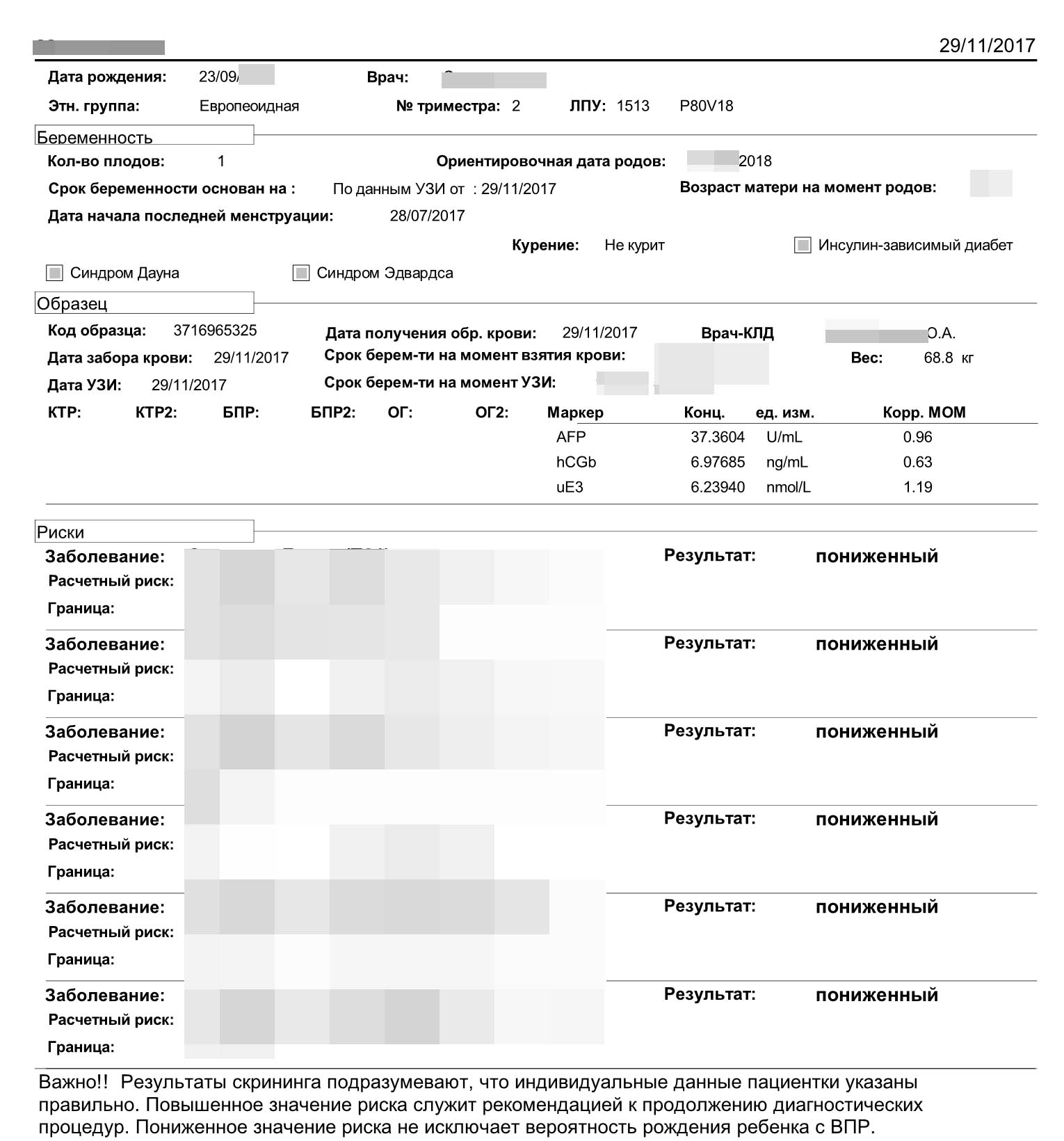

Из логов можно было получить весьма чувствительную информацию, включая ФИО, пол, даты рождения пациентов, ФИО врачей, стоимость исследований, данные исследований, файлы с результатами скрининга и многое другое.

Пример лога с результатами анализов пациента:

"Паспорт 0423BF97FA5E -1 DWW98675708386841791 0 18.03.2019 РОСС RU.13СК03.00601 2 iVBORw0KGgoAAAANSUhEUgAABfoAAAfuCAIAAAArOR8rAAD//0lEQVR4Xuy9P7BtQ7u+/e3oECF6iRAhQoQI0SZCtIkQIdpEiBCxI0SIECFiV50qRKg6VYgQIUKEiDfiRL7rnPtXz+nqHnPMsfb6s+cc61rBqjl79Oh++uoe/eceT/c8888/// Я забил все чувствительные данные символом «X». В реальности все хранилось в открытом виде.

Из таких логов легко (перекодировкой из Base64) можно было получить PNG-файлы с результатами скрининга, уже в удобном для чтения виде:

Общий размер логов превышал 400 Мб и суммарно в них содержалось более миллиона записей. Понятно, что не каждая запись представляла собой данные уникального пациента.

Официальный ответ от CMD:

Хотим поблагодарить Вас, за оперативно переданную 01.04.2019 информацию о наличии уязвимости в базе данных логирования и хранения ошибок Elasticsearch.На основании этой информации, нашими сотрудниками совместно с профильными специалистами был ограничен доступ к указанной базе. Ошибка передачи конфиденциальной информации в техническую базу исправлена.

В ходе разбора инцидента удалось выяснить, что появление в открытом доступе указанной базы с логами ошибок произошло по причине, связанной с человеческим фактором. Доступ к данным был оперативно закрыт 01.04.2019.

На данный момент внутренними и привлеченными внешними специалистами проводятся мероприятия для дополнительного аудита ИТ-инфраструктуры на предмет защиты данных.

Нашей организацией разработан специальный регламент работы с персональными данными и системой уровневой ответственности персонала.

Текущая программная инфраструктура предполагает использование базы Elasticsearch для хранения ошибок. Для повышения надежности работы некоторых систем будет осуществлена миграция соответствующих серверов в ЦОД нашего партнера, на сертифицированное программно-аппаратное окружение.

Благодарим Вас за своевременно предоставленную информацию.

Новости про утечки информации и инсайдеров всегда можно найти на моем Telegram-канале «Утечки информации».