Время не ждет: чем Windows 10 Timeline может быть полезен криминалисту

При расследовании инцидентов и вирусных атак для реконструкции событий, происходивших в компьютере пользователя, криминалисты часто используют различные виды таймлайна. Как правило, таймлайн представляет собой огромный текстовый файл или таблицу, в которой в хронологической последовательности содержится представленная информация о событиях, происходивших в компьютере.

Обработка носителей информации для подготовки таймлайна (например, с помощью Plaso) — это процесс, отнимающий много времени. Поэтому компьютерные криминалисты сильно обрадовались, узнав, что в очередном обновлении Windows 10 появился новый функционал — Windows 10 Timeline.

«Когда я впервые узнал о новой функции Windows, я подумал: «Здорово! Теперь не придется тратить время на генерацию таймлайнов». Однако, как оказалось, радость моя была преждевременна», — признается Игорь Михайлов, специалист Лаборатории компьютерной криминалистики Group-IB. Специально для читателей «Хабра» Игорь рассказывает, какое отношение Windows 10 Timeline — новый вид артефактов Windows 10 — имеет к традиционным видам таймлайна и какие сведения в нем содержатся.

Автор: Игорь Михайлов, специалист Лаборатории компьютерной криминалистики Group-IB.

Как уже было сказано, в апрельском обновлении 2018 года в Windows 10 появился новый функционал, называемый «Представление задач» (Windows 10 Timeline, или сокращенно Timeline). Он позволяет просмотреть активности пользователя компьютера и быстро вернуться к открывавшимся ранее документам и программам, к просматривавшимся ранее видео и картинкам, к веб-сайтам. Для того чтобы открыть Windows 10 Timeline, надо нажать на такую иконку:

После этого станут доступны миниатюры программ, документов и сайтов, открывавшихся в текущий день или некоторое время назад:

Исследователи отметили две особенности нового функционала:

- открытие некоторых приложений не отображается в Timeline

- часть данных из Timeline (более ранние данные) переносится в Microsoft Cloud

Таким образом, информация, которая может быть получена с помощью анализа Windows 10 Timeline, отличается от привычных экспертам видов таймлайнов, которые содержат более полную информацию о событиях, происходивших на анализируемом компьютере.

Windows 10 Timeline не надо путать с таймлайнами, создаваемыми криминалистическими утилитами. Например, таймлайны созданные Autopsy, Belkasoft Evidence Center, AXIOM, содержат значительно больше записей о различных действиях пользователя исследуемого компьютера по сравнению с Windows 10 Timeline.

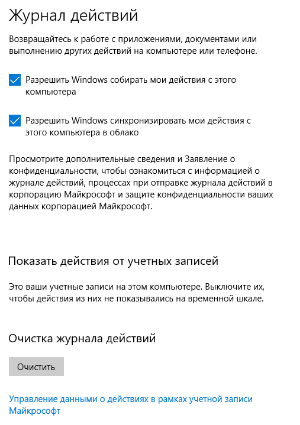

Для активации Windows 10 Timeline пользователю компьютера необходимо перейти в раздел «Параметры» операционной системы, выбрать категорию «Конфиденциальность» и подкатегорию «Журнал действий», после чего установить галочки напротив:

- разрешить Windows собирать мои действия с этого компьютера

- разрешить Windows синхронизировать мои действия с этого компьютера в облако

Расположение криминалистических артефактов Windows 10 Timeline

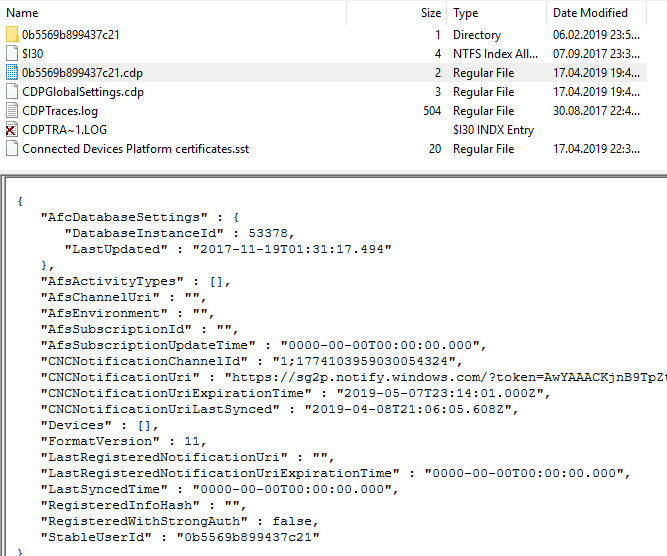

В каталоге Users\%profile name%\AppData\Local\ConnectedDevicesPlatform\ находится файл с расширением .cpd, в котором содержится информация о времени последней синхронизации Windows 10 Timeline с облаком (CNCNotificationUriLastSynced) и об ID пользователя (на иллюстрации это 0b5569b899437c21).

Информация об активности пользователя в Windows 10 Timeline сохраняется в файле ActivitiesCache.db по пути: \Users\%profile name%\AppData\Local\ConnectedDevicesPlatform\L.%profile name%\.

Файл ActivitiesCache.db

Файл ActivitiesCache.db является базой данных SQLite (версии 3). Как и для любой базы данных SQLite, для него характерно наличие двух вспомогательных файлов ActivitiesCache.db-shm и ActivitiesCache.db-wal.

Дополнительная информация об удаленных записях может содержаться в неиспользуемом пространстве таблиц, freelists и wal-файле.

Анатомия Windows 10 Timeline

ActivitiesCache.db содержит следующие таблицы: Activity, Activity_PackageId, ActivityAssetCache, ActivityOperation, AppSettings, ManualSequence, Metadata. Наибольший интерес для исследователя представляют таблицы Activity_PackageId и Activity).

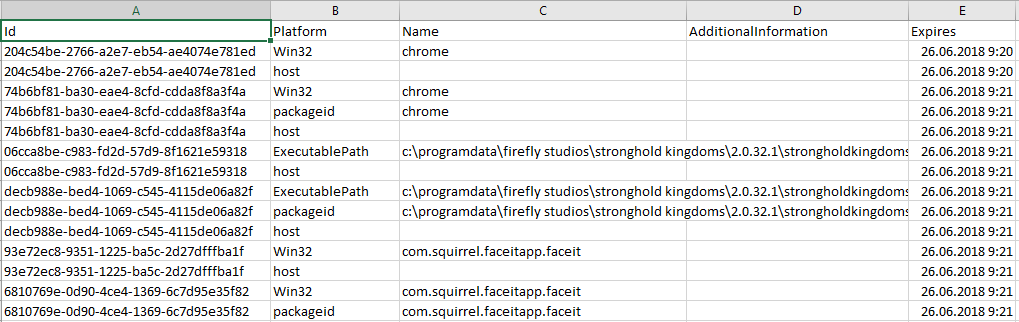

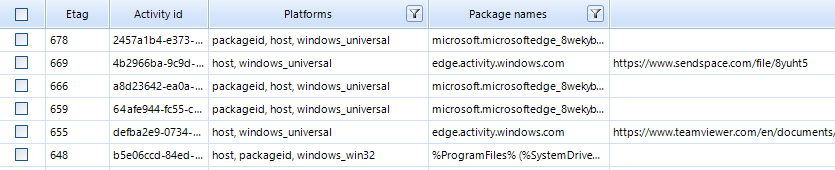

В таблице Activity_PackageId содержатся записи для приложений, которые включают пути для исполняемых файлов (например, …c:\programdata\firefly studios\s tronghold kingdoms\ 2.0.32.1\ strongholdkingdoms.exe…), имена исполняемых файлов, а также время истечения срока действия для этих записей. Значения в столбце Expiration Time хранятся в формате Epoch Time.

Записи в таблице Activity_PackageId хранятся в течение 30 дней и могут содержать информацию об исполняемых файлах или документах, которые уже отсутствуют на исследуемом жестком диске.

В таблице Activity имеются следующие поля: Id, AppId, PackageIdHash, AppActivityId, ActivityType, ActivityStatus, ParentActivityId, Tag, Group, MatchId, LastModifiedTime, ExpirationTime, Payload, Priority, IsLocalOnly, PlatformDeviceId, CreatedInCloud, StartTime, EndTime, LastModifiedOnClient, GroupAppActivityId, ClipboardPayload, EnterpriseId, OriginalLastModifiedOnClient, ETag.

Она содержит целых пять полей временных меток: LastModifiedTime, ExpirationTime, StartTime, EndTime, LastModifiedOnClient (это поле может быть пустым — оно заполняется, если файл, о котором идет речь в данной записи таблицы, был модифицирован пользователем компьютера).

В этой таблице также можно найти пути до исполняемых файлов: …«F:\\NirSoft\\x64\\USBDeview.exe…

Гари Хантер (pr3cur50r) в статье «Windows 10 Timeline — Initial Review of Forensic Artefacts» указывает, что для удаленных файлов значения временных меток не изменяются. Для модифицированных документов значения временных меток изменяются не сразу, а в течение 24 часов.

Исследование Windows 10 Timeline

Самый простой способ просмотреть данные, содержащиеся в файле ActivitiesCache.db, — использовать просмотрщик баз данных SQLite. Например, бесплатную утилиту DB Browser for SQLite.

Перемещаясь по таблицам во вкладке Browse Data, можно просмотреть их содержимое и зафиксировать информацию, которая была бы интересна в ходе проведения конкретного исследования.

Вторая утилита, которую мы рекомендуем использовать, — WxTCmd (Windows 10 Timeline database parser). Эта утилита выполняется из командной строки.

В результате ее работы создается файл формата csv, содержащий результаты анализа файла ActivitiesCache.db.

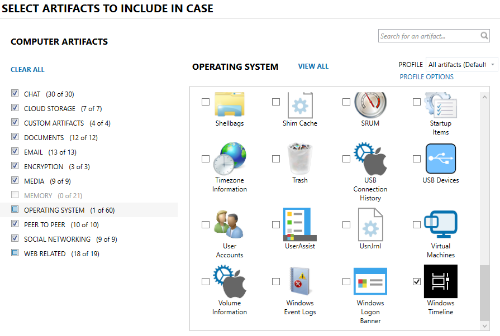

Третья утилита, которую мы рекомендуем использовать, — AXIOM компании Magnet Forensics.

Для того чтобы программа проанализировала этот артефакт, необходимо указать программе сделать это разделе «Select artifacts to include in case».

Результаты анализа файла можно просмотреть в программе Magnet AXIOM Examiner.

Четвертая утилита, которую мы рекомендуем использовать для анализа подобных файлов, — Belkasoft Evidence Center компании Belkasoft.

После добавления источника данных (жесткий диск, логический диск, каталог или файл) в окне Add data source, в разделе System Files, нужно выбрать Windows Timeline.

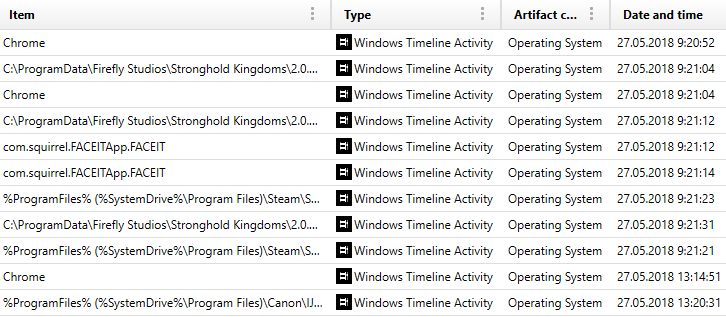

После окончания извлечения данных во вкладке Overview появится категория Windows Timeline, в которой будут отображены результаты извлечения данных из файла ActivitiesCache.db.

Windows 10 Timeline в компьютерной криминалистике: используем на практике

Данные, содержащиеся в Windows 10 Timeline, могут быть использованы при расследовании инцидентов или утечек данных.

В качестве примера мы покажем фрагмент данных из файла ActivitiesCache.db с компьютера, подвергшегося атаке хакеров:

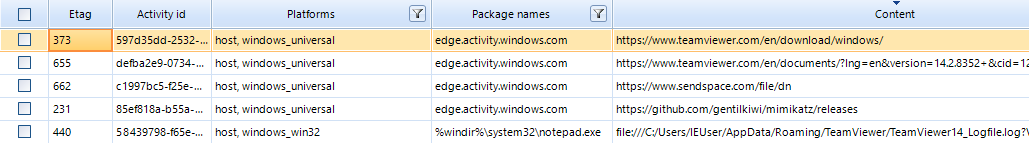

Как видно из скриншота, атакующие загрузили на компьютер жертвы TeamViewer, некий файл с файлообменника sendspace.com, Mimikatz. Из анализа событий, сохраненных в Windows 10 Timeline, видно, что атакующие открывали с помощью Блокнота (файл notepad.exe) журнал логов Teamviewer (файл TeamViewer14_Logfile.log). Возможно, для того чтобы удалить или модифицировать информацию, находящуюся в этом файле.

А вот другой пример. Как видно, на компьютере запускались очень необычные файлы. Вероятно, кто-то пытался собрать сведения о пользователе компьютера.

Таким образом, появившаяся в Windows 10 новая категория артефактов, а именно Windows 10 Timeline, упрощает работу исследователя при реконструкции событий, которые происходили на исследуемом компьютере в последние 30 дней. Также Windows 10 Timeline может дать дополнительные сведения о файлах, которые запускались на исследуемом компьютере, в том числе удаленных. Это особенно важно при расследовании инцидентов или утечек данных.