VMware NSX для самых маленьких. Часть 2. Настройка Firewall и NAT

Часть первая

После небольшого перерыва возвращаемся к NSX. Сегодня покажу, как настроить NAT и Firewall.

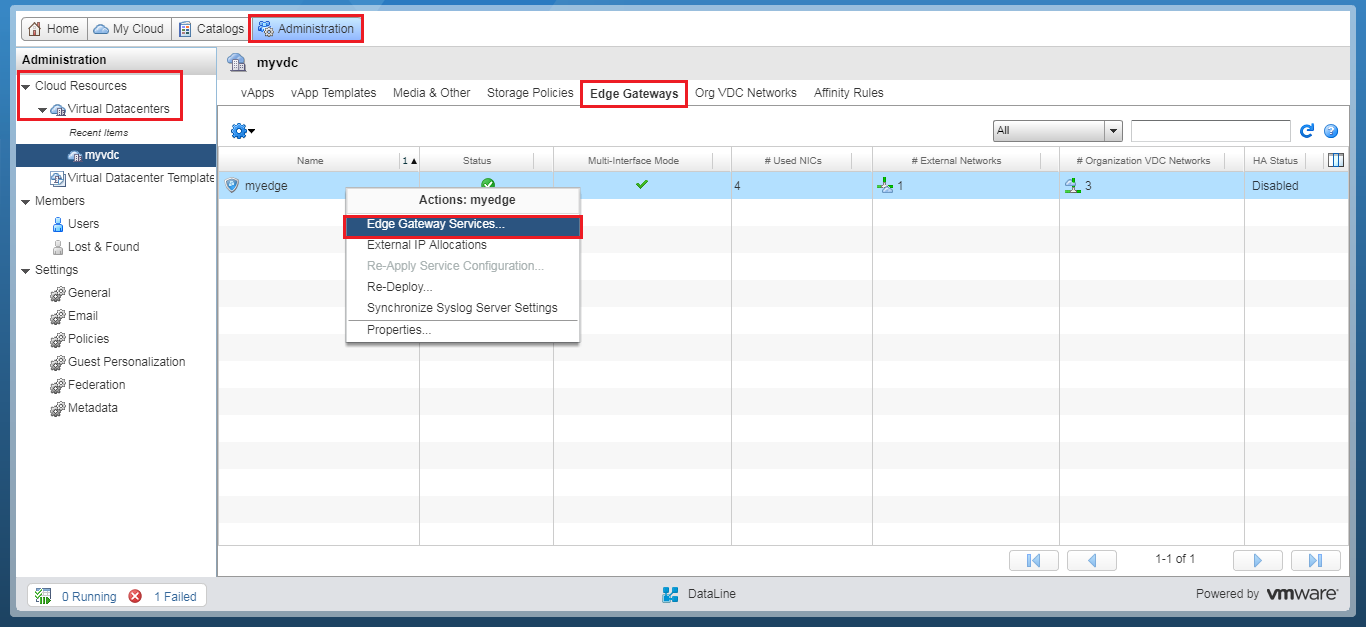

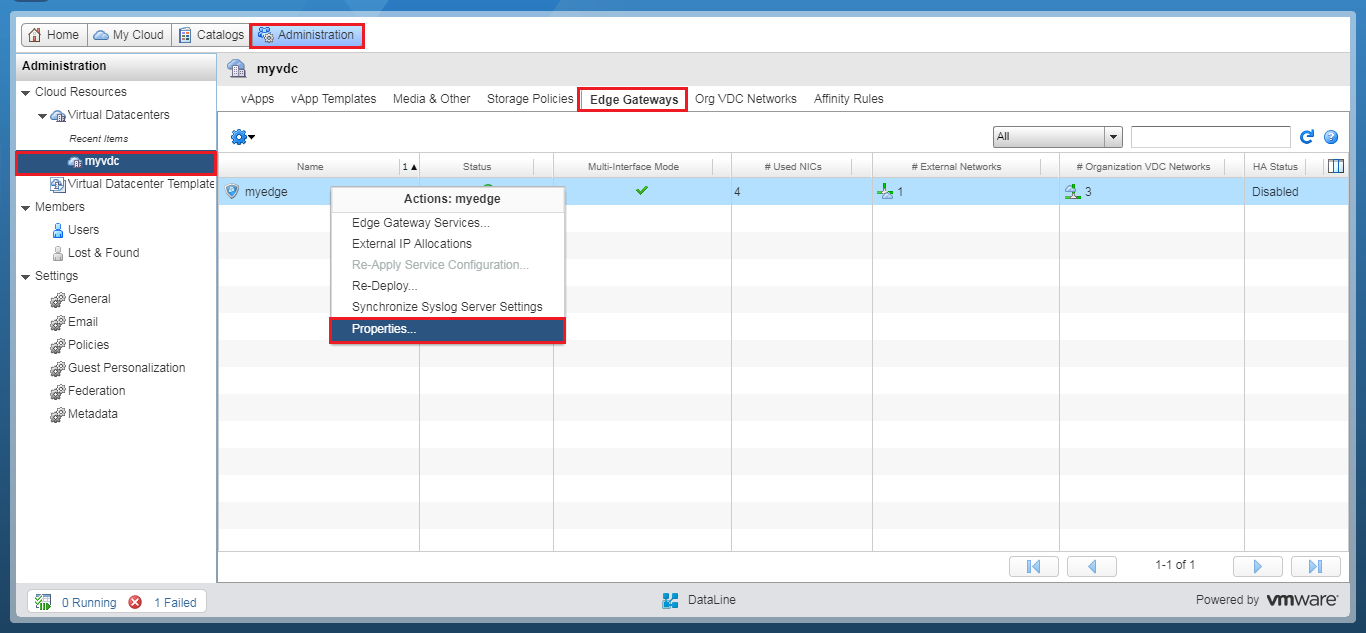

Во вкладке Administration перейдите в ваш виртуальный дата-центр — Cloud Resources — Virtual Datacenters.

Выберите вкладку Edge Gateways и кликните на нужный NSX Edge правой кнопкой мыши. В появившемся меню выберите опцию Edge Gateway Services. Панель управления NSX Edge откроется в отдельной вкладке.

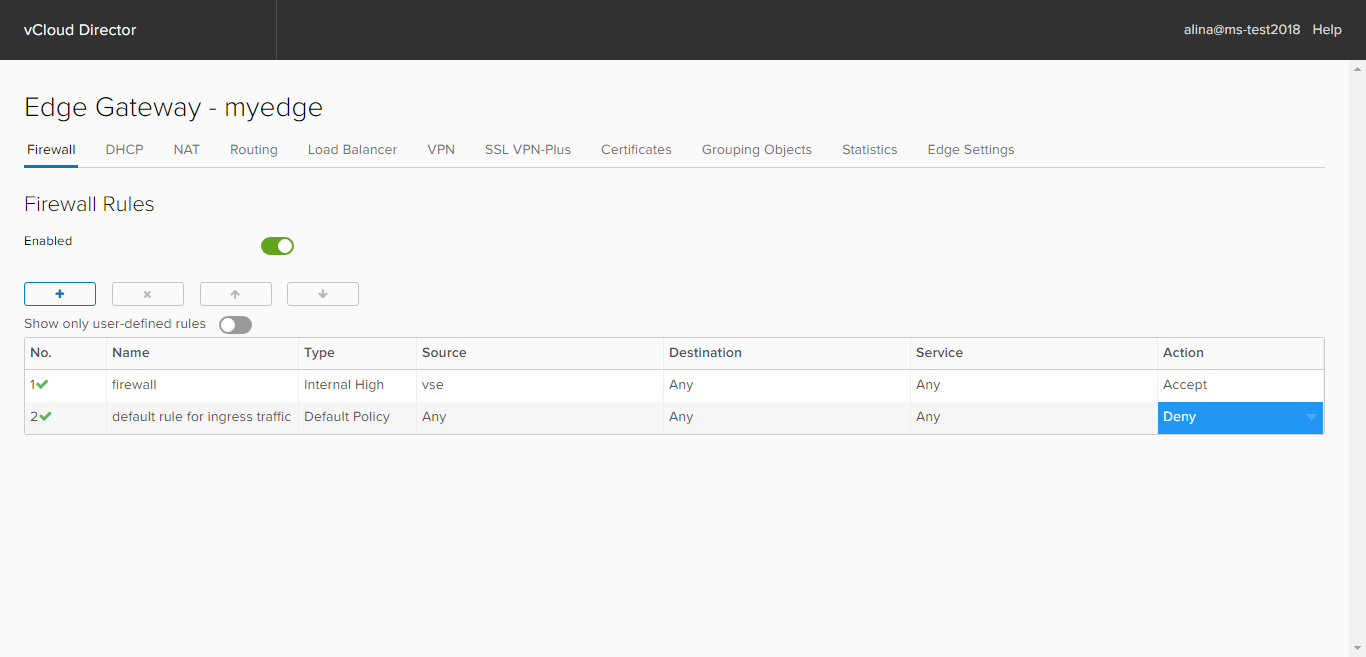

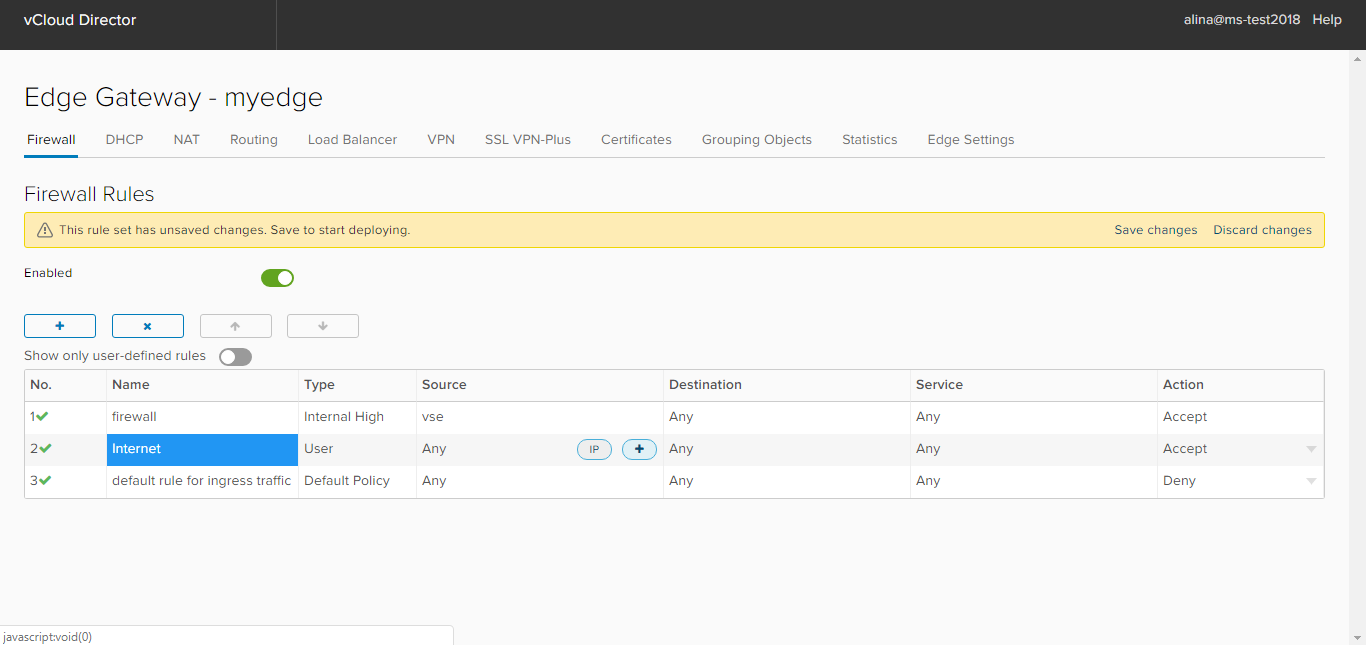

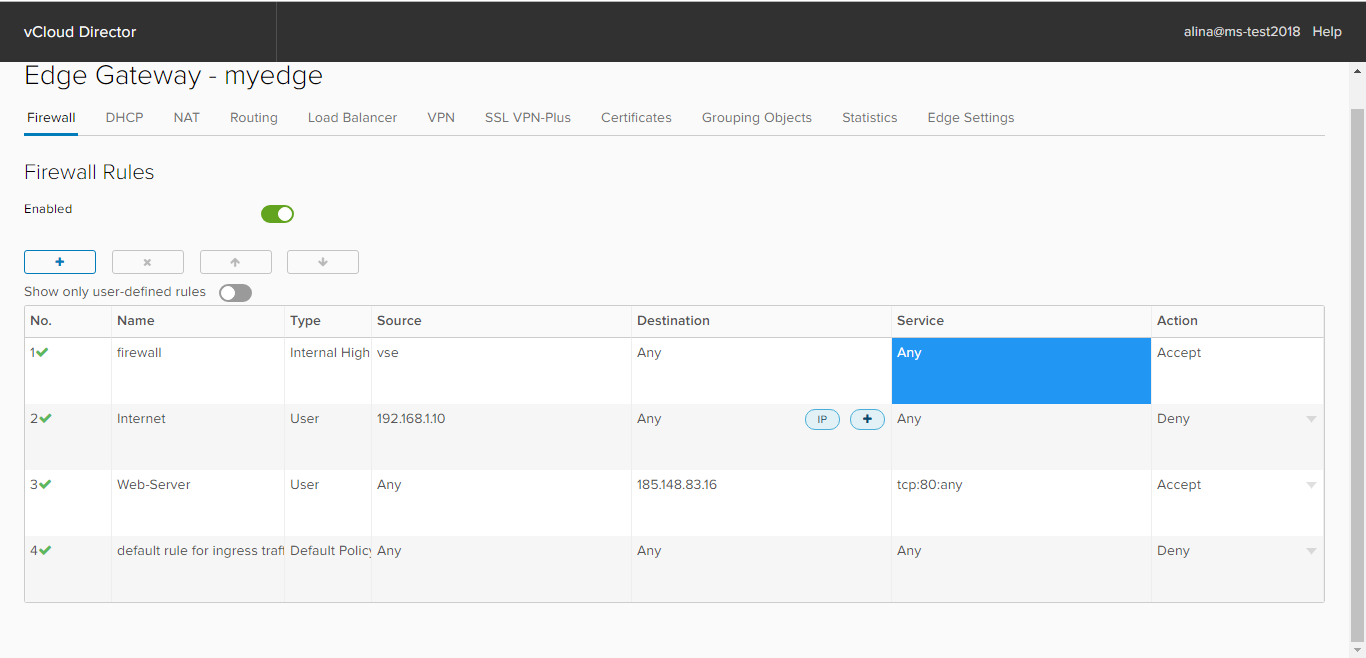

Настройка правил Firewall

По умолчанию в пункте default rule for ingress traffic выбрана опция Deny, т. е. Firewall будет блокировать весь трафик.

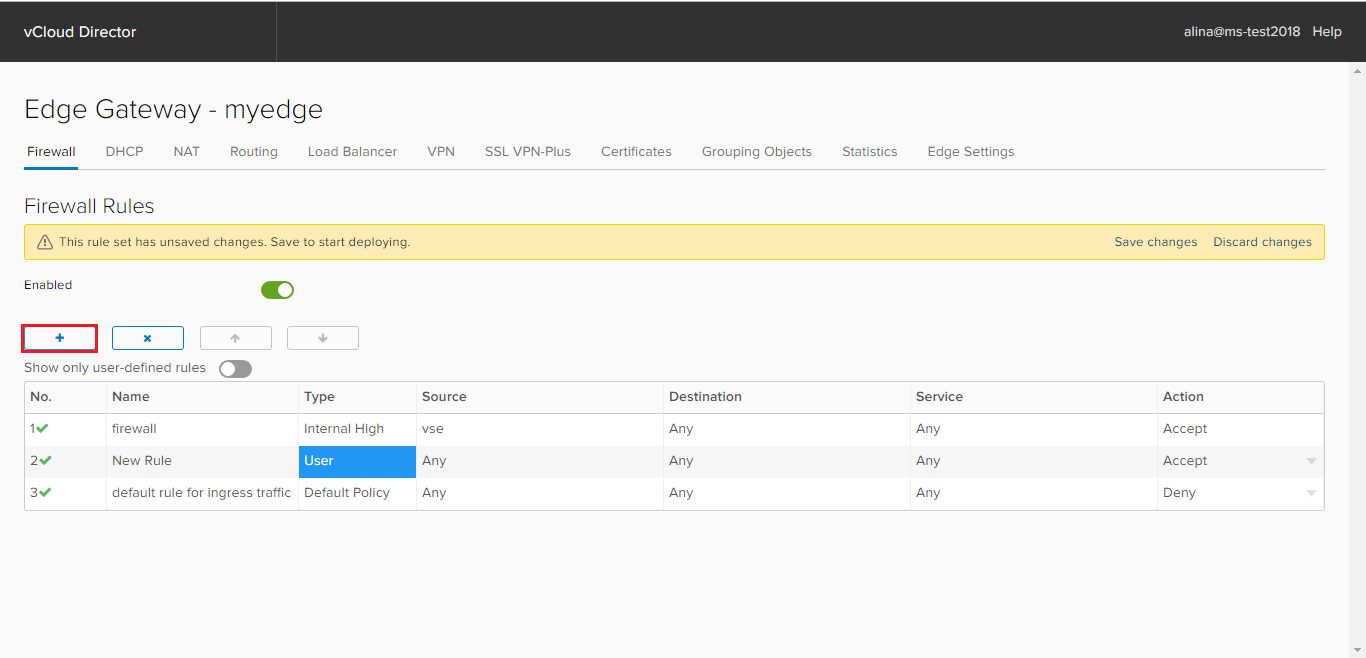

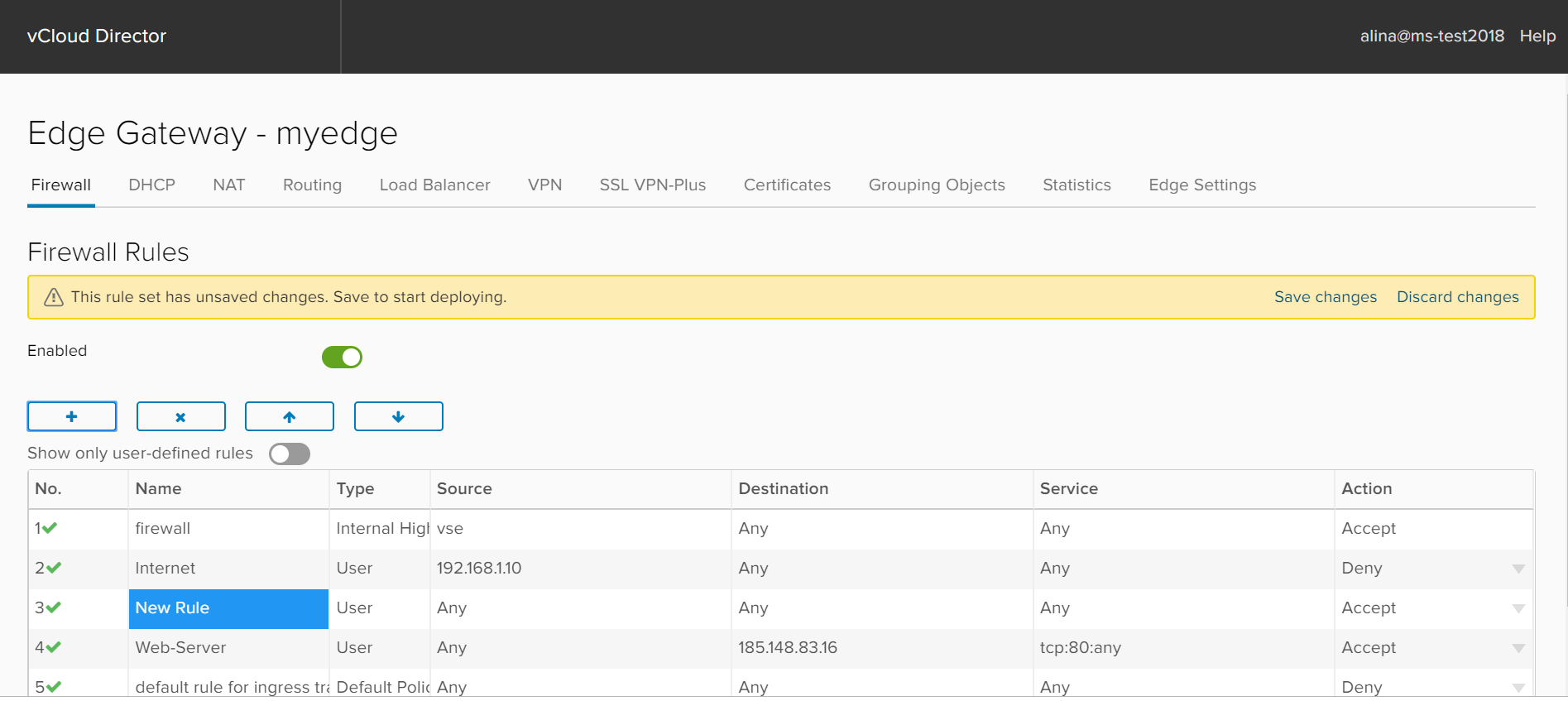

Чтобы добавить новое правило, нажмите +. Появится новая запись с названием New rule. Отредактируйте ее поля в соответствии с вашими требованиям.

В поле Name задайте название правила, например Internet.

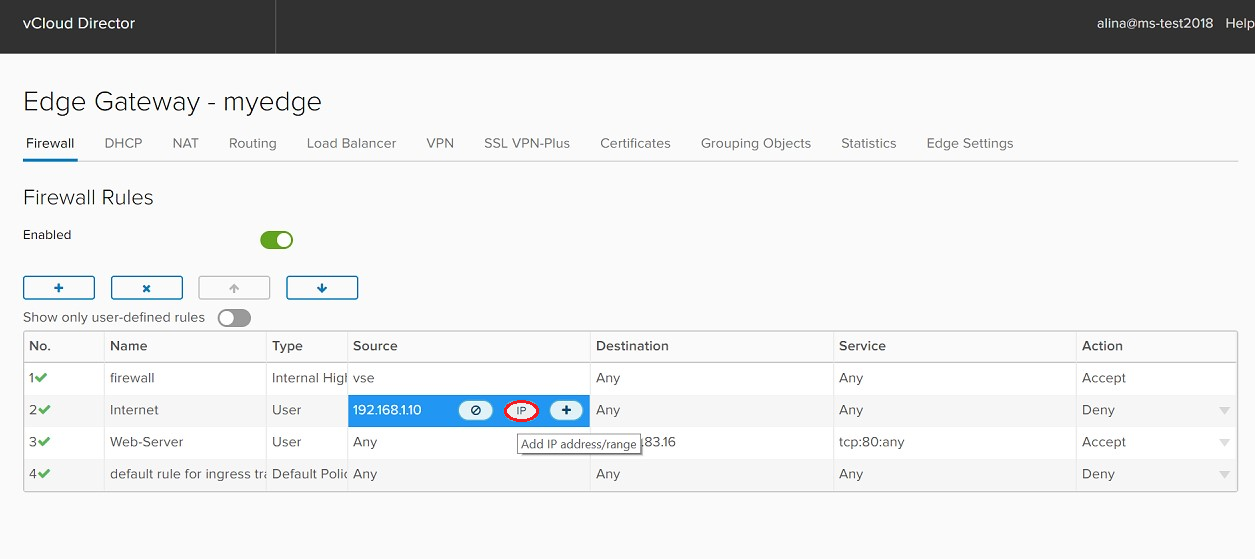

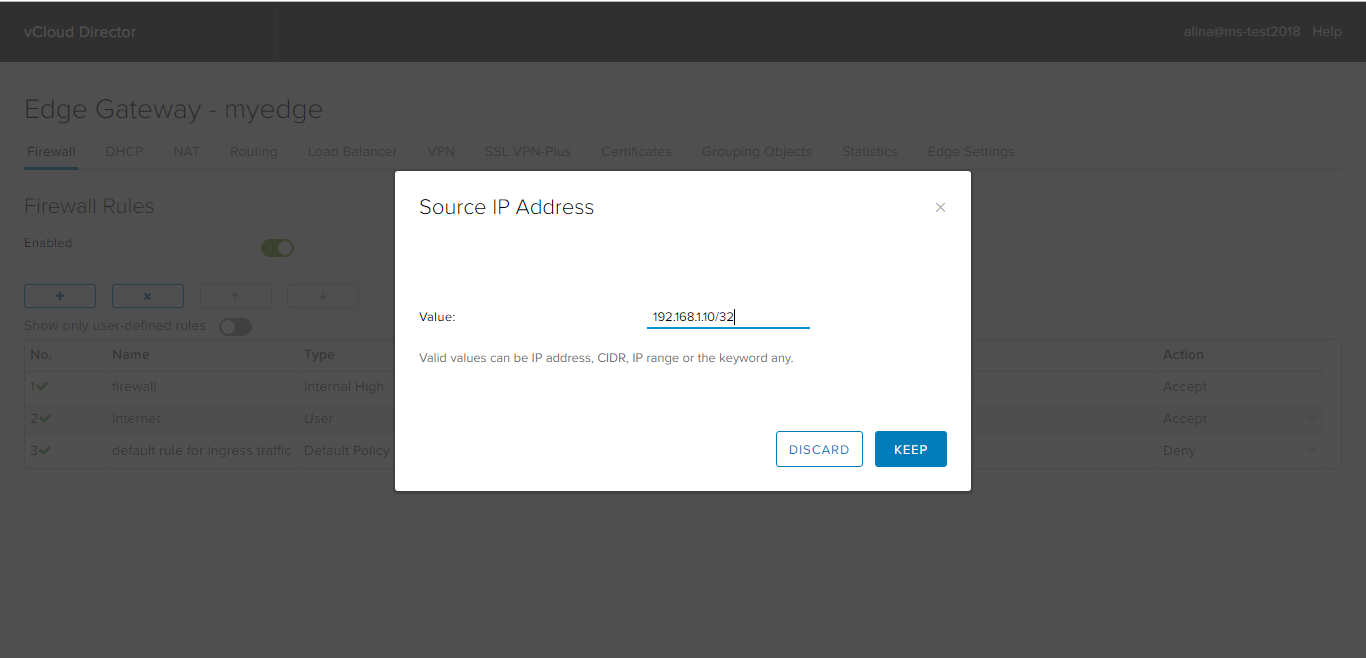

В поле Source введите необходимые адреса источника. По кнопке IP можно задать единичный IP-адрес, диапазон IP-адресов, CIDR.

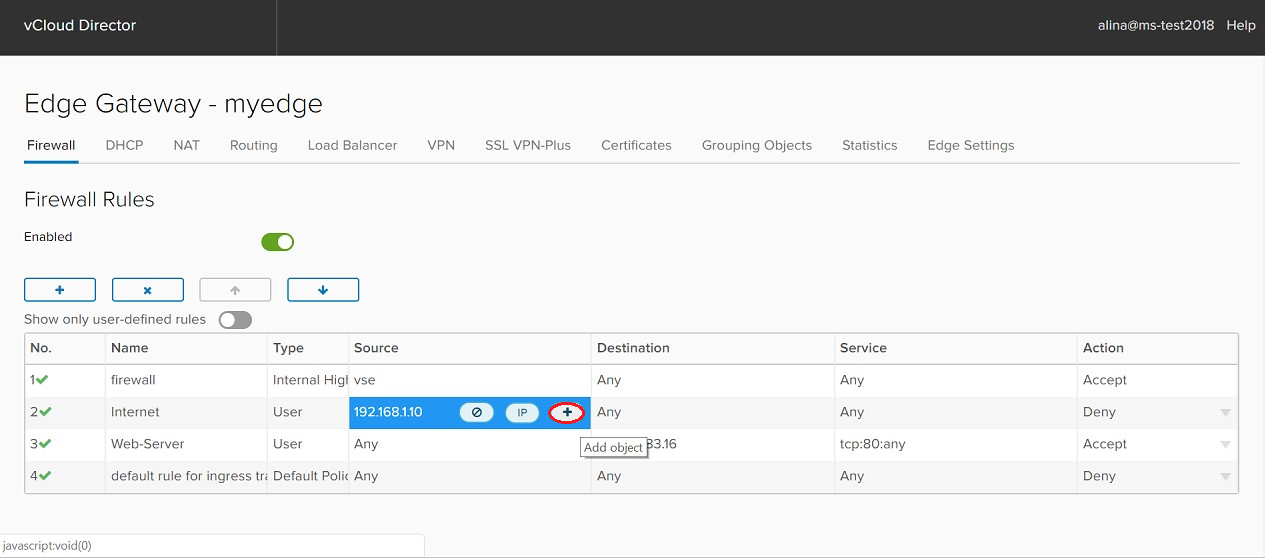

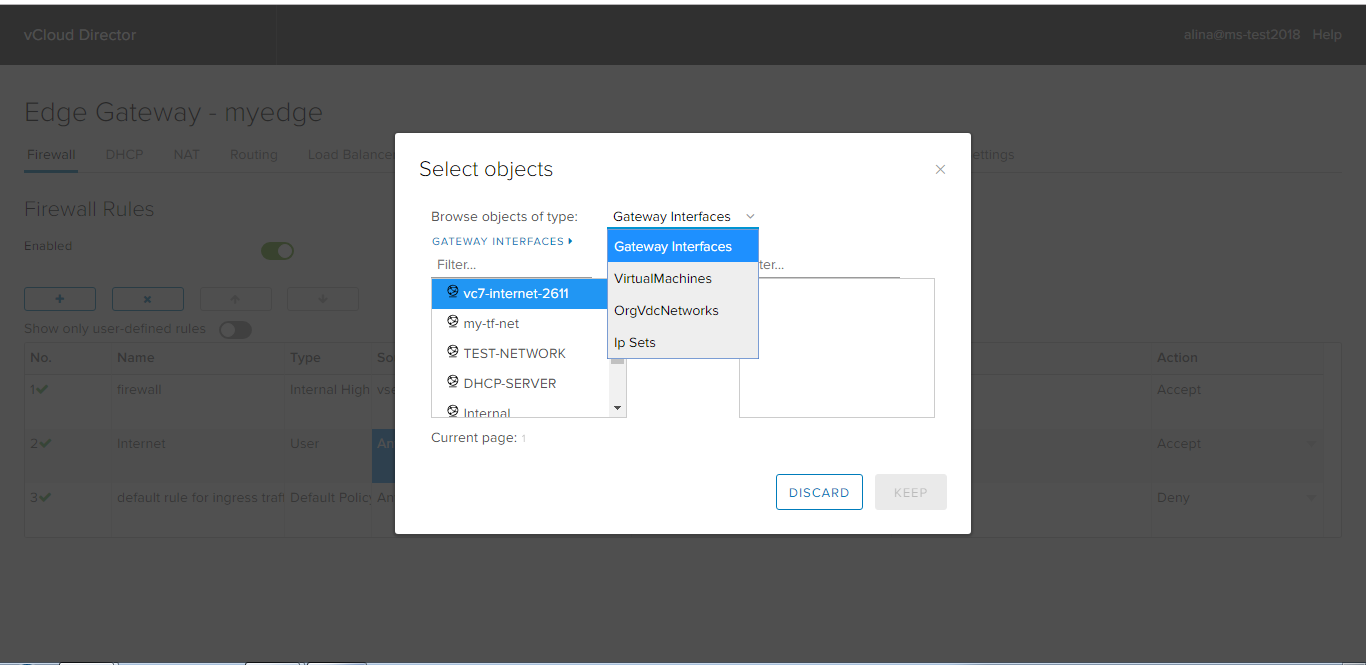

По кнопке + можно задать другие объекты:

- Gateway interfaces. Все внутренние сети (Internal), все внешние сети (External) или Any.

- Virtual machines. Привязываем правила к определенной виртуальной машине.

- OrgVdcNetworks. Сети уровня организации.

- IP Sets. Заранее созданная пользователем группа IP-адресов (создается в Grouping object).

В поле Destination укажите адрес получателя. Тут такие же опции, как и в поле Source.

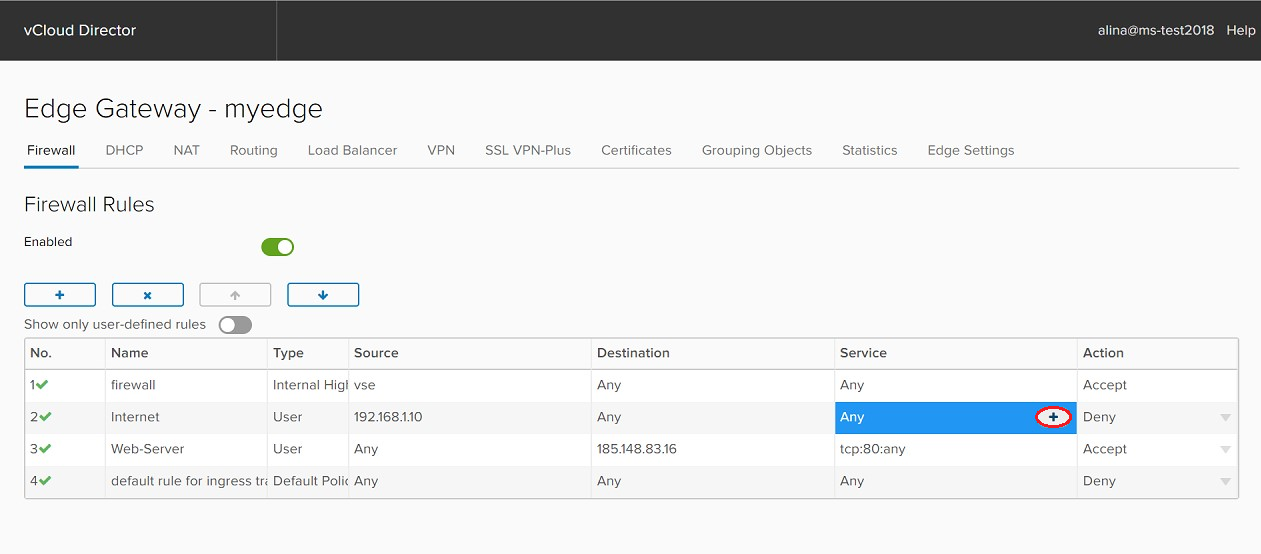

В поле Service можно выбрать или указать вручную порт получателя (Destination Port), необходимый протокол (Protocol), порт получателя (Source Port). Нажмите Keep.

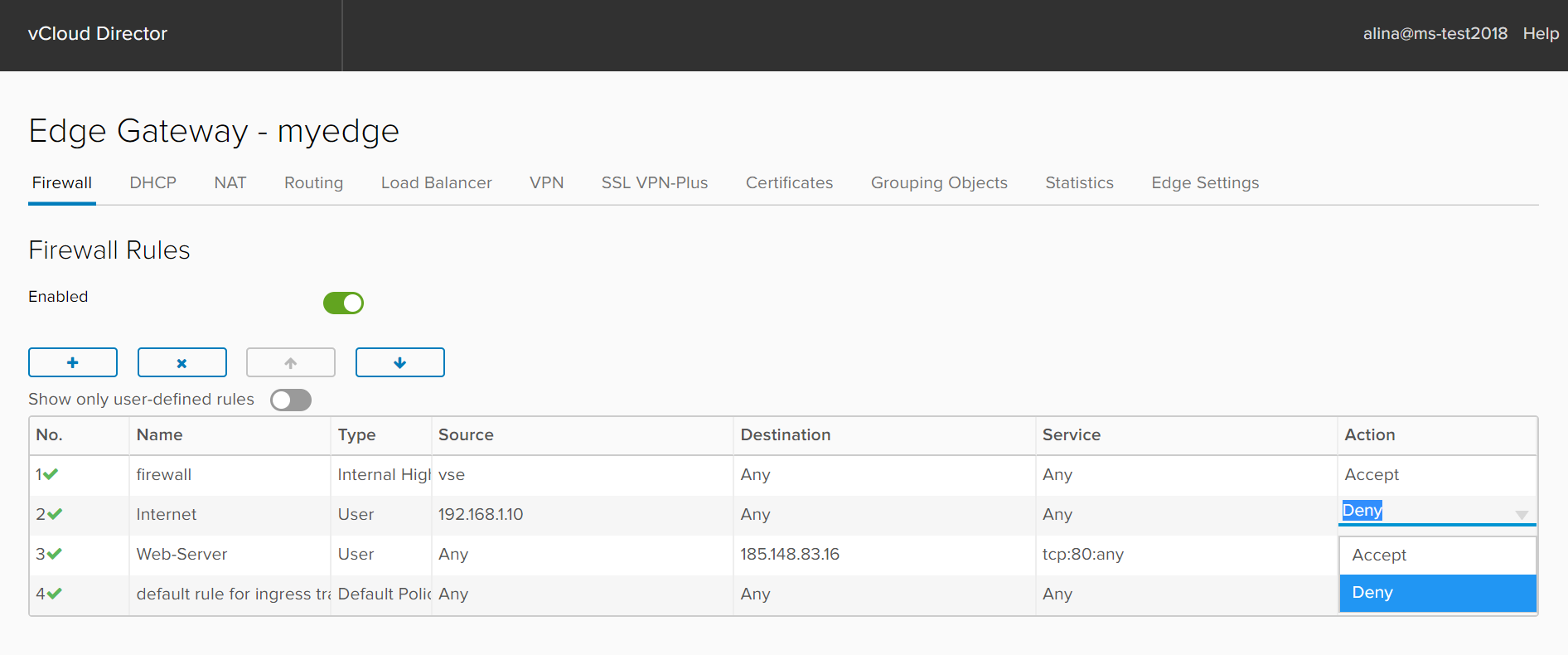

В поле Action выберите необходимое действие: разрешить прохождение трафика, соответствующее этому правилу, или запретить.

Применяем введенную конфигурацию, выбрав пункт Save changes.

Примеры правил

Правило 1 для Firewall (Internet) разрешает доступ в Интернет по любым протоколам серверу с IP 192.168.1.10.

Правило 2 для Firewall (Web-server) разрешает доступ из Интернета по (ТСР-протокол, порт 80) через ваш внешний адрес. В данном случае — 185.148.83.16:80.

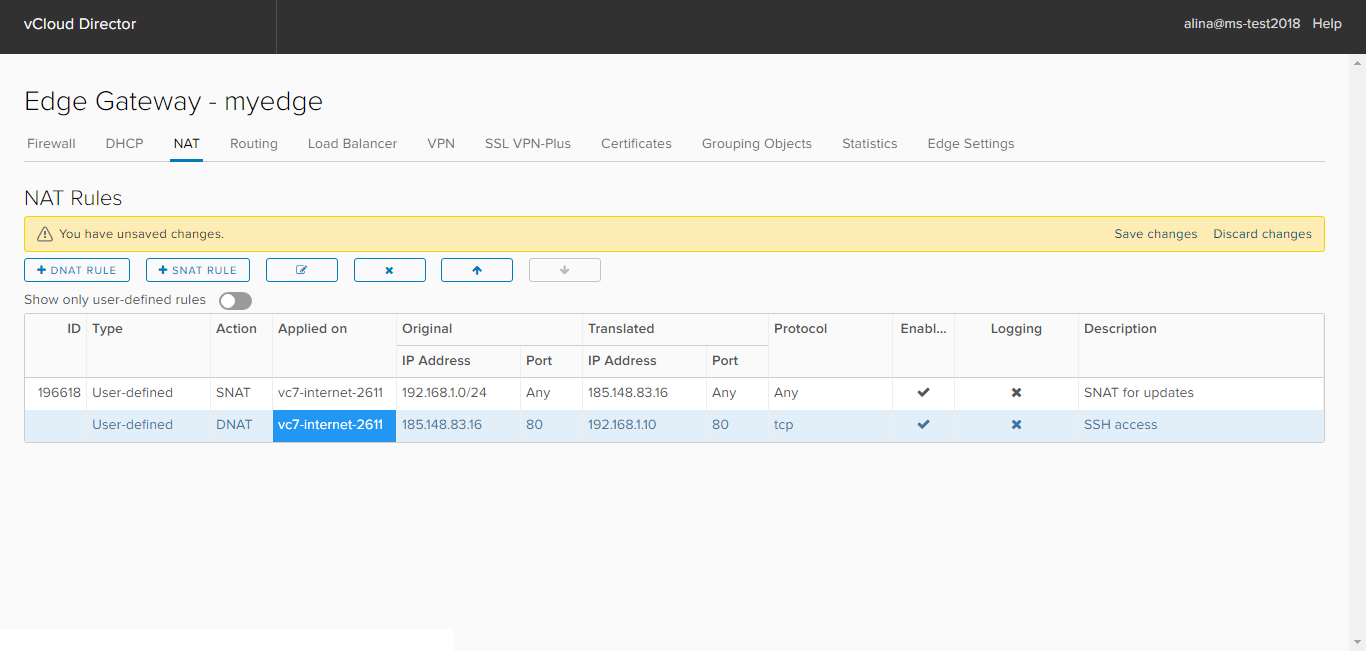

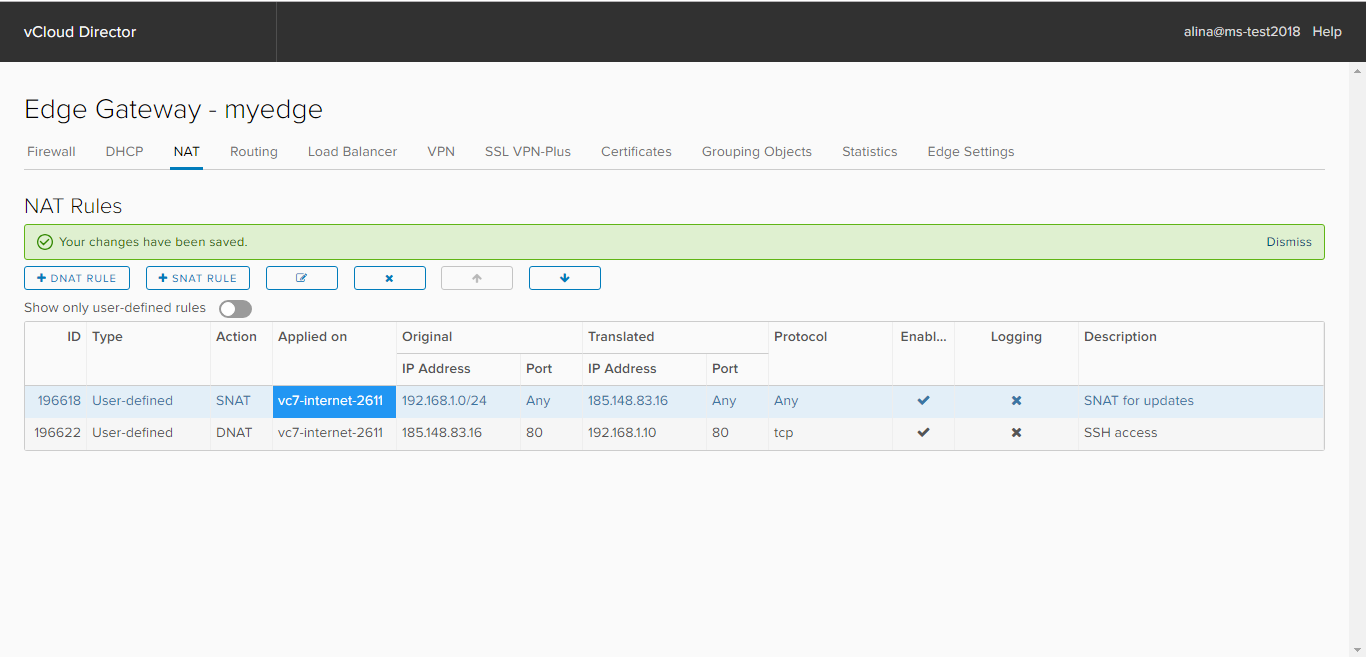

NAT (Network Address Translation) — трансляция приватных (серых) IP-адресов во внешние (белые), и наоборот. Благодаря этому процессу виртуальная машина получает доступ в Интернет. Для настройки этого механизма нужно настроить правила SNAT и DNAT.

Важно! NAT работает только при включенном Firewall и настроенных соответствующих разрешающих правилах.

Создание правила SNAT. SNAT (Source Network Address Translation) — механизм, суть которого состоит в замене адреса источника при пересылке пакета.

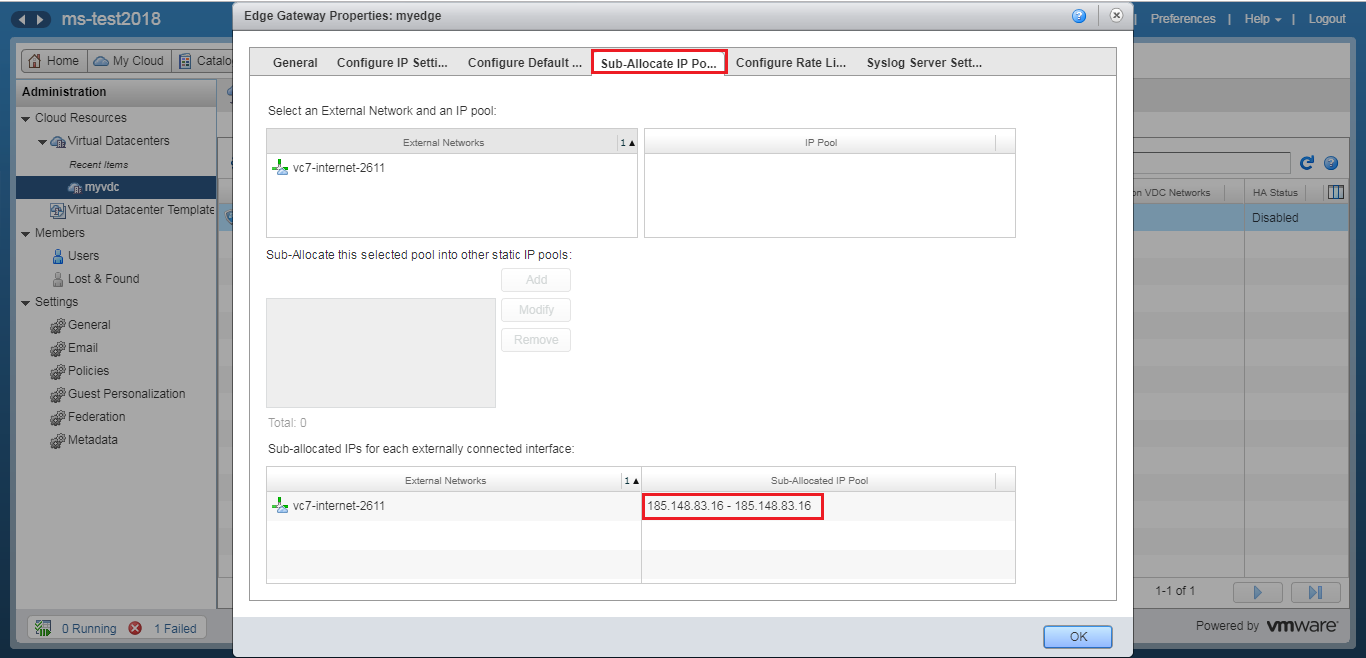

Сначала нужно узнать доступный нам внешний IP-адрес или диапазон IP-адресов. Для этого зайдите в раздел Administration и кликните дважды на виртуальный дата-центр. В появившемся меню настроек перейдите во вкладку Edge Gateways. Выберите нужный NSX Edge и кликните на него правой кнопкой мыши. Выберите опцию Properties.

В появившемся окне во вкладке Sub-Allocate IP Pools вы сможете посмотреть внешний IP-адрес или диапазон IP-адресов. Запишите или запомните его.

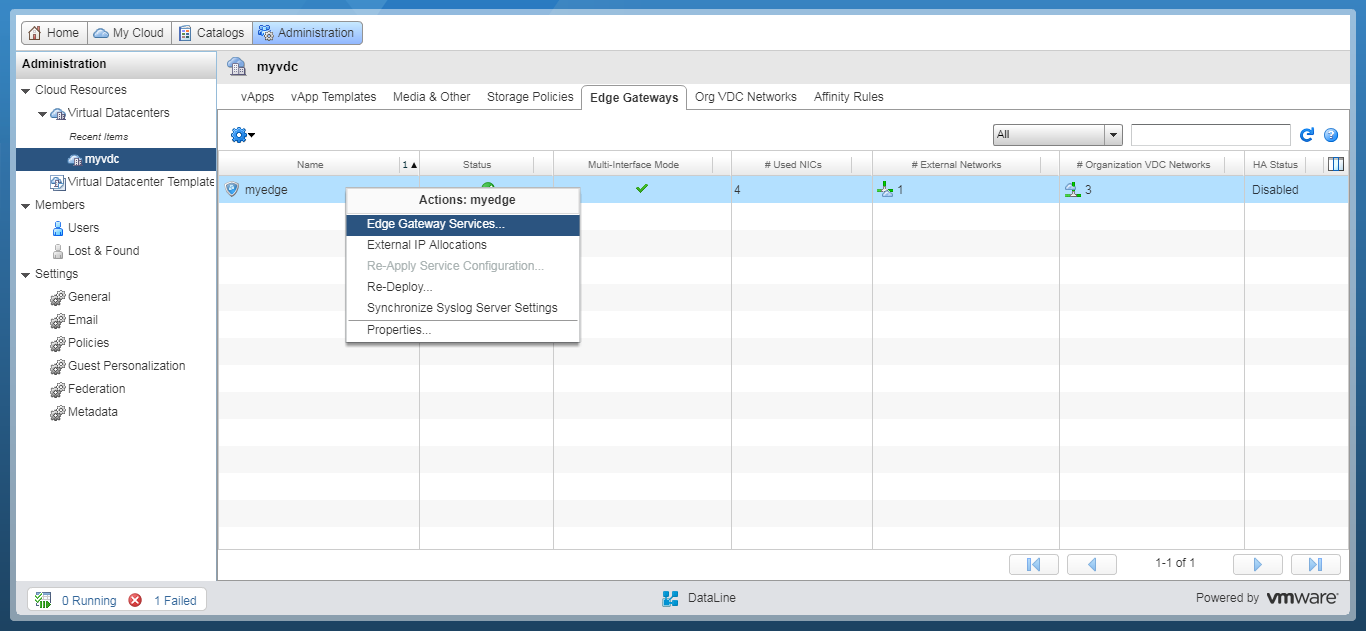

Дальше кликните на NSX Edge правой кнопкой мыши. В появившемся меню выберите опцию Edge Gateway Services. И мы снова в панели управления NSX Edge.

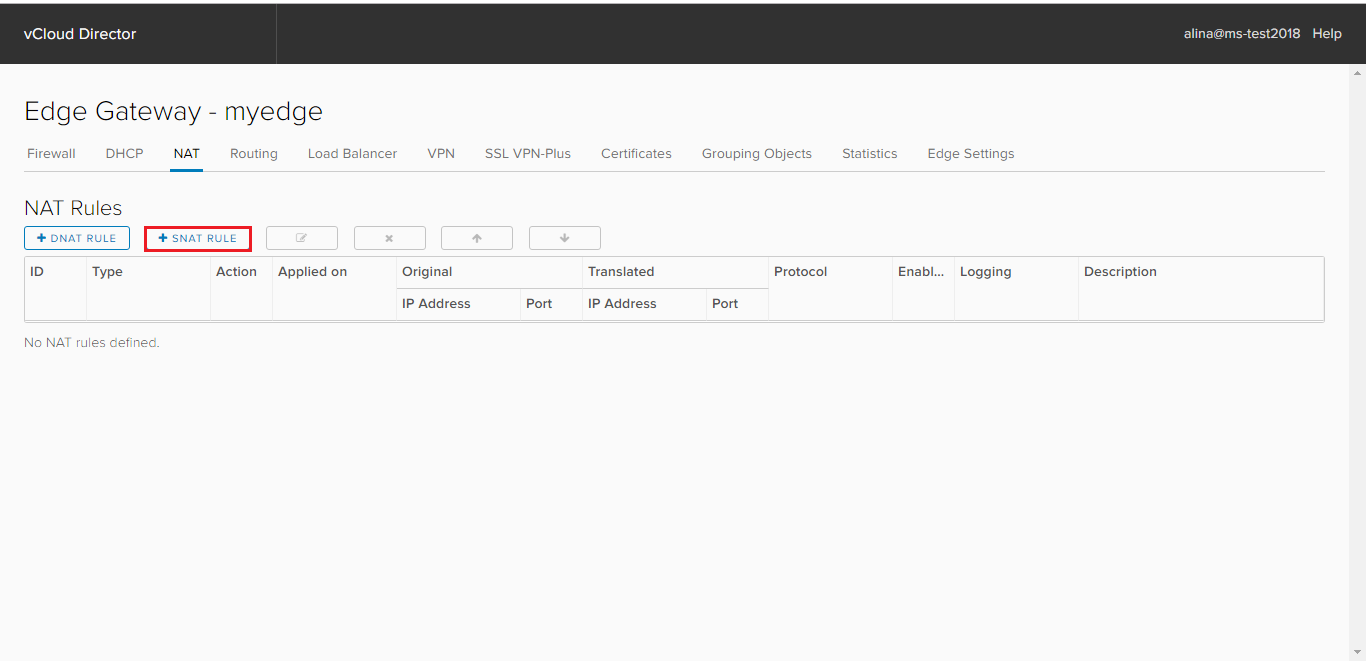

В появившемся окне открываем вкладку NAT и нажимаем Add SNAT.

В новом окне указываем:

— в поле Applied on — внешнюю сеть (не сеть уровня организации!);

— Original Source IP/range — внутренний диапазон адресов, например, 192.168.1.0/24;

— Translated Source IP/range — внешний адрес, через который будет осуществляться выход в Интернет и который вы посмотрели во вкладке Sub-Allocate IP Pools.

Нажмите Keep.

Создание правила DNAT. DNAT — механизм, изменяющий адрес назначения пакета, а также порт назначения. Используется для перенаправления входящих пакетов с внешнего адреса/порта на приватный IP-адрес/порт внутри частной сети.

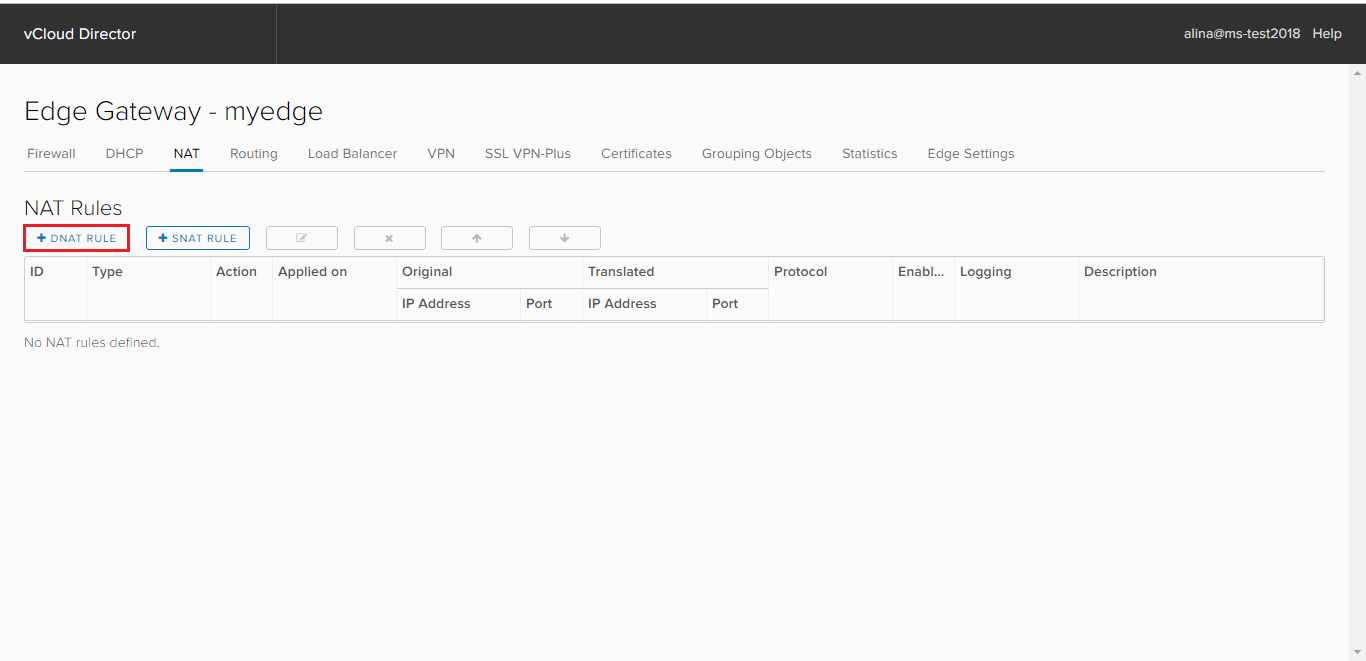

Выбираем вкладку NAT и нажимаем Add DNAT.

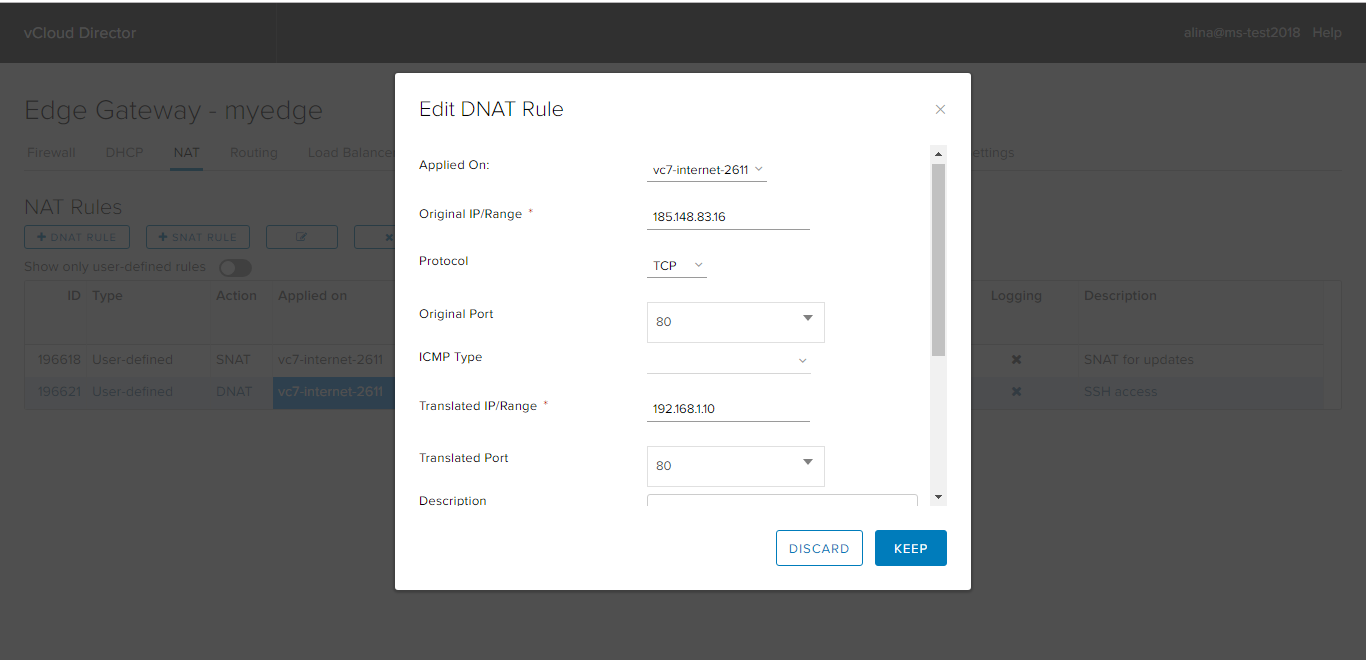

В появившемся окне укажите:

— в поле Applied on — внешнюю сеть (не сеть уровня организации!);

— Original IP/range — внешний адрес (адрес из вкладки Sub-Allocate IP Pools);

— Protocol — протокол;

— Original Port — порт для внешнего адреса;

— Translated IP/range — внутренний IP-адрес, например, 192.168.1.10

— Translated Port — порт для внутреннего адреса, в который будет транслироваться порт внешнего адреса.

Нажмите Keep.

Применяем введенную конфигурацию, выбрав пункт Save changes.

Готово.

Дальше на очереди инструкция по DHCP, включая настройку DHCP Bindings и Relay.