В Microsoft Teams RCE-уязвимости с потенциалом червя присвоили низкий приоритет

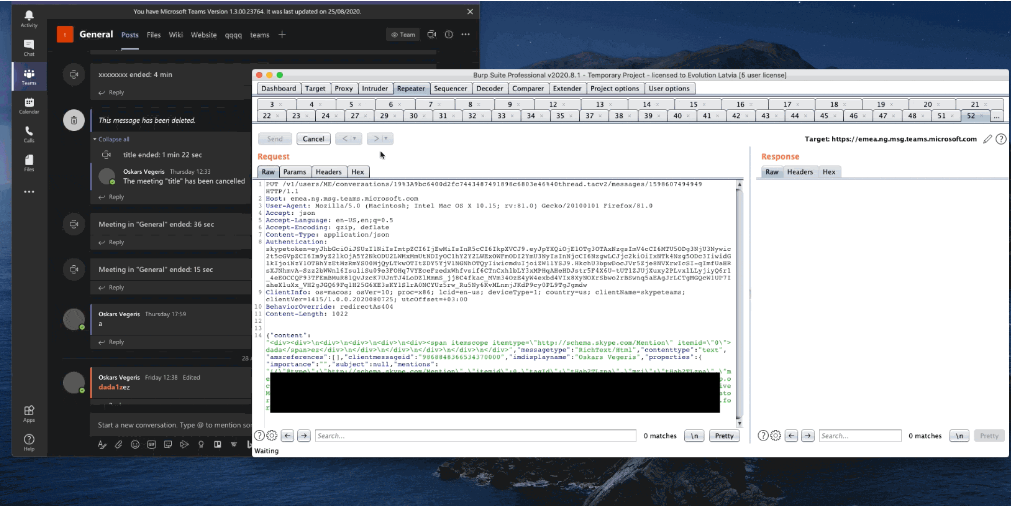

В конце августа 2020 года эксперт Evolution Gaming Оскарс Вегерис выявил XSS-уязвимость (межсайтовый скриптинг) в домене teams.microsoft.com. Ее можно было использовать для удаленного выполнения кода в десктопном приложении Microsoft Teams. Проблему уже исправили, но так и не присвоили ей идентификатор CVE.

Злоумышленнику требовалось лишь отправить сообщение пользователю или каналу в Teams, и эксплойт запускался в фоновом режиме.

По словам эксперта, никакого взаимодействия с пользователем не требовалось, так как эксплойт запускался при просмотре сообщения в чате. При этом удаленное выполнение произвольного кода было доступно в десктопных приложениях на Windows, macOS и Linux. Оно позволяло хакерам получить полный доступ к устройствам жертвы и к внутренним сетям компании.

XSS-баг можно было использовать для получения токенов авторизации SSO для Teams или других сервисов Microsoft, доступа к конфиденциальным разговорам и файлам, к закрытым ключам и личным данным за пределами Teams.

Кроме того, уязвимость обладала потенциалом самовоспроизводящегося червя, и злоумышленник мог автоматически отправлять пейлоад эксплоита другим пользователям или каналам без взаимодействия с ними.

Проблема затрагивала Microsoft Teams для macOS версии 1.3.00.23764, для Windows версии 1.3.00.21759 и для Linux версии 1.3.00.16851.

Компания исправила уязвимость в конце октября. Но в Microsoft так и не присвоили ей идентификатор CVE. Обнаруженный эксплойт в программе вознаграждения за обнаружение ошибок в облаке O365 содержал метку «важная, спуфинг» —, а это один из самых низких возможных рейтингов.

В ноябре в Microsoft объяснили, что политика компании запрещает выпускать CVE для продуктов, которые автоматически обновляются без взаимодействия с пользователем. CVE же служат, в основном, для информационных целей, чтобы администраторы понимали, как поступать при существующей уязвимости.

Вегерис отправлял Microsoft список маркеров для пересмотра рейтинга уязвимости. Но никакой реакции не последовало. Это вызвало критику со стороны пользователей. Многие отмечают, что при таком отношении Microsoft к исследователям безопасности участвовать в программе поощрения просто не имеет смысла.

При этом полезная нагрузка RCE позволяет обойти функцию безопасности приложений Electron, специфичную для Microsoft Teams, а также могут быть адаптированы к более старым версиям ElectronJS. Эксплойт использует вызовы API MS Teams для «загрузки» файла и использования его для веб-просмотра.

В мае этого года на пользователей Office 365 организовали фишинговую атаку с целью кражи учётных данных. В числе затронутых оказались от 15 до 50 тысяч пользователей. Хакеры использовали электронные письма, напоминающие уведомления Microsoft Teams. Когда пользователь переходил по ссылке, происходило несколько переадресаций URL, и он видел поддельную страницу Office 365 с просьбой ввести данные для входа в учётную запись. После этого злоумышленники крали данные.

См. также: