Усидеть на двух облаках: сравниваем способы организации мультиклаудной инфраструктуры

Рассказываем, зачем бизнесу может быть нужна мультиоблачность, какие способы организации инфраструктуры существуют и как можно выстроить процесс деплоймента.

Мультиоблака чаще всего нужны бизнесу, чтобы достичь высокого уровня устойчивости, если проект настолько большой, что не умещается в мощности одного провайдера. Другой вариант использования — необходимо построить суперустойчивую систему. Проблема в том, что в разных облаках разных провайдеров механики работы могут серьезно отличаться.

Посмотрите вебинар Мультиоблачность для устойчивости бизнеса, в котором мы проводим демо и показываем модели сетевого взаимодействия компонентов.

Что такое мультиклауд

Национальный американский институт стандартов и технологий определяет гибридное облако как решение, которое можно использовать, запуская сервисы сразу в нескольких облаках. Тип облаков при этом неважен. Можно сказать, что мультиклауд — это еще одно название для гибридных облаков.

Далее рассмотрим, какие типы мультиклауд-решений можно выделить и как Selectel помогает организовать инфраструктуру при таком подходе.

Три типа мультиклауд-продуктов

- Разделение продуктов или проектов, которые запускаются в разных облаках. Продукты, как правило, не интегрированы друг в друга и не предполагают обеспечения связности между ними.

- Active — Passive деплоймент вашего решения сразу в несколько облаков. Предполагается, что в нужный момент вы вручную переключаете трафик с одного облака на другое.

- Active — Active деплоймент, или мультиклауд для работы проекта одновременно в разных облаках. Самый сложный в плане имплементации и приносящий больше всего профита для тех, кто успешно его освоит.

Раздельное использование облаков

В первом типе основным условием для использования является уровень синхронизации данных. Если требования отсутствуют, то можно настроить систему таким образом, чтобы пользоваться более выгодными продуктами каждого провайдера. Далее сосредоточимся на других подходах.

Active — Passive

Active — Passive деплоймент начинается с анализа нескольких облаков, которые потенциально подходят под клиентские задачи.

Как провести тест:

- Заведите аккаунт.

- Разберитесь, как переводить деньги и оплачивать услуги. Уточните приемлемые валюты и возможные сроки задержки оплаты.

- Попробуйте доставить бэкапы из одного облака в другое и посмотрите, как проходит ручная распаковка.

- Протестируйте возможность репликации БД из основного облака.

Эти подготовительные шаги позволят чувствовать себя более уверенно и в случае инцидента помогут переключиться на резервное облако в течение нескольких часов.

Переключение на резервное облако можно сделать и автоматическим с использованием самописного тулинга. Поскольку сочетаний облаков много, найти универсальный подход или готовый инструмент для конкретной конфигурации почти невозможно.

В процессе освоения Active — Passive деплоймента резервное облако можно настроить так, что время даунтаймов сократится с часов до минут. Это достигается за счет обучения специалистов. Команда должна понимать, как устроены облака других провайдеров. Да, резервная площадка потребляет какое-то количество денег — этим клиент платит за возможность использования облака в экстренной ситуации.

Неочевидный профит — использование резервного облака в качестве тестовой среды. Например, количество данных тестового пула не позволяет проверить сервис под нагрузкой, поэтому иногда приходится тестировать компоненты в продакшене. Резервное облако поможет делать это без рисков.

Если в процессе освоения Active — Passive стратегии команда научится использовать подход «Инфраструктура как код» и наладит тулинг для автоскейлинга, эти меры положительно скажутся на качестве продукта.

Active — Active

Active — Active деплоймент используется в системах, максимально требовательных ко времени аптайма. Ручное переключение на резервную инфраструктуру для таких систем уже слишком медленное — здесь счет идет на секунды. Чтобы сохранить устойчивость при переходе на мультиклауд, придется решить ряд сложных задач по оркестрации, репликации, автоматизации бэкапов и т.д. Решения такого плана, как правило, разрабатываются вместе с клиентом, поскольку не имеют шаблонов.

Два способа реализации сетевых соединений

Чтобы обеспечить надежное соединение между облаками, можно использовать услугу Selectel Global Connect.

Global Connect помогает объединить инфраструктуру наших клиентов, которая находится внутри Selectel, и стороннюю, расположенную в каком-то из гипероблаков: AWS, Azure, Google Cloud Platform или Alibaba Cloud.

Global Connect

Global Connect специализируется на соединении с гипероблаками и работает с менее крупными платформами в Европе, Америке или Азии. Услуга предоставляется совместно с партнерами для обеспечения доступа к удобным точкам присутствия. Для локальной On-Premise инсталляции можно также воспользоваться Direct Connect.

Для работы с Global Connect подходят выделенные и облачные серверы, облачная платформа Selectel и облако на базе VMware.

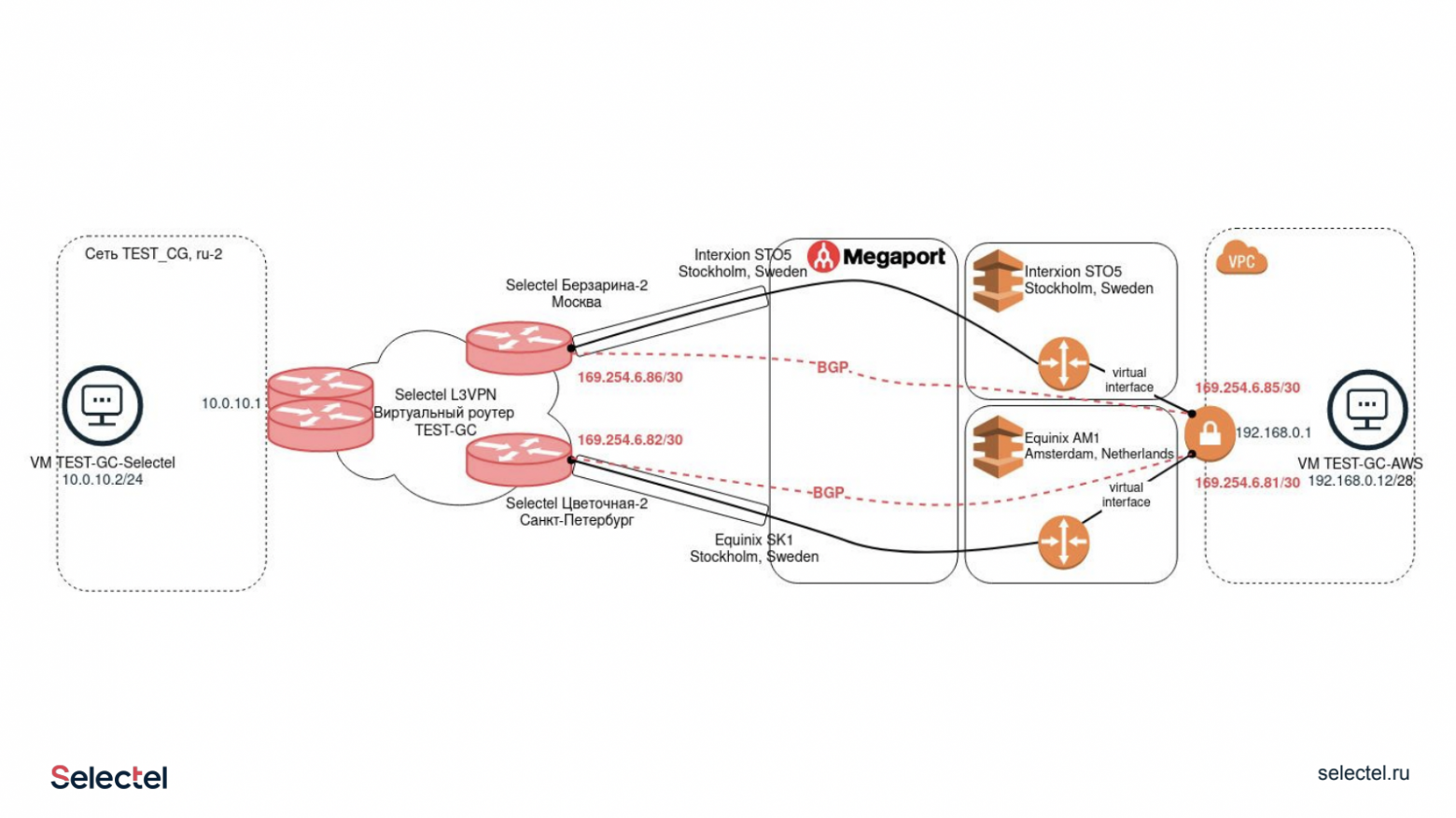

Для объединения внутри нашей инфраструктуры мы предлагаем клиентам услугу L3VPN как виртуальный маршрутизатор. Дальше начинается партнерская часть Global Connect — тут два зарезервированных провайдерских канала из разных точек.

На схеме отмечена часть нашего европейского партнера, у которого предустановлены соединения с определенным количеством облаков для разных точек присутствия.

В левой части находится инфраструктура Selectel. Сеть с клиентской ВМ приземляется на виртуальный маршрутизатор, который создается внутри нашей инфраструктуры через панель.

Клиент заказывает Global Connect, например, в AWS и указывает желаемые точки присутствия. Selectel прокладывает два канала (на схеме отмечены жирным черным) через группу наших партнеров. Оба канала независимые. Один идет из Москвы в Стокгольм, второй — из Санкт-Петербурга уже в другой дата-центр Стокгольма, как основного хаба.

Далее через партнера происходит присоединение к AWS. Второй коннект располагается в Амстердаме. Если у клиента есть AWS, то должен быть и инстанс с VPC. Далее вступает в работу уже сам Amazon.

Когда клиенты заказывают Global Connect, мы договариваемся об аккаунт-id, о том, в какие точки присутствия AWS в Европе нужно подать эти каналы, какой полосы должен быть этот канал и т.д.

Плюсы решения

- Global Connect обеспечивает взаимосвязь со всеми крупными партнерами.

- Комплексное решение, которое включает в себя рад практик по защите данных и быстродействию систем.

- Высокая скорость передачи данных.

Минусы решения

- Сама услуга Global Connect дороже, чем Site-to-Site VPN, но при этом пользователи могут экономить на оплате трафика.

Особенности решения Global Connect

- Стоимость: от 110 000 руб. за 1 Гбит/сек.

- Отказоустойчивость.

- Все каналы независимы от публичного интернета.

Кому подходит. Это решение больше подходит для команд, которым принципиальна скорость и независимость от публичного интернета. Кроме этого, решение представляет более низкий порог входа с точки зрения компетенций команд — минимум самостоятельных настроек. Дополнительную информацию о том, как работает услуга, вы можете посмотреть здесь.

Site-to-Site VPN на виртуальных машинах

Можно сказать, что это решение более софтверное, чем Global Connect. Схема реализуется через публичный интернет. С помощью этого решения можно соединить любые две точки в сети, которые имеют публичные адреса. Плюс этого решения в том, что для реализации нужны лишь две виртуальные машины, которые будут работать VPN-шлюзами в этих двух конечных точках.

Эта схема показывает cloud native вариант решения проблемы соединения ВМ и сетей в разных облаках.

О том, как настроить такой тип соединения, рассказываем в инструкции.

Плюсы решения

- Относительно низкая стоимость. Не нужно использовать дорогое сетевое оборудование. Достаточно запустить ВМ и настроить IPsec.

- Полный контроль управления и конфигураций — клиенты сами контролируют, что и как настроено, какие сети куда ходят. Клиент может соединить любые две точки исключительно по публичному адресу, имея только выход в интернет.

- Трафик передается в зашифрованном виде, это решает вопрос безопасности.

Минусы решения

- Клиенту обязательно нужны знания в этой области. Чтобы настроить IPsec, нужно понимать, что происходит, то есть быть админом Linux хотя бы на базовом уровне и уметь настраивать демон IPsec, отказоустойчивые схемы и т.д.

- На клиента ложится мониторинг и поддержка этой конфигурации. Если что-то идет не так, приходится решать проблемы самостоятельно: смотреть логи, перезагружать демона и т.д.

Особенности Site-to-Site VPN

- 1500 руб за один инстанс VPN (+оплата трафика).

- Отказоустойчивая схема с возможностью скейлинга CPU/RAM.

- Пропускная способность от 1 Гб/сек до 5 Гб/сек.

Кому подходит. Достаточно гибкое решение, подходящее для проектов, где скорость не является критическим компонентом. Низкий порог входа по стоимости решения делает его привлекательным для молодых проектов с небольшим бюджетом.

Резюме: Global Connect VS Site-to-Site VPN

Для многих клиентов скорость передачи данных является критически важным параметром. В этом смысле Site-to-Site VPN имеет ограничения, обусловленные виртуализацией. Пропускная способность всего Site-to-Site соединения определяется самым медленным соединением на всем пути следования трафика либо пропускной способностью сети облака. Это влияет на характер задержек и доступность полосы, поэтому решение через ВМ может не раскрыть потенциал мультиоблака как решения для улучшения устойчивости бизнеса.

Global Connect обеспечивает гарантированную полосу пропускания с доступом к сотням точек присутствия. Кроме этого, услуга подойдет компаниям, которые не хотят зависеть от публичного интернета.