Троян Remtasu представляется инструментом взлома Facebook

Почти год назад мы предупреждали наших пользователей о распространении вредоносной программы Remtasu. На сегодняшний день ее активность нисколько не уменьшилась и нам удалось зафиксировать многочисленные модификации этой угрозы, которая используется злоумышленниками.

Аналитики нашего офиса в Латинской Америке зафиксировали наибольшую активность модификаций Win32/Remtasu.Y в Латинской Америке, в основном, в Колумбии, а также в Турции, Тайланде, и других странах. Одна из последних кампаний была связана с вредоносным инструментом, якобы, предназначенным для получения паролей от учетных записей Facebook.

До прошлого года мы довольно часто сталкивались с вредоносными кампаниями, в которых злоумышленники представлялись специалистами разных организаций, включая, DIAN, Avianca и Falabella. Электронные письма, отправленные, якобы, от этих компаний содержали фальшивые документы Microsoft Office с т. н. счетами-фактур или другие служебные документы.

В недавних вредоносных кампаниях мы обнаружили новые механизмы социальной инженерии, которые используют тему социальной сети Facebook и желание пользователей получить доступ к чужим аккаунтам.

Рис. Вредоносное приложение Remtasu.

Несмотря на то, что вышеуказанная вредоносная программа относится к тому же семейству вредоносного ПО, ее распространение отличается от предыдущих. Злоумышленники больше не используют распространение через электронную почту, а переключились для этого на загрузку вредоносных объектов с сайтов. Как только пользователь загружает подозрительный файл с фишингового или скомпрометированного веб-ресурса и запускает его на исполнение, система будет скомпрометирована.

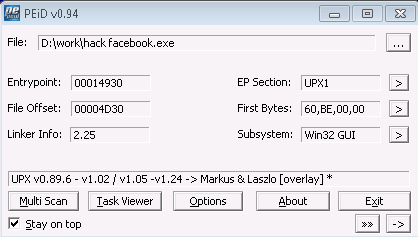

Вредоносное приложение использует упаковщик UPX для сжатия своего содержимого.

Рис. Вредоносный файл упакован UPX.

После распаковки содержимого мы можем увидеть импорты исполняемого файла, что предоставит нам информацию о его назначении.

Рис. Импортируемые функции файла Remtasu, которые отвечают за работу с буфером обмена.

Как видно на скриншоте выше, вредоносный файл обращается к функциям для работы с буфером обмена. Получая доступ к этим данным, вредоносный код может сохранять в отдельный файл содержимое буфера обмена и нажатые пользователем клавиши, а потом отправлять и на сервер через FTP. Ниже на скриншоте указаны импорты для работы с FTP.

Рис. Импорты Remtasu, которые отвечают за получение информации о нажатых клавишах и работу с FTP.

Для обеспечения своей автозагрузки в системе, вредоносная программа использует специальный раздел системного реестра. Она также клонирует свой файл в файловой системе и сохраняет его в директории под названием InstallDir, которая является скрытой и создается в системном каталоге system32.

Рис. Вредоносная система прописывает себя в раздел системного реестра для автозагрузки.

Remtasu создает свою копию в файле с таким названием, которое может ввести пользователя в заблуждение относительно выполняемых им функций. Так как многие пользователи ищут названия исполняемых файлов программ в Интернете, они получат неправильную информацию о назначении приложения. Предыдущие модификации Remtasu использовали в качестве названия своего файла имя одного из системных процессов Windows csrss.exe. В отличие от предыдущего имени, в нашем случае оно является довольно общим.

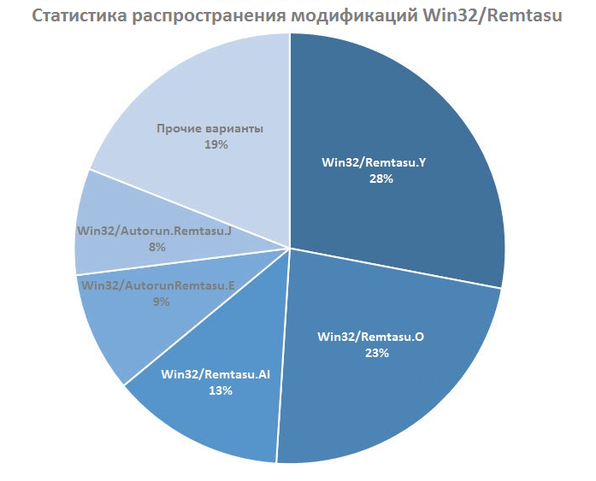

Важно отметить, что в первые недели 2016 г. мы зафиксировали активность 24 различных модификаций этого семейства вредоносных программ, причем четверть всех этих обнаружений приходилась на Win32/Remtasu.Y, а далее следует Win32/Remtasu.O с 23% обнаружений. Это означает то, что почти половина из обнаруженных модификаций этого семейства приходится на вышеупомянутые два варианта.

Рис. Статистика обнаружения различных модификаций Remtasu.

В качестве дополнения стоит отметить, что 65% всех обнаружений Win32/Remtasu приходятся на Колумбию. Следом за Колумбией идет Таиланд с количеством обнаружений в 6%, большая часть из которых приходится на модификацию Win32/AutoRun.Remtasu.E. За ними идут Мексика и Перу с 3% и 2% соответственно.

Мы рекомендуем пользователям не переходить по подозрительным ссылкам, так как это существенно уменьшит риск заражения системы даже с установленным антивирусным продуктом. Наша исследовательская лаборатория постоянно отслеживает появления таких угроз и выполняет их анализ для своевременного информирования пользователей и обеспечения их защиты.

Проанализированный файл образца был получен с именем «hack facebook.exe», имел хэш SHA1: 03AA8D8BFDF54BF390B03D1886E34C71865592EA и обнаруживается антивирусными продуктами ESET как Win32/Remtasu.Y.