Telegram Desktop тоже локально хранит переписку в доступном виде

Никогда такого не было, и вот опять…

Исследователь из США Натаниэль Сачи обнаружил, что приложение Telegram Desktop не защищает шифрованием локальную копию переписки пользователя:

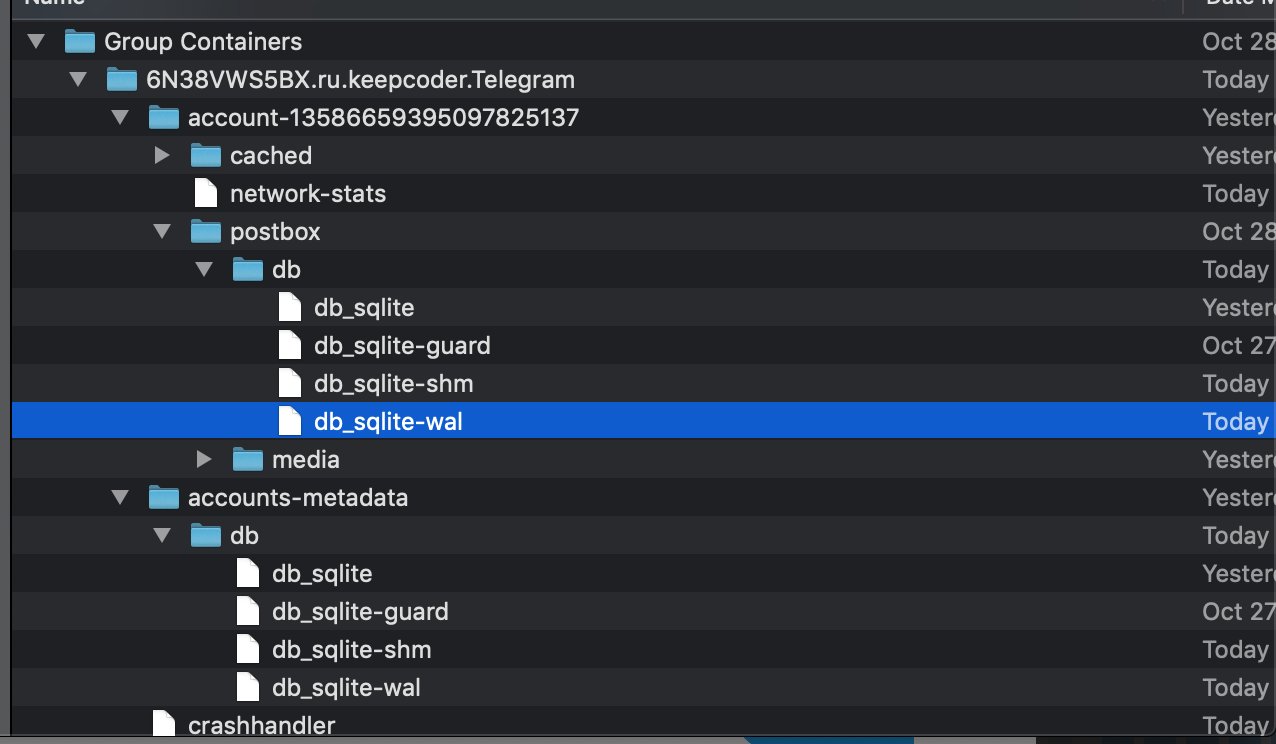

While it’s somewhat difficult to sift through (write some capable python scripts?) — similar to the issue with Signal — @telegram stores your messages in an unencrypted SQLite database. At least I didn’t have to go through the effort to find the key this time:)) pic.twitter.com/gTRpSKVQAM

— Nathaniel Suchy (@nathanielrsuchy) October 30, 2018

Telegram хранит ваши сообщения в незашифрованной базе данных SQLite. По крайней мере, мне не пришлось прилагать усилия, чтобы найти ключ в этот раз. Хотя [сообщения] довольно трудно просматривать (наверное, надо написать какой нибудь вспомогательный скрипт на python?) — это очень похоже на проблему с Signal

Yup, while password protection is enabled. This shows that despite a password being set. A motivated attacker can simply pull the messages without needing to decrypt them. It’s like the libssh bug: Knock knock, can I come in, I can come in, I’m in; except like with Telegram:)

— Nathaniel Suchy (@nathanielrsuchy) October 30, 2018

Telegram Desktop поддерживает установку локального пин-кода для предотвращения несанкционированный доступ к запущенному приложению, но эта функция не предполагает никакой дополнительной защиты для локальной базы данных SQLite с историей сообщений.

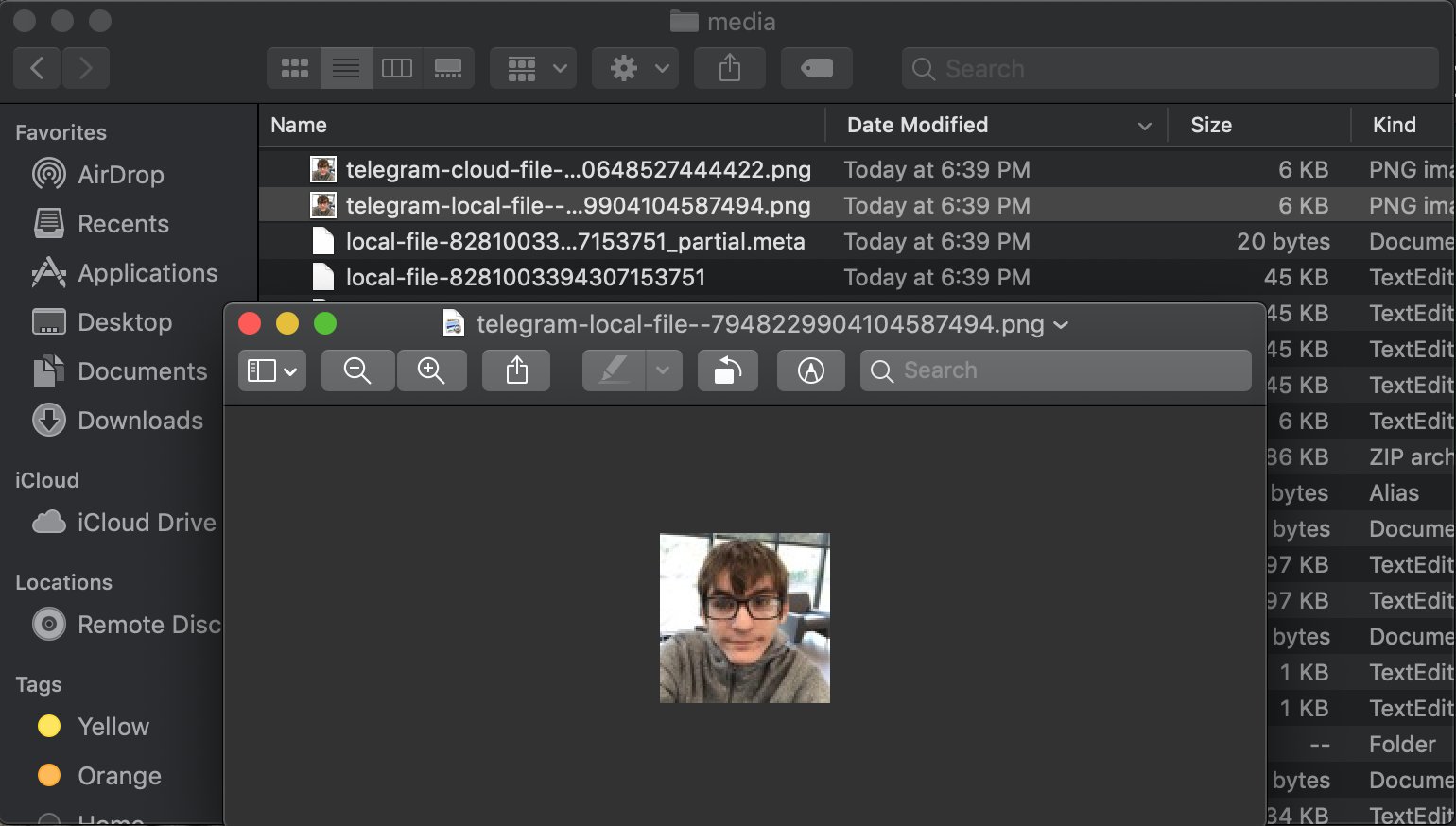

Отправленные медиафайлы в переписках также не особо скрываются, а только обфусцируются. Сачи понадобилось лишь поменять расширение файла, чтобы просмотреть фото из своего чата.

Напомню, несколько дней назад хакер Метью Сюиш выявил аналогичную проблему с отсутствием защиты локальной базы истории сообщений в приложении Signal.