Стилер из торрентов: как скачивание пиратской программы привело к заражению сотен тысяч пользователей

В конце лета 2023 года наш SOC с помощью системы мониторинга событий ИБ MaxPatrol SIEM зафиксировал аномальную сетевую активность. После этого привлекли нас, команду по расследованию инцидентов (PT CSIRT). Как выяснилось, пользователь одной из российских компаний, название которой мы не можем написать, был скомпрометирован достаточно простым, но неизвестным ранее вредоносным ПО. Мы не обнаружили ни следов фишинга, ни взлома внешнего контура, ни применение других техник — пострадавший всего лишь установил программу, скачанную через торрент.

Вредоносная программа собирала информацию о компьютере жертвы, устанавливала RMS (программу для удаленного управления) и майнер XMRig, архивировала содержимое пользовательской папки Телеграма (tdata) — и это лишь наиболее деструктивные действия. ВПО отправляло собранную информацию в телеграм-бот, который выступал в роли контрольного сервера.

Нашей команде удалось установить большое число жертв по всему миру и определить вероятного автора вредоноса, который мы назвали autoit stealer.

Кто пострадал

Всего мы зафиксировали более 250 000 зараженных устройств в 164 странах. Подавляющее их число (более 200 тысяч) находится в России, Украине, Белоруссии, Узбекистане. В топ-10 стран также вошли Индия, Филиппины, Бразилия, Польша, Германия.

Большинство жертв — некорпоративные (то есть обычные) пользователи, которые скачивают нелегальные программы с сайтов на свои домашние компьютеры. Однако среди жертв мы обнаружили государственные структуры, образовательные учреждения, нефтяные и газовые компании, медицинские учреждения, строительные, горнодобывающие компании, ритейл, IT и др. Все идентифицированные компании получили соответствующее уведомление.

Как происходит заражение

ВПО попадает на машину пользователя через торрент-клиент; торрент-файл скачивается с сайта topsoft[.]space.

Сайт topsoft[.]space был перерегистрирован в октябре 2022 года на украинском регистраторе.

После докачки торрента на компьютер жертвы попадает зараженный установщик программы, которую хотел получить пользователь. Помимо легитимного, установщик также содержит вредоносный компонент, который состоит из множества отдельных программ, представляющих собой по большей части скомпилированные AutoIt-скрипты, дополнительно накрытые пакером Themida. Реализация ВПО не выглядит сложной, оно сделано в некоторой степени «по методичке» и использует простые тактики проведения атаки. В цепочке заражения выполняются следующие действия.

При проверке окружения, пытаясь избежать попадания в песочницу, ВПО завершает выполнение, если имя пользователя Peter Wilson, Acme, BOBSPC, Johnson, John, John Doe, Rivest, mw, me, sys, Apiary, STRAZNJICA.GRUBUTT, Phil, Customer, shimamu, а имя компьютера RALPHS-PC, ABC-WIN7, man-PC, luser-PC, Klone-PC, tpt-PC, BOBSPC, WillCarter-PC, PETER-PC, David-PC, ART-PC или TOM-PC. Кроме того, вредонос не будет работать, если на рабочем столе текущего пользователя есть файлы с именем: secret.txt, report.odt, report.rtf, Incidents.pptx, а текущая операционная система — Windows XP.

Другие подробности развития атаки представлены в расширенной версии исследования, а далее расскажем о нашем поиске создателя зловреда.

Анализ бота и поиски автора ВПО

При анализе компонента вредоноса, который отвечает за передачу собранной информации с зараженной машины, мы получили token_id бота, в который отправлялась вся информация. Получив все сообщения из этого бота, обнаружили первого пользователя, который его запустил, — splokk.

Простым поиском нашли комментарии пользователя_X, который публиковал их под постами торрент-сайтов в ВК и предлагал связаться с ним через аккаунт @splokk.

В другой соцсети у этого же пользователя есть ник cdjsend. Поиск по нему позволил нам узнать, какого рода сообщения он оставлял на форумах. Никнейм является уникальным и используется преимущественно на русскоязычных форумах, посвященных тематикам, связанным с компонентами ПК, администрированием ПК и т. п.

Но есть и сообщения, которые относятся к разработке ВПО, в том числе и вышеописанного:

Одна из функций этого ВПО — установка программы для удаленного доступа с помощью RMS (Remote Manipulator System) на компьютер жертвы.

В 2017 году на форуме BHF, который позиционирует себя как форум о взломах, раздачах, продажах и разработке, появилось сообщение от пользователя Cdjsend по поводу RMS следующего содержания:

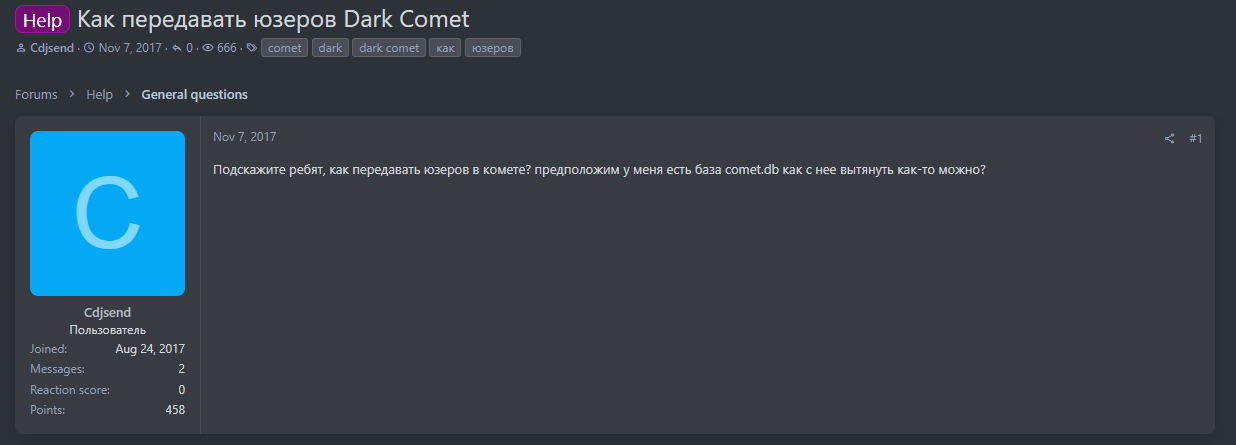

Также этот пользователь искал информацию про RAT (remote access trojan) — DarkComet.

На другом форуме cdjsend просил помощи со взломом новой версии RMS:

Мы обратили особое внимание на его активность на форуме autoit-script.ru, посвященном AutoIt, языку программирования для Windows, который предназначен для создания автоматических скриптов для Windows-программ. (Исходная вредоносная программа была написана на AutoIt.) На данный момент cdjsend оставил там 67 сообщений.

В день, когда был запущен исследуемый бот, 3 апреля 2023 года, на форуме AutoIt появилась следующая серия постов от cdjsend:

Как видно из переписки, у cdjsend возникает ошибка с пустым msgbox. Если посмотреть код из вредоносной программы, которую мы анализируем, и код в переписке, то они окажутся почти идентичными. В оригинальном коде $Query предается напрямую со ссылкой и токеном к телеграм-боту, а во вредоносном коде это происходит через функцию. Также в коде другим способом реализован возврат функции, как раз в том месте, где у cdjsend были проблемы, как видно из сообщений выше.

Если сравнить код с форума (слева) и код из программы (справа) — они практически совпадают.

Учитывая сам код вместе с исправлением, посты в соцсетях, сообщения на других форумах, мы можем сказать, что есть значительное пересечение между пользователем_X и пользователем splokk, который связан с вредоносной программой.

Заключение

Использование нелегального софта несет в себе риск заражения вредоносным ПО. Обычный антивирус может помочь защититься, однако это не панацея: необходимо более осознанно подходить к выбору источника софта. Идеальным вариантом, конечно же, будет приобретение лицензионных программ, но в современных реалиях это не всегда возможно.

Пойманный вредонос не был сложным для анализа, при этом, изучив всего лишь одну атаку с его использованием, мы получили информацию о более чем 250 тысячах жертв по всему миру. Мы уверены, что жертв значительно больше, и прогнозируем рост атак с применением скомпрометированного нелегального ПО.

С деталями развития атаки, индикаторами IoC, техниками и тактиками по MITRE ATT&CK можно ознакомиться в полном исследовании.

Больше отчетов PT Expert Security Center об актуальных киберугрозах, новых образцах ВПО, активности APT-групп, хакерских техниках и инструментах ищите в нашем блоге.