Специалисты Emsisoft обнаружили еще один вымогатель на JavaScript

В начале января мы писали про находку security-компании Emsisoft, которая обнаружила вымогатель (ransomware), целиком написанный на JavaScript. Вымогатель назывался Ransom32. В новом случае речь также идет о вымогателе на JavaScript, который получил название RAA. Вредоносная программа шифрует файлы пользователя с использованием симметричного алгоритма AES, а также устанавливает в систему пользователя другую известную вредоносную программу — похититель паролей Pony (Fareit). Антивирусные продукты ESET обнаруживают вымогатель как JS/TrojanDropper.Agent.

В отличие от Ransom32, RAA не использует для своей работы фреймворк NW.js. Этот фреймворк позволяет разрабатывать приложения на JavaScript для Windows, OS X и Linux. Для работы с функциями шифрования RAA использует криптографическую библиотеку CryptoJS. Она и используется для шифрования файлов пользователя. Устанавливаемый в систему пользователя похититель паролей Pony обнаруживается AV продуктами ESET как Win32/PSW.Fareit.A.

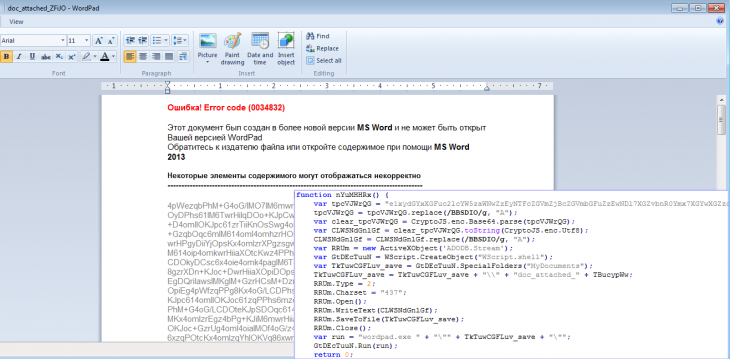

Вредоносная программа обычно распространяется с использованием вредоносного вложения в почтовом сообщении. Это вложение маскируется под документ Word (.doc). Для маскировки своих вредоносных функций, вредоносная программа сбрасывает в директорию %userprofile%\documents специальный файл и пытается его открыть с использованием WordPad.

Рис. Сбрасываемый на диск фальшивый поврежденный документ (данные Emsisoft).

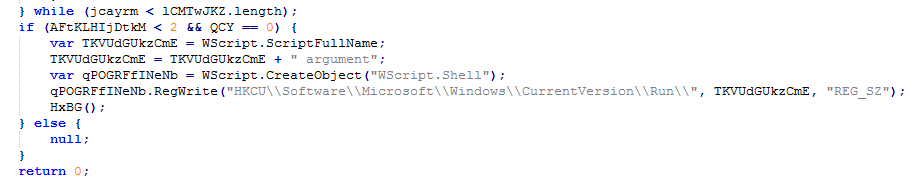

Для обеспечения своей выживаемости в системе после перезагрузки, вымогатель прописывается в известный раздел Run системного реестра. При этом значение параметра указывает на путь к оригинальному дропперу.

Рис. Вредоносная программа создает параметр для своей автозагрузки (данные Emsisoft).

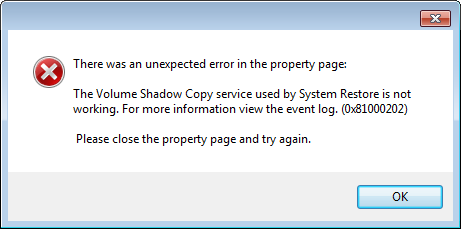

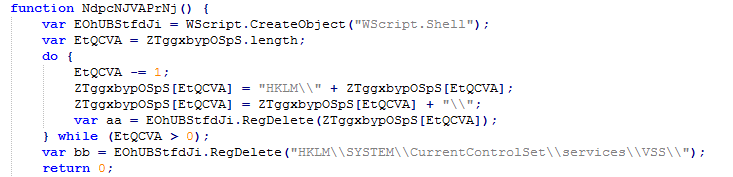

Вымогатель также удаляет сервис теневого копирования тома Volume Shadow Service (VSS). Такая операция выполняется для того, чтобы гарантировать невозможность восстановления оригинальных копий файлов пользователем после их шифрования (настройка File History). В результате этого, при попытке восстановить файл на его предыдущую версию, операция завершается с ошибкой, как и при попытке получить доступ к функции восстановления системы System Restore.

Рис. Сообщение об ошибке при попытке восстановить зашифрованный файл с использованием сервиса VSS (данные Emsisoft).

Рис. Функция удаления сервиса VSS (данные Emsisoft).

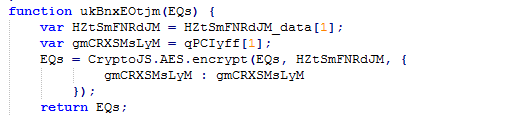

Следующим шагом является процесс шифрования файлов с использованием библиотеки CryptoJS. Зашифрованные файлы получают дополнительное расширение .locked.

Рис. Функция шифрования (данные Emsisoft).

Вымогатель шифрует файлы со следующими расширениями .doc, .xls, .rtf, .pdf, .dbf, .jpg, .dwg, .cdr, .psd, .cd, .mdb, .png, .lcd, .zip, .rar .csv. Файлы, которые содержат в названии символы ».locked»,»~» или »$» пропускаются.

Рис. Список расширений файлов для шифрования и исключаемые по присутствующим в именах строках (данные Emsisoft).

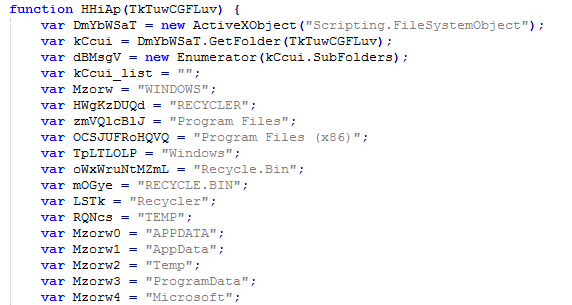

Файлы, которые содержатся в следующих директориях, исключаются из процесса шифрования Program Files, Program Files (x86), Windows, Recycle.Bin, Recycler, AppData, Temp, ProgramData и Microsoft.

Рис. Список директорий для исключения (данные Emsisoft).

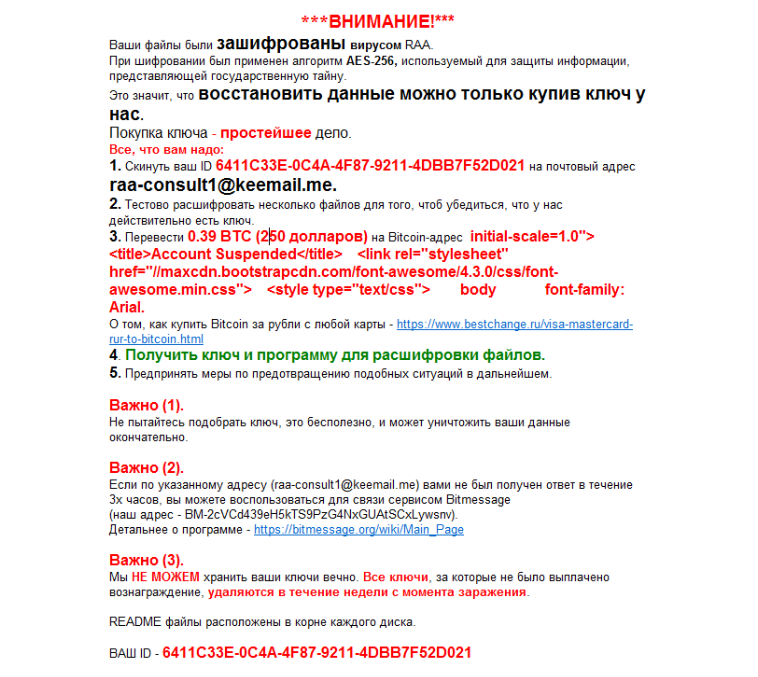

Сообщение о выкупе хранится в специальном файле!!! README!!![unique ID].rtf, который создается на рабочем столе. От пользователя требуют выкуп в размере 0,39 биткоинов или $250. Содержимое файла показано ниже.

Рис. Текст с инструкциями оплаты выкупа (данные Emsisoft).

В начале мы указали, что вымогатель исполняет в системе пользователя файл другой вредоносной программы — Pony, которая представляет из себя похититель паролей. Исполняемый файл Pony хранится по следующему расположению %userprofile%\documents\st.exe. Он включен в JS-дроппер вымогателя и закодирован с использованием base64. Вредоносная программа специализируется на краже конфиденциальных данных пользователя, таких как пароли от различных сервисов.

Образцы вредоносных программ имеют следующие идентификаторы SHA1:

RAA: 2c0b5637701c83b7b2aeabdf3120a89db1dbaad7

Pony: 822bf6d0eb04df65c072b51100c5c852761e7c9e

К сожалению, расшифровка файлов пользователя, которые были зашифрованы RAA в настоящее время не представляется возможным, что, в очередной раз, говорит о важности своевременного использования резервного копирования данных.