Sophos опубликовала подробности о глобальной атаке на межсетевые экраны компании

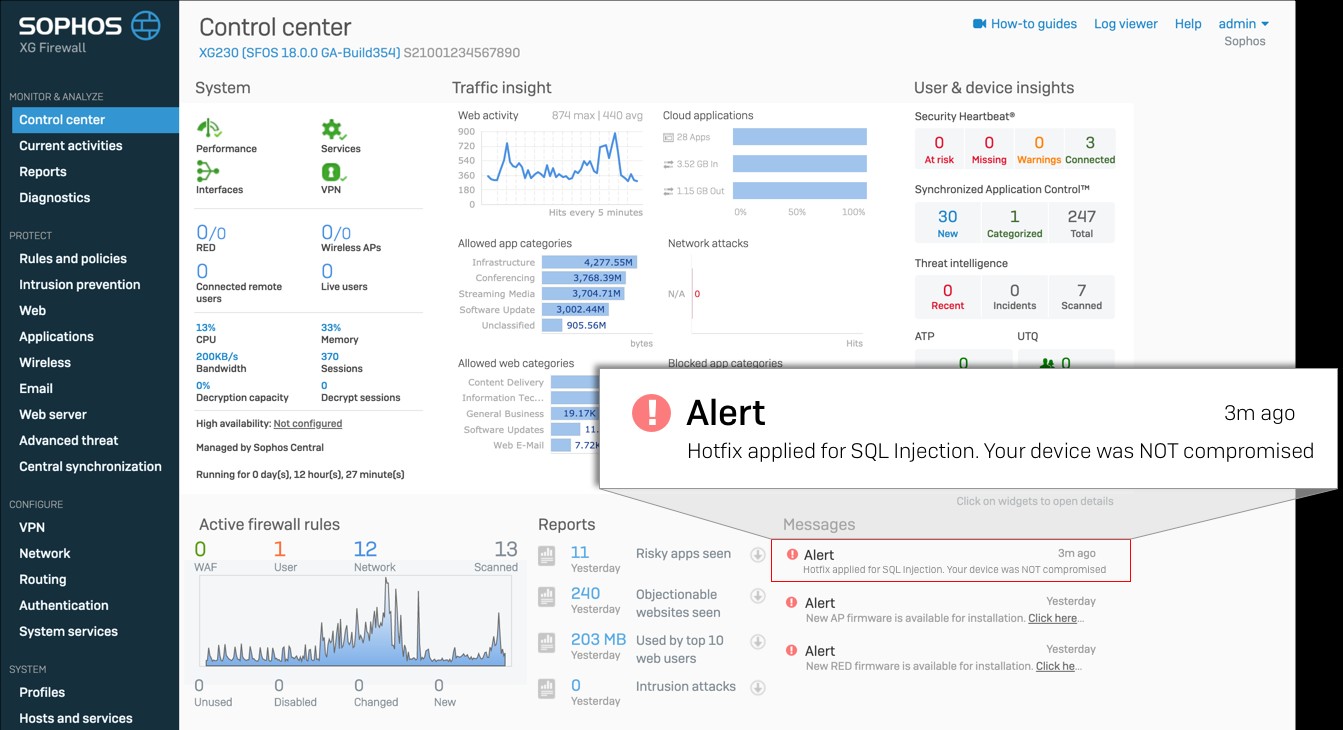

Скриншот системы управления Sophos XG Firewall, который не был скомпрометирован во время атаки, но заплатка все равно была установлена.

Скриншот системы управления Sophos XG Firewall, который не был скомпрометирован во время атаки, но заплатка все равно была установлена.

21 мая 2020 года специалисты компании Sophos, разработчика и производителя физических и виртуальных межсетевых экранов нового поколения, опубликовали в корпоративном блоге расширенных отчет о трехдневной атаке хакеров на устройства XG Firewall по всему миру. В ходе этой атаки злоумышленниками использовалась уязвимость нулевого дня, менялись векторы атаки, было произведено несколько волн атак.

В итоге Sophos смогла защитить своих клиентов и восстановить периметр их безопасности. Специалисты компании в оперативном режиме смогли понять принцип атаки и выпустить необходимый патч для устройств Sophos XG Firewall, пока хакеры пытались осуществить внедрение SQL-инъекции в системы безопасности этих устройств, используя уязвимость CVE-2020-12271.

Атаке были подвержены все межсетевые экраны Sophos, в которых администраторами был ранее сконфигурирован и открыт доступ в систему управления (по HTTPS) или на пользовательский портал из внешней сети (WAN).

На первом этапе осуществления своей атаки злоумышленники с помощью SQL-инъекции внедряли в устройства XG Firewall трояна, который в Sophos назвали Asnarök. С помощью этого вредоносного кода хакеры могли получить доступ к некоторым конфигурационным данным устройств, включая имена пользователей и хэшированные пароли для локальных администраторов устройств, учетные записи администраторов и пользователей, используемых для удаленного доступа.

Кроме того, злоумышленники дополнительно устанавливали на зараженные устройства XG Firewall два бэкдора, с помощью которых они могли контролировать определенным образом инфицированные трояном устройства.

Далее в Sophos была создана программная заплатка для закрытия этой уязвимости. Она сразу начала распространяться на все работающие XG Firewall с включенной опцией “Allow automatic installation of hotfixes”.

Однако, после начала развертывания патча Sophos и в ходе установки этой заплатки, хакеры изменили свою стратегию, так как поняли, что их обнаружили. Они попытались начать массированную установку эксплойтов на ПК в локальные сети за зараженными, но еще не пропатченными XG Firewall.

Злоумышленники пытались устанавливать эксплойты:

- EternalBlue — эксплойт Windows SMB, позволяющий злоумышленникам заражать компьютеры во внутренней сети за пределами брандмауэра;

- DoublePulsar — имплантат в ядро Windows, позволяющий злоумышленникам закрепиться на компьютерах во внутренней сети;

- Ragnarok — криптовымогатель (не путать с RagnarLocker Ransomware).

Этой волне атаки оказались в основном подвержены устройства XG Firewall с выключенной опцией “Allow automatic installation of hotfixes”. В Sophos не раскрыли общее количество зараженных сетей после этой атаки. В компании пояснили, что разослали всем своим клиентам информацию об этом инциденте и необходимости предпринять меры по установке в ручную нужного патча, который удаляет все следы вредоносного ПО, включая оба механизма бэкдора, и закрывает возможность устанавливать вредоносное ПО внутри защищенного периметра.

Специалисты Sophos пояснили, что ранее вымогатель Ragnarok использовался при атаках на системы с Citrix ADC. Эти атаки проходили по той же схеме, по которой хакеры пытались проникнуть за Sophos XG Firewall.

Ранее 26 апреля 2020 года стало известно, что хакеры три дня использовали уязвимость нулевого дня для кражи учетных записей Sophos XG Firewall. Специалисты Sophos настоятельно рекомендовали администраторам устройств XG Firewall, которые могли быть скомпрометированы в процессе атаки, сбросить и обновить все пароли и учетные записи администраторов и пользователей. Также они советовали отключить доступ в систему управления (по HTTPS) и на пользовательский портал из внешней сети.