Security Week 47: обход защиты компьютера в режиме сна

10 ноября компания Intel пропатчила уязвимость CVE-2020–8705 в механизме Intel Boot Guard, которая позволяет обходить ключевые методы защиты компьютера, если он находится в режиме сна. Уязвимость подробно описывает исследователь Трэммелл Хадсон (Trammell Hudson). Он приводит реалистичный сценарий атаки, требующий физического доступа к железу и включающий перепрошивку микросхемы BIOS.

Технология Intel Boot Guard предназначена как раз для исключения подобных атак: в теории она гарантирует загрузку только доверенного кода на начальной стадии включения компьютера. Как оказалось, при выходе компьютера из режима сна S3 не на всех устройствах проводится проверка подлинности содержимого флеш-памяти, что позволяет подменить код. Последствия у такой атаки могут быть серьезные. В частности, появляется возможность дешифровки данных на жестком диске, если удастся считать ключи, хранящиеся в оперативной памяти.

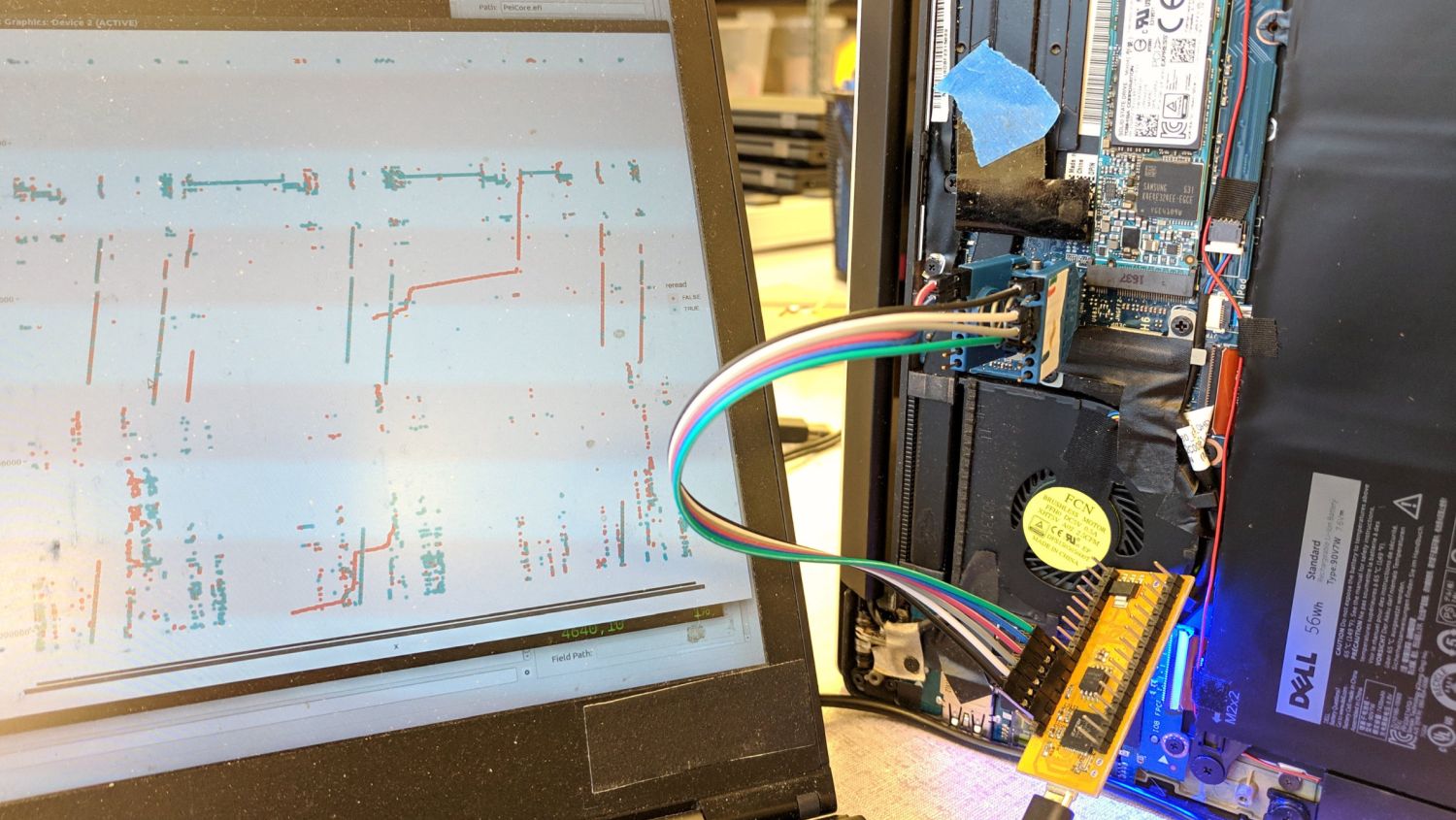

Для обнаружения атаки Трэммелл использовал собственную разработку — аппаратный эмулятор флеш-памяти spispy, позволяющий как отслеживать обращения к микросхеме BIOS, так и на лету подменять загрузочный код, частично или целиком. Уязвимость квалифицирована как ошибка Time-of-check/Time-of-Use (TOCTOU) — этим термином описывается ситуация, когда валидация кода проводится «в неподходящий момент», а после проверки сохраняется возможность подмены ПО.

В исследовании есть намек на то, что от дополнительной проверки валидности кода BIOS часто отказываются производители железа (Хадсон обнаружил проблему в устройствах пяти разных вендоров). Возможно, они делают это из-за требований компании Microsoft, устанавливающей серьезные ограничения по времени появления логотипа Windows после выхода из режима сна. Если это правда, безопасность принесли в жертву пользовательскому комфорту. Усугубляет проблему то, что подобные параметры задаются аппаратно и их нельзя изменить программным методом.

Хотя Хадсон точно не знает, как именно компания Intel решила проблему, скорее всего, настройки вендора теперь частично игнорируются, а новая прошивка модуля CSME принудительно проверяет валидность кода BIOS при выходе из сна.

Атаки наподобие той, которую описал Хадсон, по определению не могут быть массовыми, но и закрыть уязвимость будет непросто — нужно дождаться, когда патч дойдет до конкретных устройств через производителя ноутбука или системной платы. С другой стороны, защитить ценные данные от подобной атаки можно самостоятельно: достаточно выключать ноутбук в тех ситуациях, когда он остается без присмотра.

Что еще произошло

Эксперты «Лаборатории Касперского» в подробностях рассматрели работу двух троянов-шифровальщиков, Ragnar Locker и Egregor. В этих двух примерах показано, как киберпреступники не только вымогают деньги за расшифровку, но и крадут данные жертв и угрожают их публикацией.

Компания Nvidia закрыла еще один серьезный баг в своем софте, на этот раз в ПО GeForce Now. Уязвимость, приводящая к выполнению произвольного кода, связана с используемой в ПО открытой библиотекой OpenSSL.

Компания Avast нашла в Google Play пачку приложений, якобы расширяющих функциональность игры Minecraft, но на самом деле списывающих с жертв по 30 долларов в неделю.

Ежемесячный набор патчей Microsoft закрыл как минимум один зиро-дей (про эту уязвимость мы писали две недели назад), а также серьезную уязвимость в сервисе Network File System. Еще одна уязвимость (CVE-2020–1599) позволяет «прицеплять» вредоносный код к исполняемому файлу, сохраняя валидность цифровой подписи. Между тем еще два zero-day пропатчены в браузере Google Chrome.

Apple требует от поставщиков ПО предоставлять манифест с детальным описанием работы с пользовательскими данными. Саму компанию при этом критикуют (смотрите твит выше) за новую функциональность в macOS Big Sur: системные приложения теперь могут напрямую подключаться к серверам компании, игнорируя пользовательские брандмауэры и VPN-клиенты. Во-первых, такая практика может эксплуатироваться вредоносным ПО. Во-вторых, подобный подход раскрывает реальный IP пользователя, даже если тот хочет его скрыть.