Security Week 41: вредоносный код в UEFI

Эксперты «Лаборатории Касперского» опубликовали интересное исследование, посвященное вредоносному коду MosaicRegressor. Код использует предположительно киберкриминальная группа с китайскими корнями, он интересен тем, что содержит модули для заражения компьютера через UEFI. Подобные буткиты по-прежнему считаются одними из наиболее сложных видов вредоносного ПО. В случае успешного заражения они позволяют повторно заражать операционную систему даже после переустановки.

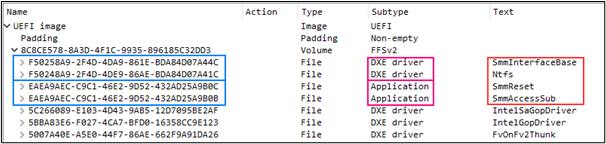

В данном случае было обнаружено несколько образов UEFI с уже встроенным вредоносным кодом. Этот код имеет единственную функцию — добавляет содержащийся внутри файл в папку автозагрузки ОС Windows. Дальнейшая атака развивается по типичному кибершпионскому сценарию, с кражей документов и отправкой иных данных на командные серверы. Еще один неожиданный нюанс данного исследования: вредоносный код в UEFI использует исходники, ранее попавшие в открытый доступ в результате взлома инфраструктуры компании Hacking Team.

[1/n] I’m happy to share a significant research done by @2igosha and myself. What we found was a UEFI rootkit in the wild, customized from Hacking Team’s leaked Vector-EDK code. That would be the second time we see something like this publiclyhttps://t.co/d4Sj29q3Yp

— Mark Lechtik (@_marklech_) October 5, 2020

В зараженных образах UEFI были обнаружены четыре модуля, как показано на скриншоте выше. Два выполняют сервисные функции, в том числе отвечают за запуск вредоносного кода в нужный момент (прямо перед загрузкой операционной системы). Еще один представляет собой драйвер для файловой системы NTFS. Основной вредоносный модуль содержит в себе файл IntelUpdate.exe, который прописывается на SSD или жесткий диск в директорию автозапуска Windows.

Два сервисных модуля и драйвер, судя по всему, позаимствованы из кода Vector-EDK. Это буткит, исходные коды которого попали в открытый доступ после масштабной утечки данных из компании Hacking Team. Эта организация, занимающаяся разработкой методов атаки на компьютерные системы по заказу государственных органов, сама подверглась взлому в 2015 году, в результате чего в открытый доступ попала как внутренняя переписка, так и обширная база знаний.

К сожалению, идентифицировать метод заражения UEFI исследователям не удалось. Среди нескольких десятков жертв MosaicRegressor всего два пострадавших компьютера имели видоизмененный базовый загрузчик. Если опираться на ту же утечку из Hacking Team, то там предлагается заражение вручную, путем подключения к компьютеру USB-флешки, с которой загружается UEFI «с довеском». Удаленный патч UEFI исключать нельзя, но для этого понадобилось бы взломать процесс загрузки и инсталляции обновлений.

Устанавливаемый на атакованные компьютеры шпионский модуль подключается к командному центру и скачивает необходимые для дальнейшей работы модули. Например, один из механизмов забирает недавно открытые документы, пакует их в архив с паролем и отправляет организаторам. Еще один интересный момент: для связи используются как традиционные методы коммуникации с управляющими серверами, так и работа через публичный почтовый сервис по протоколу POP3S/SMTP/IMAPS. Через почту происходит как загрузка модулей, так и отправка данных организаторам атаки.

Что еще произошло:

The Register напоминает об окончании поддержки производителем почтового сервера Microsoft Exchange 2010. Авторы статьи отмечают, что из сети на данный момент доступны 139 тысяч серверов, обновления безопасности для которых скоро прекратятся. А Threatpost пишет о том, что обнаруженная в январе уязвимость в панели управления Microsoft Exchange (версий 2013–2019) до сих пор не закрыта на 61% серверов.

В ПО HP Device Manager для управления тонкими клиентами этой компании обнаружен бэкдор, а точнее, сервисный аккаунт, забытый разработчиком.

Несмотря на усилия Google, варианты вредоносного ПО Joker продолжают время от времени проходить верификацию магазина приложений Google Play. Зловред, как правило, подписывает жертв на платные услуги без их ведома.