Security Week 29. Взлом Reddit, кошелька для криптовалюты и роутеров MikroTik

Не было на прошлой неделе новостей о инфобезопасности, достойных детального описания в дайджесте. Это не значит, что ничего не происходило — такая ситуация, кажется, и вовсе невозможна. Кого только не взломали. Что же, в качестве компенсации за предыдущий опус про теоретическую сетевую Spectre-подобную атаку сегодня речь пойдет о двух реальных атаках и одном цирке с конями при участии Джона Макафи.

Не было на прошлой неделе новостей о инфобезопасности, достойных детального описания в дайджесте. Это не значит, что ничего не происходило — такая ситуация, кажется, и вовсе невозможна. Кого только не взломали. Что же, в качестве компенсации за предыдущий опус про теоретическую сетевую Spectre-подобную атаку сегодня речь пойдет о двух реальных атаках и одном цирке с конями при участии Джона Макафи.

Reddit взломали просто. То есть нет, не так. Reddit как довольно специфическое сообщество, и притом весьма популярное, наверняка подвергается абсолютно всем возможным типам кибератак и на самом деле довольно неплохо защищен. Этот вывод можно сделать как из абсолютно честного рассказа о недавней успешной атаке, так и из того факта, что в прошлом таких рассказов, кажется, не было. Атака была сложной, но описать причину успешного взлома легко: обошли двухфакторную аутентификацию.

Reddit выложил подробное описание инцидента (капитан!) на Реддите. Здесь можно почитать пересказ на русском. Сотрудникам компании стало известно об атаке 19 июня. С 14 по 18 июня атакующие имели частичный доступ ко внутренней инфраструктуре организации, взломав несколько аккаунтов сотрудников. Все аккаунты, имеющие доступ к важной информации, были защищены системой 2FA, но ее удалось обойти при помощи «перехвата SMS».

Детали этого перехвата не раскрываются, хотя в заметке на сайте Wired предположили, что имела место выдача дубликата сим-карты. Такую атаку можно было бы обнаружить и побыстрее, тем более, если угнали несколько учетных записей. Так или иначе, взломщики получили частичный доступ к облачным хранилищам. Там они обращались к базе данных с логинами, адресами и хешированными с солью паролями пользователей Reddit до 2007 года (Reddit был запущен в 2005-м). Там же хранились все сообщения пользователей, включая и приватные сообщения, но только за первые два года существования сайта.

Таким образом, больше всего пострадали ранние пользователи Reddit. Помимо этого, был получен доступ к логам почтового сервера. Из них можно узнать, кто получал почтовую рассылку сайта с 3 по 17 июня 2018 года. Проблема в том, что по этим логам можно ассоциировать имя пользователя на Reddit с почтовым адресом: такая информация может быть использована впоследствии — например, для фишинговых атак. Что было сделано? Предприняты меры по недопущению повторной атаки, включая переход на двухфакторную аутентификацию с использованием физических токенов. Именно благодаря авторизации с использованием токенов с начала 2017 года в Google не было зафиксировано ни одной успешной фишинговой атаки.

200 тысяч роутеров MikroTik заражены майнером

→ Новость

В апреле этого года в роутерах MikroTik была обнаружена и закрыта уязвимость нулевого дня. Ошибка в реализации системы удаленного управления Winbox позволяла извлечь базу данных пользователей, в которой было достаточно информации для получения полного контроля над роутером. Уязвимость на тот момент уже эксплуатировалась злоумышленниками, но масштаб атаки был небольшой. Патч, закрывающий проблему, был выпущен в течение суток, но всем известно, как оперативно владельцы роутеров, даже профессиональных, обновляют ПО.

На прошлой неделе сайт BleepingComputer собрал информацию из трех разных источников и насчитал до двухсот тысяч роутеров Mikrotik, взломанных с помощью апрельской уязвимости и встраивающих код майнера криптовалют Coinhive в веб-страницы. То есть все пользователи, подключенные к взломанному роутеру, начинают сдавать свои вычислительные мощности в аренду для майнинга. Атака работает в обе стороны: если «за роутером» хостится веб-сайт, его посетители тоже получают в коде сайта вредную нагрузку. В ряде случаев код майнера вставлялся не во все веб-страницы, а только в те, что генерируются самим роутером, например сообщения об ошибке доступа к сайту. IoT-поисковик Shodan индексирует 1,7 миллиона роутеров Mikrotik, видимых из сети. Опираясь на эту цифру, можно отметить как достаточно серьезную долю уже зараженных устройств, так и возможности для расширения криптовалютного ботнета.

Сага о невзламываемом кошельке для криптовалют

Окей, это не сага, скорее анекдот. Любая сфера народного хозяйства становится веселее, если в ней участвует Джон Макафи. 27 июля основатель компании McAfee Security, в последнее время все свое внимание переключивший с инфобезопасности на криптовалюты, объявил о награде в 100 тысяч долларов за взлом криптовалютного кошелька Bitfi.

For all you naysayers who claim that «nothing is unhackable» & who don«t believe that my Bitfi wallet is truly the world«s first unhackable device, a $100,000 bounty goes to anyone who can hack it. Money talks, bullshit walks. Details on https://t.co/ATFaxwUzQC

— John McAfee (@officialmcafee) July 24, 2018

Кошелек Bitfi рекламируется как абсолютно безопасное, но при этом еще и удобное устройство для хранения и работы с ключами доступа к криптовалюте. А сам Джон Макафи активно продвигает Bitfi как абсолютно невзламываемый девайс, отсюда и награда. Заявление Макафи вызвало, скажем так, повышенную фрустрацию у сообщества экспертов по безопасности — по двум причинам. Во-первых, говорить, что что-то невозможно взломать — моветон. Во-вторых, предложенные производителем кошельков Bitfi условия далеки от стандартной программы Bug Bounty. Участникам предлагается купить Bitfi с «залитым» на него ключом, дающим доступ к деньгам. Если этот ключ удастся похитить, в качестве награды полагается и «украденная» криптовалюта, и сто тысяч долларов сверху.

Но реальная безопасность тут не при чем! Можно зашифровать данные, положить их на флешку, и без ключа их никто не расшифрует. Суть в том, насколько надежно устройство работает на практике, когда происходит обращение к секретным данным. Можно ли перехватить секрет во время передачи? Можно ли украсть пин-код для доступа к кошельку? По идее, надо отвечать на вопрос, как устройство будет работать в реальных условиях, а не как хорошо на нем будут лежать зашифрованные криптоденьги.

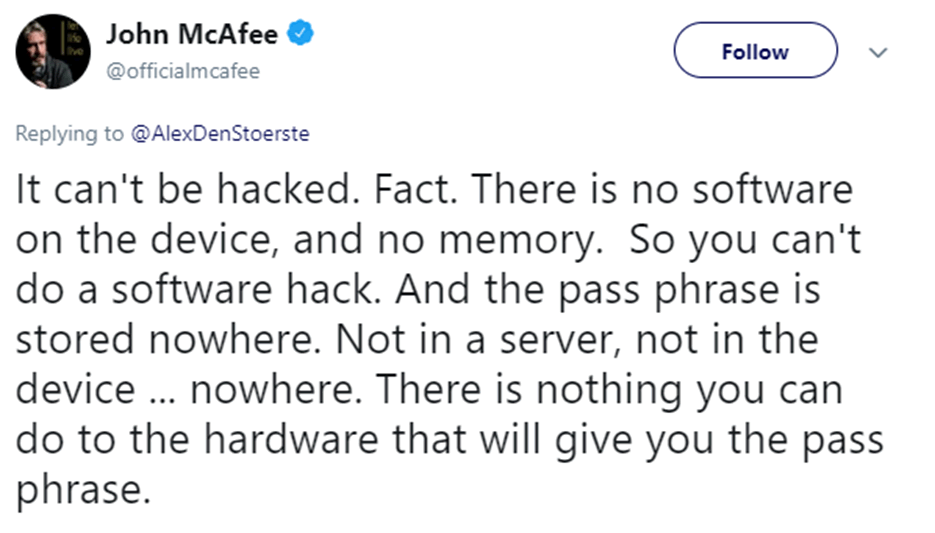

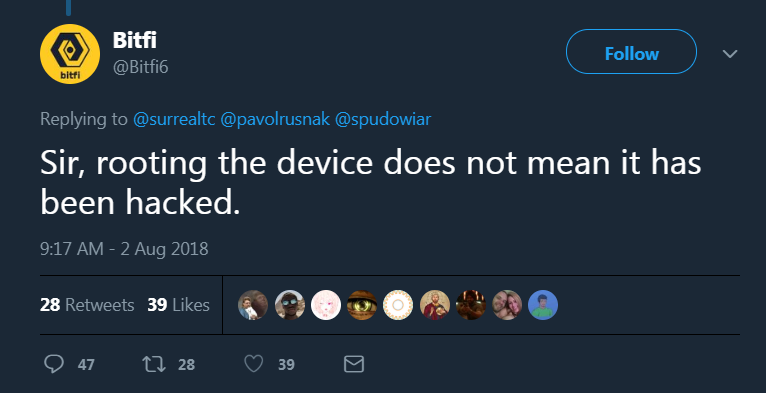

Не то чтобы Джона Макафи и компанию Bitfi в целом это остановило. Через пару дней после анонса награда за взлом кошелька была повышена до 250 тысяч долларов при сохранении условий. На претензии исследователей из компании PenTestPartners твиттер Bitfi обвинил их в работе на конкурентов. В ответ на это PenTestPartners купили устройство и разобрали. Внутри была обнаружена слегка урезанная смартфонная платформа MediaTek с модифицированным Android, со всеми типичными для дешевого китайского смартфона встроенными «почти» бэкдорами. Когда независимый голландский исследователь нашел довольно простой способ получить на устройстве права суперпользователя, вопрос о безопасности кошелька можно было бы считать закрытым. Но Bitfi не сдавался:

То у нас устройство, на котором нет софта и памяти. То права рута не позволяют взломать кошелек. Надо отдать должное: в определенный момент твиттер Bitfi извинился за поведение некоего своего сотрудника, ответственного за твиты, перестал отвечать всем по шаблону «сам дурак», но лучше от этого не стало. На момент публикации история продолжает развиваться: исследователи разбирают криптокошелек и находят новые проблемы, Bitfi и McAfee катаются на вагонетке хайпа по кругу.

Все это, конечно, невероятно смешно, если бы не было немного грустно от понижения качества дискуссии о безопасности до уровня сельской дискотеки. Нормы защищенности устройств, от криптокошельков до умных замков и автомобилей, никем особо не определены. Хотя большинство имеющих отношение к инфобезопасности соблюдают нормы приличия, иногда появляются такие вот «невзламываемые» кошельки, «сверхнадежные» замки и прочие плоды маркетинговых фантазий. Впрочем, реальность обычно расставляет все по своим местам.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.