Security Week 2241: браузер Tor с бэкдором

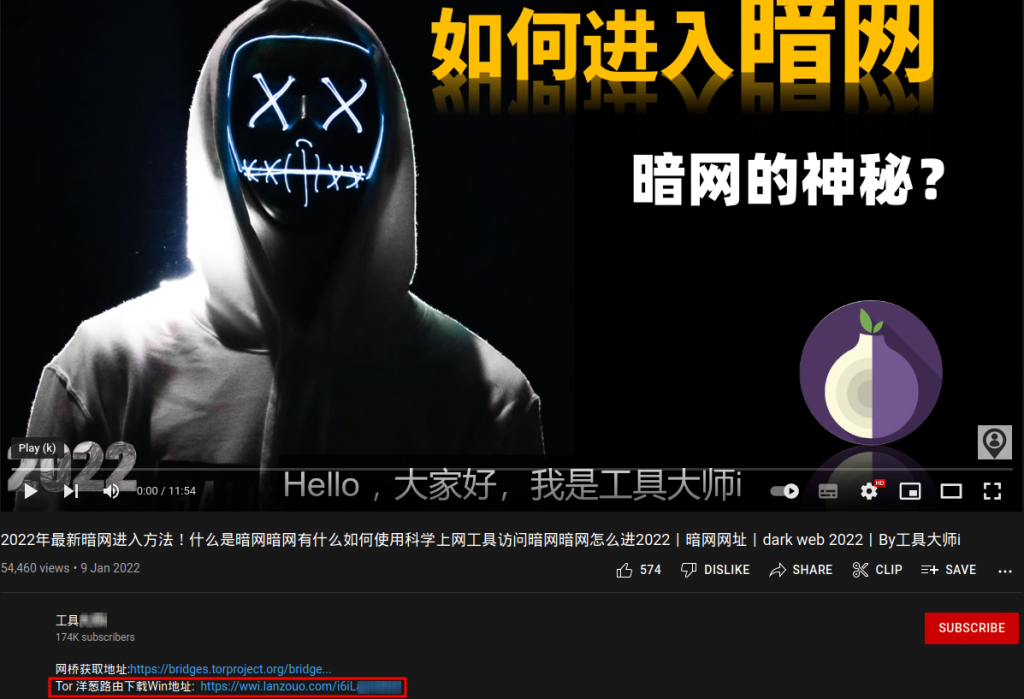

На прошлой неделе исследователи «Лаборатории Касперского» опубликовали разбор кампании OnionPoison. На видеохостинге YouTube обнаружили видеоролик, ориентированный на пользователей из Китая и рассказывающий, как пользоваться браузером Tor. В описании ролика была ссылка на китайский файловый хостинг, откуда предлагалось скачать дистрибутив Tor Browser.

Естественно, браузер был модифицирован сразу в нескольких местах, что полностью поменяло назначение этого ПО. Вместо обеспечения приватности при просмотре веб-сайтов зараженный Tor полностью раскрывал всю активность пользователя. Сделано это было при помощи изменения ключевых настроек встроенного браузера Firefox: поддельный Tor, в отличие от оригинала, запоминал историю посещений веб-страниц, кэшировал данные, автоматически сохранял информацию из форм и так далее. Но главный элемент OnionPoison — это, конечно же, встроенный бэкдор.

Бэкдор был реализован путем подмены стандартной библиотеки браузера Tor под названием freebl3.dll — вместо нее в браузер имплантировали вредоносный код. Однако оригинальная библиотека freebl.dll, необходимая для работы, все же присутствовала, и при необходимости бэкдор проксировал запросы к ней. В коде браузера Firefox, в URL для установки обновлений, намеренно сделали ошибку (дефис заменили на нижнее подчеркивание), чтобы заменить вредоносные элементы легитимными было невозможно.

При запуске бэкдор отправляет запрос на командный сервер с базовой информацией о зараженном клиенте. Таким образом раскрывается реальный IP-адрес пользователя Tor Browser, чего в нормальной ситуации происходить не должно. Если IP-адрес указывает на то, что жертва находится в Китае, загружается второй вредоносный модуль. И вот он уже крадет всю информацию о пользователе: MAC-адреса сетевых устройств, идентификаторы беспроводных сетей, историю браузера Tor, а также историю посещения сайтов через обычные браузеры — Chrome и Microsoft Edge. Организаторы атаки получают список установленных программ и запущенных процессов, а также идентификаторы учетных записей в мессенджерах QQ и WeChat.

Как и любой другой бэкдор, OnionPoison поддерживает запуск произвольных команд на компьютере жертвы. Но в автоматическом режиме никакие программы для кражи паролей, сессий или шифрования данных не устанавливаются. Цель OnionPoision — исключительно шпионаж за пользователями, которые, судя по всему, пытаются использовать сеть The Onion Router для обхода блокировок. Здесь было бы уместно сказать, что загружать программы по сомнительным ссылкам на YouTube крайне нежелательно, но конкретно у этого случая есть одна особенность.

Сайт проекта Tor в Китае заблокирован, так что тем, кто желает скачать дистрибутив этой программы, приходится пользоваться неофициальными источниками. Стоит отметить, что YouTube в Китае также не работает, но легко предположить, что зараженный Tor Browser распространяется и по иным каналам. В таком сложном случае желательно проверять MD5-хеш загружаемого дистрибутива на соответствие оригинальному. Кстати, это далеко не единственный пример свежей атаки с использованием YouTube. Совсем недавно мы писали о том, как при помощи видеороликов вредоносный код распространяется под видом читов для игр.

Что еще произошло:

OnionPoison также упоминается в другом обзорном материале «Лаборатории Касперского» — о необычных способах доставки вредоносных программ. Кроме упомянутого видеохостинга, описаны методы распространения через торренты, доставку на компьютеры в корпоративной сети при помощи инструментов ActiveDirectory, а также использование краденой цифровой подписи. Еще одна публикация «Лаборатории Касперского» предлагает список из 10 таргетированных кампаний, пока не имеющих надежной атрибуции.

Компания Intel подтвердила утечку исходных кодов BIOS и документации к процессорам поколения Alder Lake.

Компания Sophos исследует шифровальщик BlackByte. Примечательно, что зловред использует легитимный, но уязвимый драйвер от популярного ПО, в этом случае — от программы MSI AfterBurner. Недавно мы писали о похожей атаке, в которой использовался драйвер античит-системы от игры Genshin Impact.

Необычный пример угрозы физической безопасности компьютеров из-за ошибок в софте: в стабильном релизе ядра Linux версии 5.9.12 обнаружилась проблема, приводящая к мерцанию подсветки экрана с высокой частотой. Проблема актуальна только для ноутбуков с графикой Intel, но на них она теоретически может привести к выходу ЖК-панелей из строя.