Security Week 17: DoublePulsar вырвался на волю, в сотне тысяч Linksys нашли дыры, SMSVova изгнан из Google Play

Пока безопасники охали и ахали над архивом хакерских инструментов АНБ, который слили в Сеть ShadowBrokers, серьезные дяди с темной стороны запустили новые госэксплойты в дело. И, как выяснилось, не только эксплойты — поверхностное сканирование Интернета выявило большое число машин, зараженных свежеслитым бэкдором DoublePulsar.

Пока безопасники охали и ахали над архивом хакерских инструментов АНБ, который слили в Сеть ShadowBrokers, серьезные дяди с темной стороны запустили новые госэксплойты в дело. И, как выяснилось, не только эксплойты — поверхностное сканирование Интернета выявило большое число машин, зараженных свежеслитым бэкдором DoublePulsar. Положение серьезнее некуда. DoublePulsar представляет собой хитрый бесфайловый бэкдор и позволяет удаленно запускать код, который сделает с системой все, что изволит пожелать господин хакер. Вот тут можно посмотреть подробный анализ работы DoublePulsar, мы же поговорим немного не об этом.

Для заражения используются эксплойты для уязвимостей в Windows SMB Server. Microsoft еще в марте запатчила эти дыры в обновлении MS17–010. Но давайте-ка вспомним похожую историю девятилетней давности, когда обновление MS08–067 прикрыло дыру, через которую шастал червь Conflicker. И знаете что? Прошло почти десять лет, а до сих пор можно найти уязвимые для него Windows-серверы. Потому, что «работает — не трогай». Вот и не трогают, и трогать не будут.

Дэн Тентлер, основатель Phobos Group, решил просканировать Интернет на предмет уязвимостей из утечки. Конечно, он нашел миллионы дырявых серверов — патч всего-то полтора месяца назад вышел, админы суетиться не любят. А потом «опросил» найденные системы, стукнувшись в порт 445. Изнутри 65 тысяч машин (около 3,1% из уязвимых) откликнулся живой DoublePulsar. ¯\_(ツ)_/¯

Вряд ли АНБ так широко раскинуло свои щупальца. Скорее, это результат бенефиса ShadowBrokers. Они выложили готовый киберарсенал, простой для использования и очень опасный, и результат не заставил себя долго ждать. И даже то, что на новых версиях Windows DoublePulsar не работает, не особо вдохновляет. Ящик Пандоры открыт, число скомпрометированных серверов в Интернете будет множиться. Накатывайте патчи, господа админы!

20 моделей роутеров Linksys содержат уязвимости

Помните Linksys? В стародавние времена так звались сетевые устройства, которые Cisco делала для простых SOHO-пользователей. Четыре года назад их купили Belkin, известные своими USB-кабелями и сетевыми фильтрами. Впрочем, это ничего особо не изменило, под маркой Linksys продолжают выходить вполне приличные домашние свитчи и роутеры. К чему это я? А, IOActive нашли в них кучу дыр.

Новость. Исследование. Уязвимости в сетевых устройствах этого класса находят часто. В этот раз IOActive прошлась по свежим моделям Linksys, в которых обнаружила десяток уязвимостей. Дыры позволяют удаленно «вешать» и перезагружать устройство, сливать с него прошивку (да кому она нужна?), и красть WPS PIN-код, что уже более интересно. И еще более интересна возможность организовать бэкдор в роутере, чтобы выполнять любые команды с root-правами. Правда, для этого надо сначала аутентифицироваться на устройстве.

IOActive назвала уязвимые модели — это новые девайсы серий EA и WRT, общим числом 20 штук. Просканировав Интернет с помощью любимого безопасниками Shodun, они нашли 7000 уязвимых роутеров. Столь скромная цифра их не устроила, поэтому аналитики IOActive умозрительно посчитали количество устройств, спрятанных за файрволами — и насчитали СТО ТЫЩ! 70% из них работают в США, 10% в Канаде, а вот у нас их почти нет — меньше 1%. Даже Чили обогнала нас по использованию уязвимых Linksys, как теперь жить?

IOActive назвала уязвимые модели — это новые девайсы серий EA и WRT, общим числом 20 штук. Просканировав Интернет с помощью любимого безопасниками Shodun, они нашли 7000 уязвимых роутеров. Столь скромная цифра их не устроила, поэтому аналитики IOActive умозрительно посчитали количество устройств, спрятанных за файрволами — и насчитали СТО ТЫЩ! 70% из них работают в США, 10% в Канаде, а вот у нас их почти нет — меньше 1%. Даже Чили обогнала нас по использованию уязвимых Linksys, как теперь жить?

Как водится, вендору об уязвимостях рассказали давно — еще в январе, –, но он все еще работает над подготовкой обновления. Пока же рекомендации стандартные: отключить гостевую WiFi-сеть, включить автоматическую установку обновления, сменить пароль админа.

Троянец-шпион SMSVova удален из Google Play

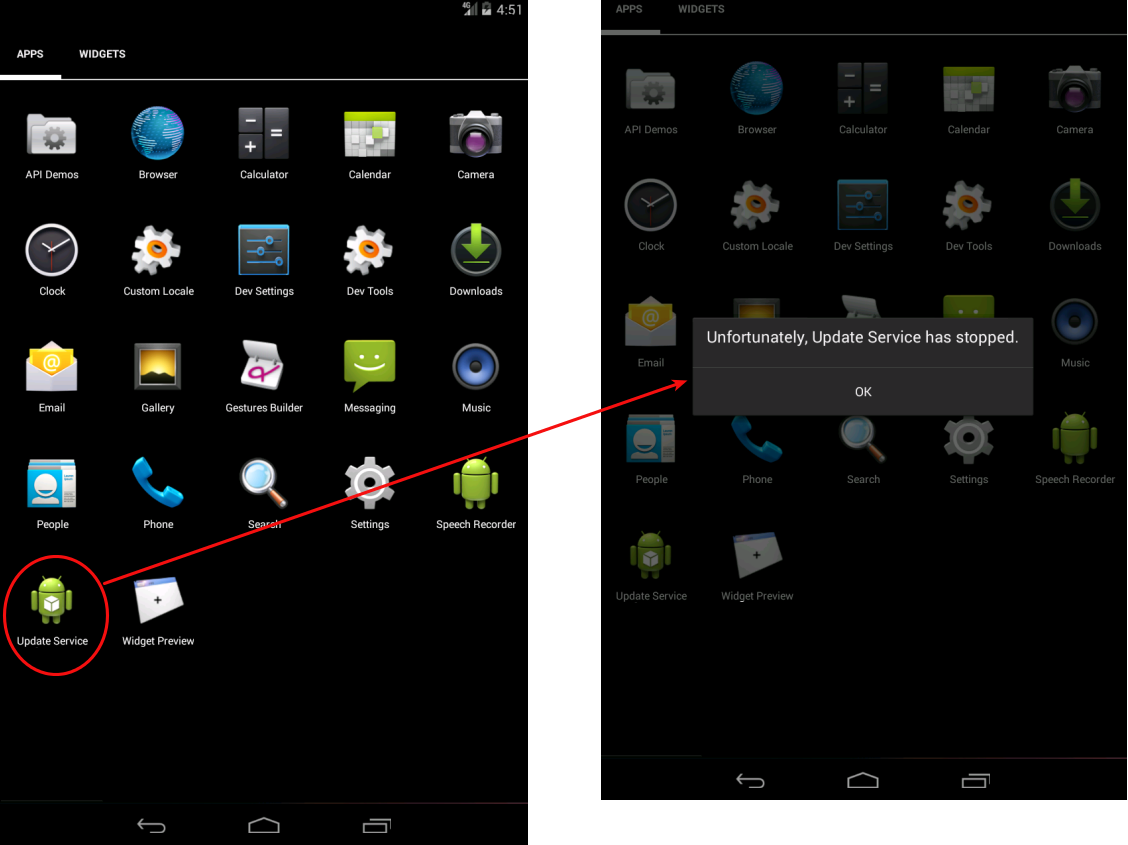

Новость. В Google Play еще недавно было отличное приложение System Update для поддержания операционки в обновленном состоянии. Вроде как бы ставишь, и оно твой Android патчит, патчит, патчит без устали. Это же решение всех проблем с мобильными уязвимостями. Не будем ждать милостей от вендора, возьмем их сами из Google Play! И таки вы будете смеяться, но несколько миллионов пользователей на это купились.

При запуске System Update показывало грустное сообщение, что сервис остановлен, и якобы закрывалось. На самом деле спрятанный в его недрах троянец-шпион SMSVova (снова эти русские!) продолжал работать и слал куда-то SMS-ками все данные о местоположении пользователя. Кроме того, SMSVova умеет получать команды извне, тоже по SMS.

Полезная утилитка гужевалась в Google Play с 2014 года, VirusTotal не детектилась, а все усиливающиеся проверки со стороны Google обходила просто — ее не обновляли, и повода проверять не было. Теперь-то, конечно, из магазина System Update убран. Хватит ему за нами следить!

Древности

«GoodBye-839»

Резидентный неопасный вирус, стандартно поражает загружаемые в память COM-, EXE- и OVL-файлы. В воскресенье исполняет мелодию «Goodbye America» рок-группы «Наутилус Помпилиус». Перехватывает int 1Ch, 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 68.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.