Пример интеграции корпоративного антивируса с SIEM-платформой

Из-за огромного объема обрабатываемых данных IT-отделу зачастую сложно адекватно сфокусироваться на важных аспектах информационной безопасности предприятия. Интеграция корпоративного антивируса в SIEM-систему позволяет перейти от простого получения оперативных данных к полному пониманию ситуации.

Кратко о SIEM

Что такое SIEM-система

SIEM (Security information and event management), как следует из названия, — это управление информационной безопасностью и событиями безопасности. SIEM-системы обеспечивают в реальном времени анализ событий (тревог) безопасности, исходящих от сетевых устройств и приложений. Другими словами, SIEM-система позволяет собирать огромный объем первичной информации от других приложений и систем безопасности (например, файервол, антивирус, IDS/IPS и пр.), систем идентификации и управления доступом, операционной системы, баз данных и пр., чтобы обрабатывать эти данные на предмет взаимосвязи между собой (корреляция) и предоставлять их в удобном для просмотра и анализа виде.

Таким образом, возможности SIEM-систем собирать и учитывать статус ИТ-систем позволяют предприятиям превратить огромные объемы первичных данных в полезную и важную экспертную информацию для последующего принятия соответствующих решений. Например, она может использоваться для обнаружения проблем и дыр безопасности, вызванных внешними факторами и/или инсайдерами внутри компании, несанкционированному доступу к конфиденциальной корпоративной информации и т.д.

К сожалению, на многих средних и крупных предприятиях ИТ-отделы и службы информационной безопасности не всегда справляются с лавиной данных: большие объемы обрабатываемой информации и появление вредоносных программ нового поколения приводит к тому, что многие важные аспекты безопасности упускаются из виду или вообще не фиксируются, а это снижает общий уровень безопасности предприятия.

Поэтому неудивительно, что SIEM-системы стали активнее использоваться при управлении ИТ-инфраструктурами на средних и крупных предприятиях.

Новые возможности контроля статуса безопасности

В современных условиях ИТ-отделы требуют высокого уровня видимости и контроля, чтобы иметь возможность предвидеть проблемы безопасности со стороны вредоносных программ нового поколения.

В целом, SIEM-системы могут помочь ИТ-отделу сфокусировать свое внимание на том, что реально беспокоит:

• Какие новые программы запущены и еще не классифицированы как вредоносные или невредоносные?

• Как эти программы попали в корпоративную сеть?

• Какие подозрительные действия они выполнили на устройствах пользователя (редактирование реестра, установка драйверов и т.д.)?

• Какое установленное на предприятии ПО имеет уязвимости и как они используются?

• Какие процессы обращаются к документам пользователей и отправляют информацию во вне?

• Как используется корпоративная сеть каждым запущенным в ней процессом?

Кроме того, возможности SIEM-систем по регистрации и хранению данных позволяют осуществить ретроспективный анализ и при расследовании произошедшего в прошлом инцидента попытаться найти требуемые ответы (когда, как и где произошел инцидент, какие последствия и кто виноват).

Практический эффект от использования SIEM-системы

Экспертные данные, получаемые от SIEM-системы, могут и должны использоваться для оптимизации работы систем безопасности с целью повышения уровня информационной безопасности корпоративной сети и всего предприятия в целом. Вот лишь некоторые вопросы, которые можно более эффективно решать с помощью SIEM:

• Обнаружение источников угроз безопасности и применение соответствующих мер для предотвращения будущих атак

• Внедрение и модификация соответствующих политик доступа к конфиденциальной корпоративной информации

• Мониторинг и контроль злоупотреблений корпоративными ресурсами, которые могут негативно сказаться на работе предприятия и производительности сотрудников

• Корректировка моделей поведения сотрудников предприятия, которые не соблюдают установленные политики безопасности

Чем больше источников первичной информации интегрировано с SIEM-системой, тем более полные и качественные экспертные данные можно получить от нее. Сегодня мы рассмотрим пример интеграции системы информационной безопасности конечных точек с SIEM-системой.

Мощная парочка: антивирус и SIEM

Интеграцию системы безопасности конечных точек с SIEM-системой рассмотрим на примере следующих решений:

• Защита конечных точек: Panda Adaptive Defense 360

• SIEM-система: Advanced Reporting Tool

Panda Adaptive Defense 360 предоставляет собой полноценную централизованную защиту конечных точек (антивирус, файервол, контроль устройств, защита Exchange, URL-фильтрация, функции антивора и пр.) под управлением Windows, Linux, Android и Mac через единую облачную консоль управления. Кроме этого, решение предоставляет расширенную защиту машин с Windows от неизвестных угроз, направленных атак, шифровальщиков и других вредоносных программ нового поколения в рамках модуля Adaptive Defense (он доступен в виде отдельного продукта, если на предприятии уже имеется корпоративный антивирус другого производителя). Продукт представляет собой SaaS-решение, у которого вся инфраструктура находится в облаке, а потому не требует локальной инфраструктуры. В дополнение к этому, решение имеет некоторые встроенные функции SIEM-системы, которые позволяют анализировать контекстный характер каждого процесса и весь его жизненный цикл. Локальные агенты осуществляют тщательный мониторинг каждого процесса и передают в облако порядка 2000 различных параметров (исключая персональные данные) в зашифрованном и обезличенном виде.

Далее вся первичная информация может автоматически передаваться в SIEM-систему для расширенного и экспертного анализа. И тут есть два варианта:

• Если на предприятии уже есть SIEM-система, то первичные данные автоматически и безопасно могут быть отправлены с использованием форматов LEEF/CEF, совместимых с большинством представленных на рынке SIEM-систем (непосредственно или через плагин), например, Alien Vault, ArcSight, QRadar, Bitacora, Lookwise и другие.

• Если на предприятии еще не используется SIEM-система, то Panda Adaptive Defense 360 по умолчанию интегрирован с SIEM-системой Advanced Reporting Tool и в этом случае Вам вообще ничего не потребуется делать для их интеграции (достаточно только иметь соответствующую лицензию).

Возможности Advanced Reporting Tool (ART)

Кратко про ART

Advanced Reporting Tool — это облачный сервис, работающий в реальном времени. Вся его инфраструктура расположена в облаке, а потому для его внедрения не требуется какая-либо инфраструктура в сети предприятия.

Платформа Advanced Reporting автоматизирует хранение и корреляцию информации, связанной с выполнением процессов и их содержимым, которая собирается с компьютеров решением Panda Adaptive Defense 360 (или отдельным продуктом Panda Adaptive Defense).

Эта информация позволяет Advanced Reporting Tool в режиме реального времени автоматически осуществлять глубокий анализ данных по безопасности и предоставлять предприятиям инструменты, позволяющие выявлять атаки и подозрительное поведение процессов вне зависимости от их происхождения, а также обнаруживать внутренние злоупотребления корпоративными системами и сетью.

ART показывает всю активность всех процессов в сети:

• Отображает ход выполнения всех типов вредоносных программ, обнаруженных в сети предприятия, с информацией о том, какие из подпроцессов были заблокированы или нет, что позволяет предпринять соответствующие меры

• Перечисляет все действия, запускаемые каждым процессом (вредоносным, невредоносным или неизвестным), что позволяет оценить степень риска со стороны каждого процесса

• Позволяет визуализировать попытки доступа к конфиденциальной информации, чтобы предотвратить утечку или кражу данных

• Отображает все выполняемые программы, особенно с известными уязвимостями, чтобы помочь в управлении обновлениями и патчами

• Помогает правильно оценивать доступные сетевые ресурсы, отображая те приложения и тех пользователей, которым требуется большая пропускная способность

Вся информация хранится в облаке и предоставляется в виде широкого набора настраиваемых графических гаджетов, таблиц, информационных панелей и систем оповещения в реальном времени. Например, отслеживаются следующие события:

• Установка и удаление драйверов в операционной системе

• Установка и модификация клавиатуры, мышки и других устройств

• Изменения в системном файле (HOSTS)

• Объем данных, полученных и отправленных каждым процессом внутри сети

• Запись соединений, установленных с удаленными системами

• ПО с известными уязвимостями, установленное на компьютерах в сети

• Выполнение и прекращение процессов

• Загрузка библиотек

• Манипуляции с файловой системой

• Запуск командной строки

Отслеживаемые события могут быть связаны с неизвестным вредоносным кодом, а потому Advanced Reporting Tool (как и другая SIEM-система) является фундаментальным инструментом для мониторинга процессов с целью выявления подозрительного поведения и аномалий.

Веб-консоль управления ART

Для управления SIEM-системой Advanced Reporting Tool используется облачная веб-консоль, которая оптимизирована для работы с Mozilla Firefox и Google Chrome (хотя может работать и с другими браузерами). Для доступа к консоли, естественно, требуется Интернет-подключение и открытый порт 443. Минимальное разрешение экрана — 1280×1024 (рекомендуется 1920×1080).

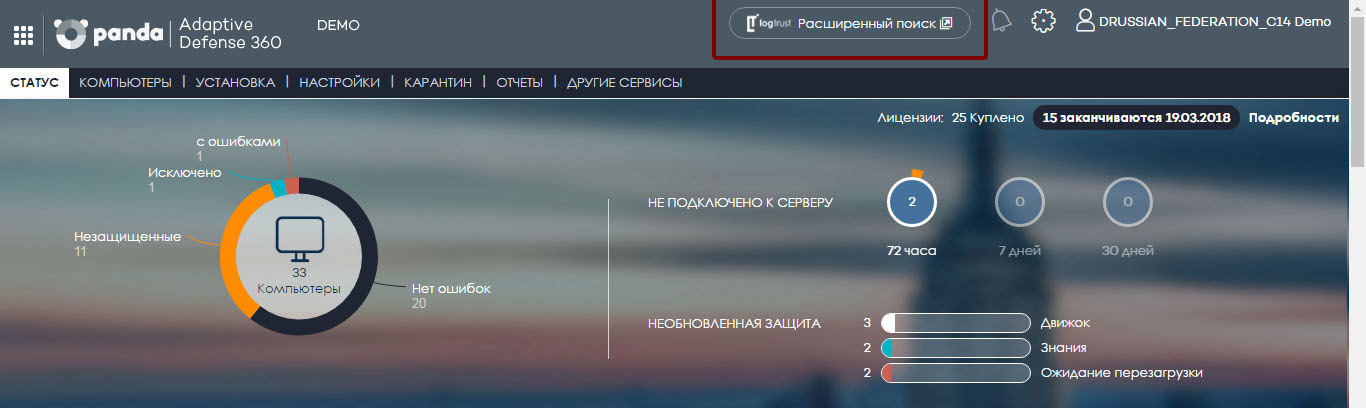

Доступ к консоли управления ART осуществляется непосредственно из облачной веб-консоли решения Panda Adaptive Defense 360, предназначенного для защиты конечных точек.

На главной странице веб-консоли ART представлена основная настраиваемая сводка «с полей» в режиме реального времени:

В левой части веб-консоли ART представлено меню:

Account: опции управления аккаунтом пользователя, который имеет доступ к веб-консоли управления ART.

Home: кнопка перехода на главную страницу.

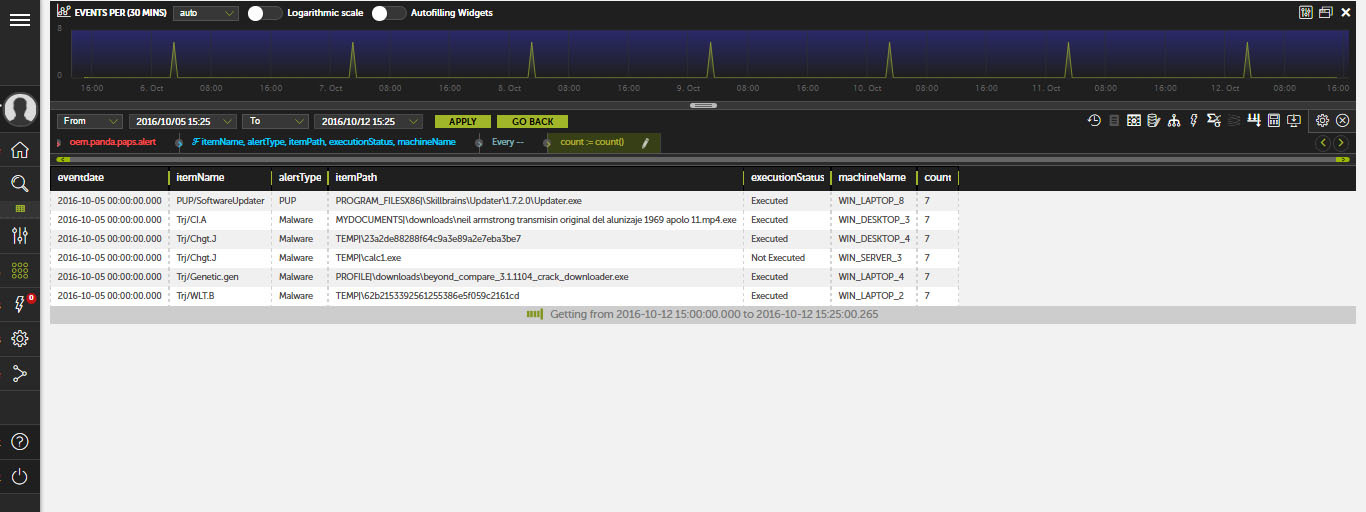

Search: доступ к таблицам с аккумулированными знаниями. Здесь можно посмотреть первичные данные, отправленные с компьютеров, защищенных Adaptive Defense.

Administration: позволяет настраивать новые оповещения.

Applications: в этом разделе предлагается выпадающее меню с доступными приложениями — интерактивными и предварительно настроенными панелями, которые предоставляют обработанную информацию в простом и понятном формате:

- Security Incidents: показывает статус безопасности и инциденты, обнаруженные в сети, вместе с информацией, которая позволяет устанавливать источник угроз и их степень влияния на предприятие

- Application Control: показывает данные, связанные с использованием приложений, установленных в сети

- Data Access Control: показывает информацию об использовании полосы пропускания канала связи и доступе к документам по приложениям, установленным в сети

Alerts: показывает окно с информацией о полученных оповещениях.

Preferences: данный раздел предлагает набор опций, которые могут быть настроены для пользователей консоли.

Приложения и оповещения представлены в виде карт, таблиц и диаграмм (Вороного, линейные, столбчатые, круговые и пр.), а для управления ими используются различные элементы отображения, фильтрации и пр.

Приложения ART

Приложения — это интерактивные и предварительно настроенные информационные панели, которые предоставляют обработанную информацию в простом и понятном формате. Как уже упоминалось, есть три вида приложений:

• Инциденты безопасности

• Контроль приложений

• Контроль доступа к данным

Доступ ко всем этим приложениям осуществляется через меню Applications. Для фильтрации информации можно выбирать требуемые даты, а также соответствующий тип отчета.

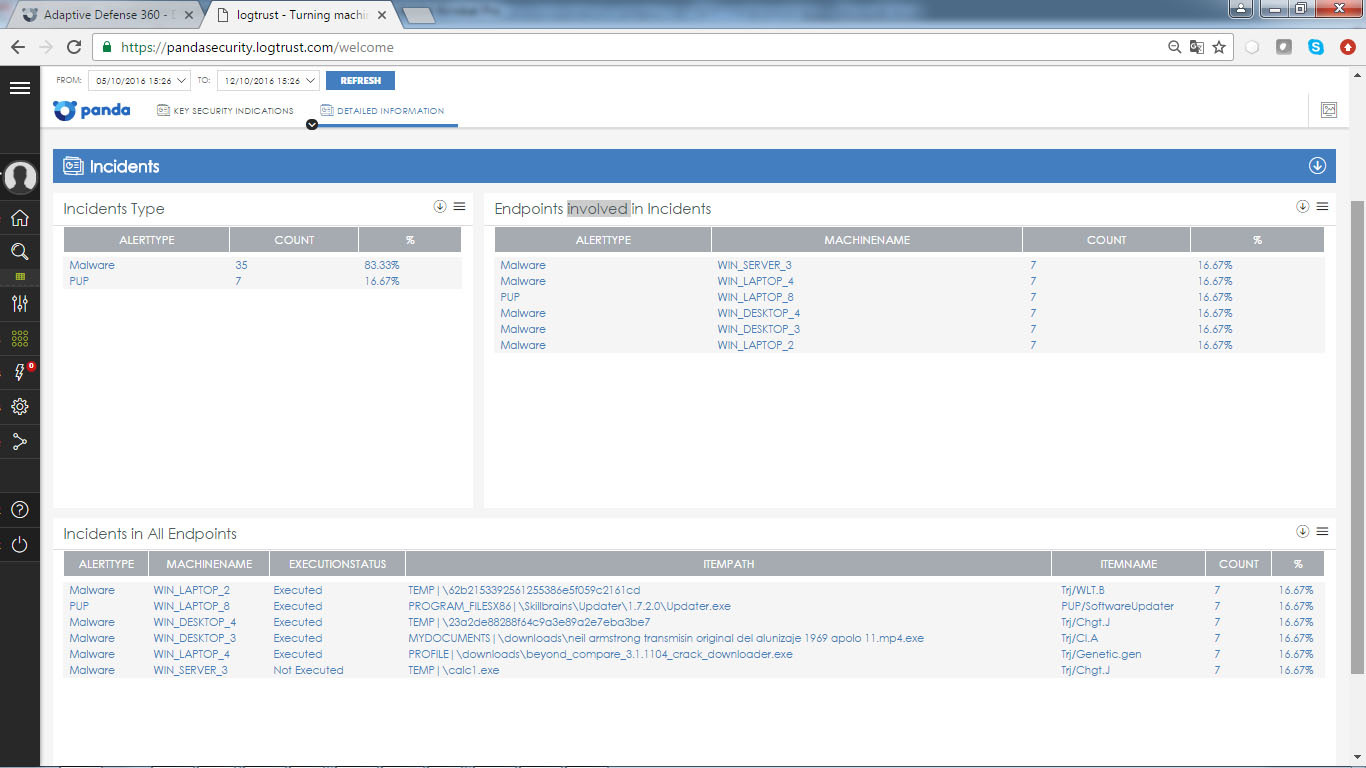

Инциденты безопасности

Приложение Security Incidents позволяет увидеть активность вредоносных программ в корпоративной сети, чтобы адаптировать политику безопасности предприятия. Это приложение также помогает сформировать исходную информацию для экспертного анализа.

Информационная панель показывает обнаружения в сети и соответствующую информацию:

- Информация о пострадавших компьютерах: количество обнаружений, динамика обнаружений во времени и пр.

- Информация об обнаруженных угрозах: направления заражения, пострадавшие компьютеры, статус выполнения вредоносных программ, их тип и пр.

Панель содержит две закладки: ключевые индикаторы безопасности (Key Security Indications) и подробная информация (Detailed Information).

Среди ключевых индикаторов безопасности можно посмотреть информацию по вредоносным программам и ПНП (динамика и количество обнаружений), а также и по инцидентам (типы инцидентов и статус их выполнения). Причем в диаграмме статуса выполнения инцидентов можно увидеть как успешные попытки заражения (выполненные или разрешенные пользователем), так и провалившиеся (заблокированные или невыполненные).

При этом при просмотре каждой диаграммы можно одним кликом сделать скриншот, скачать представленные данные в виде csv-файла или перейти на просмотр первичной информации, на основе которой была предоставлена интересующая информация:

На закладке с подробной информацией представлено несколько таблиц, показывающие инциденты, вызванные вредоносными программами. В частности, доступны таблицы с информацией по типу инцидентов, со списком конечных точек, где были обнаружены инциденты, а также со списком инцидентов на всех конечных точках.

Кстати, с приложением Инциденты безопасности связано три предварительно настроенных оповещения, которые отправляются ежечасно: количество обнаружений вредоносного ПО на каждой конечной точке, количество обнаружений вредоносного ПО во всей сети и количество компьютеров, на которых выполнялся определенный тип вредоносного ПО.

Таким образом, приложение Инциденты безопасности позволяет получить полную картину всех инцидентов и обнаруженных вредоносных программ с полной информацией об их местоположении, охвате, динамике во времени и пр.

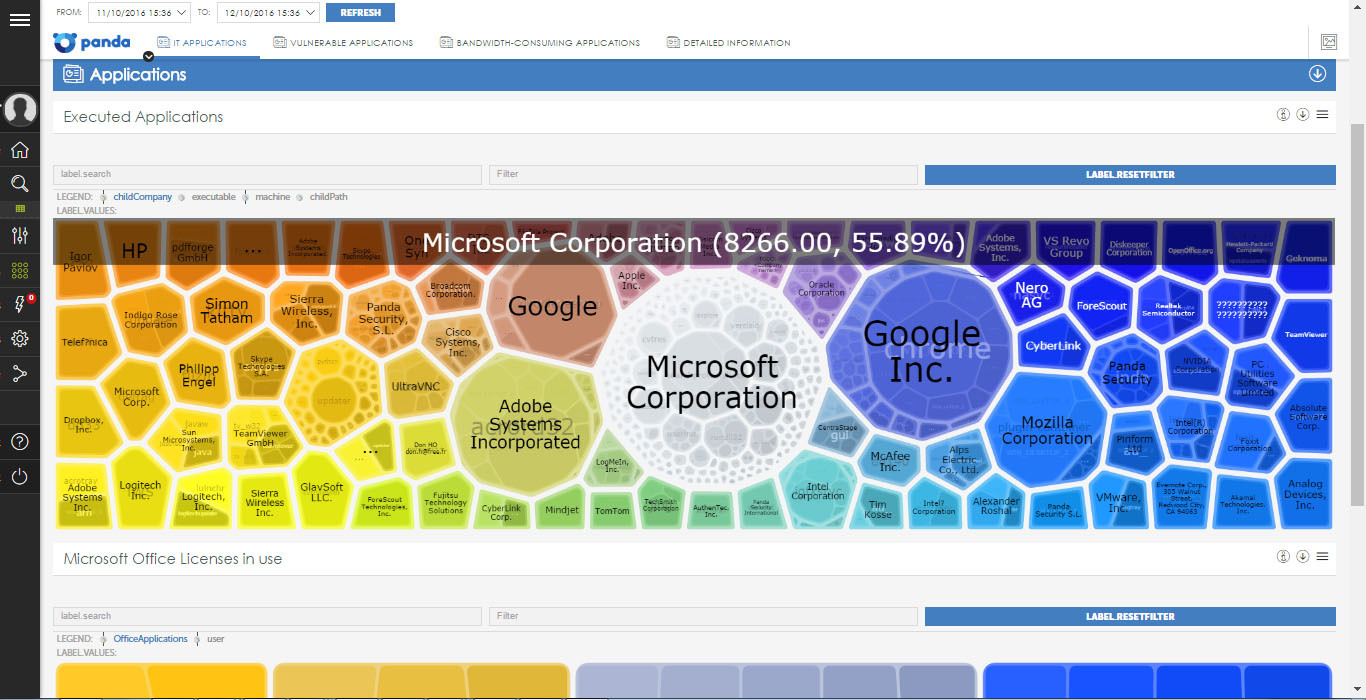

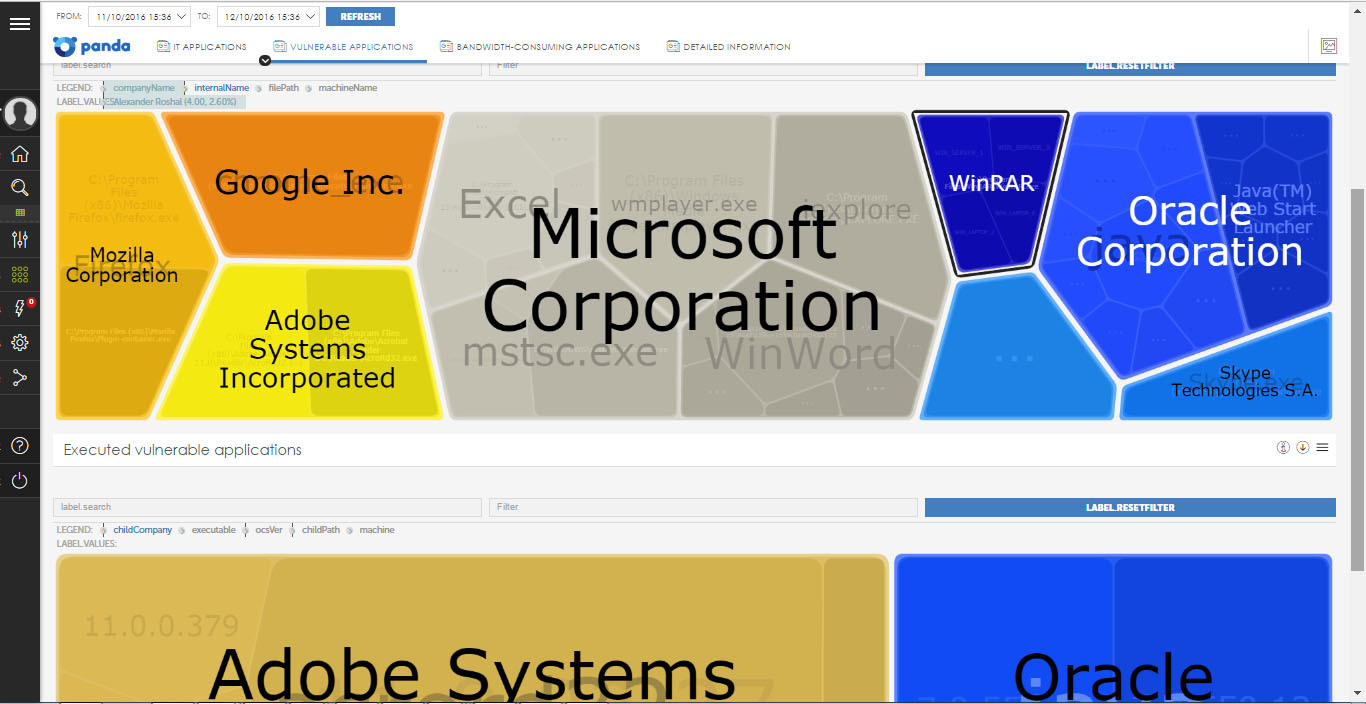

Контроль приложений

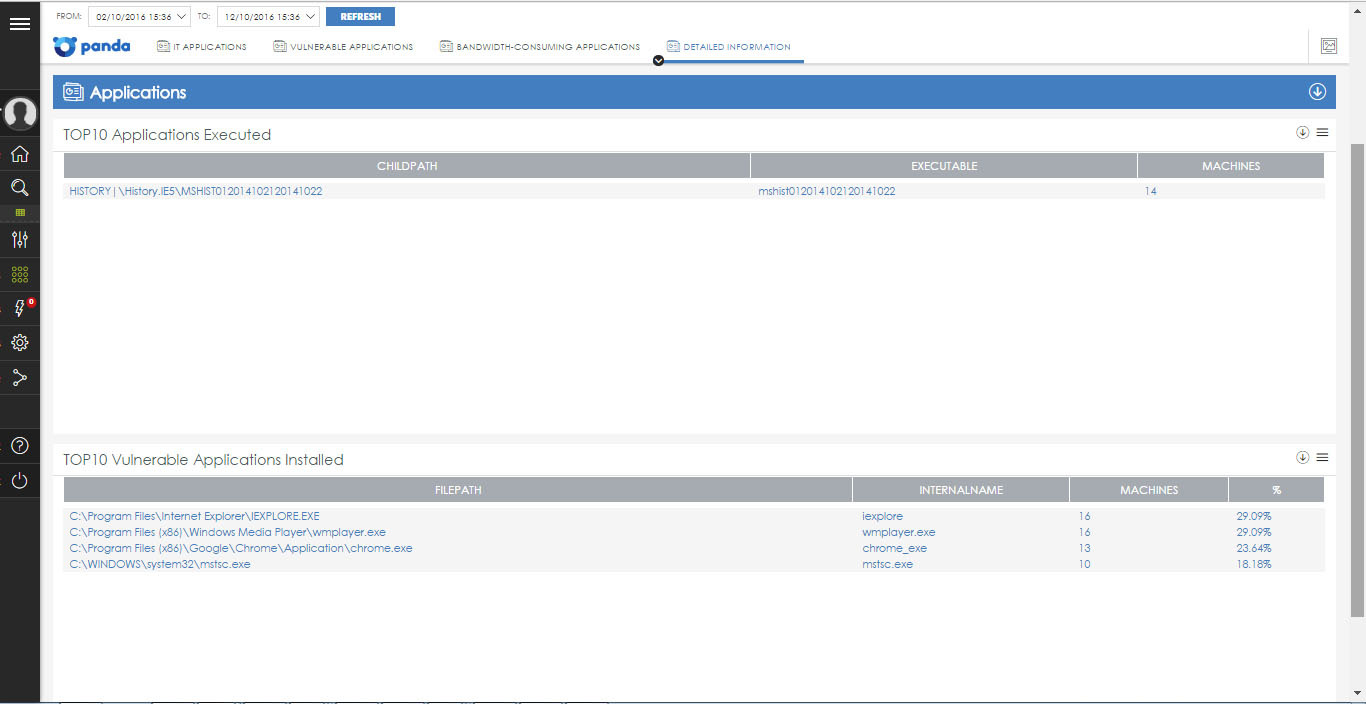

Приложение Application Control предлагает подробную информацию обо всех приложениях, установленных и запущенных на компьютерах пользователей. Вся информация представлена на четырех закладках:

• IT Applications — показывает, какие приложения запущены на компьютерах в сети, а также устанавливает базовый контроль над использованием лицензий Microsoft Office

• Vulnerable Applications — позволяет определить уязвимые приложения, установленные и/или запущенные на компьютерах в сети. Эта информация предназначена для того, чтобы ИТ-отдел мог установить приоритеты при обновлении ПО с известными уязвимостями

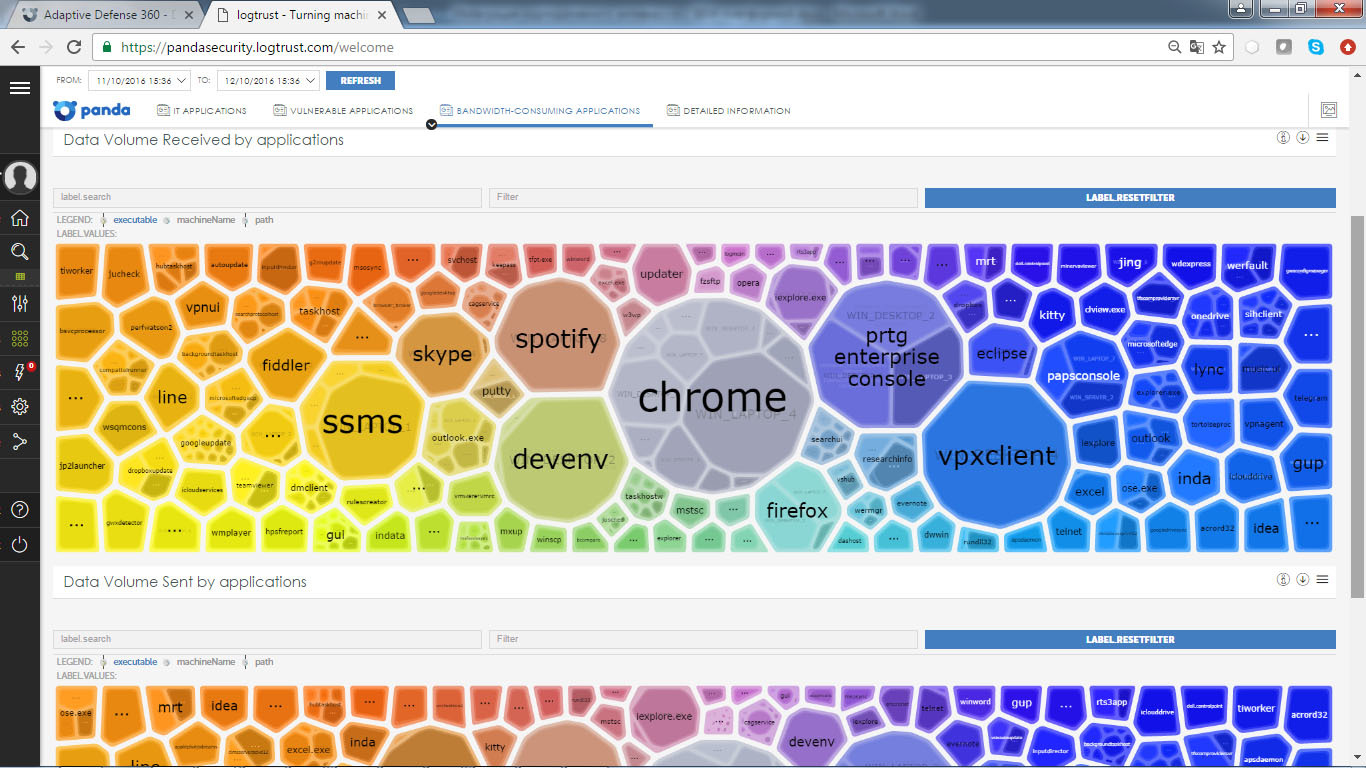

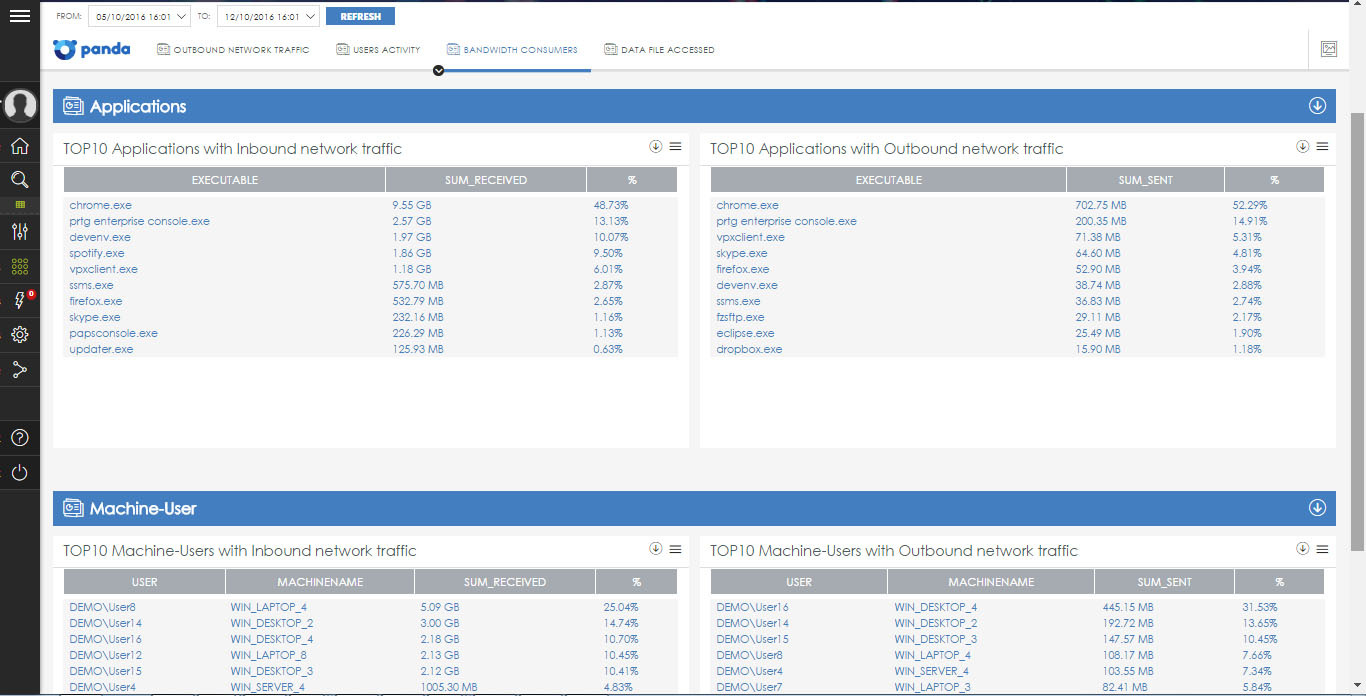

• Bandwidth-consuming Applications — показывает объем и процент использования канала связи приложениями, запущенными в сети. Эта информация позволяет получить обзор данных потребляемого трафика теми приложениями, которые используются пользователями, для того чтобы: 1) выявить приложения с потреблением трафика выше среднего; и 2) помочь в обеспечении оптимальных параметров резервирования пропускной способности внутри всего предприятия.

• Detailed Information — показывает наиболее часто запускаемые приложения и наиболее уязвимые приложения, установленные на компьютерах пользователей

На первых трех закладках информация представлена в виде стандартной диаграммы Вороного, которая одновременно позволяет одним взглядом прояснить общую картину рассматриваемого вопроса и перейти на требуемый уровень детализации информации вплоть до просмотра таблиц с первичной информацией наряду с опциями создания скриншотов и экспорта данных в CSV.

С приложением «Контроль приложений» также связаны четыре предварительно настроенных оповещения, которые позволяют оперативно информировать администраторов о запуске уязвимых приложений и уровне потребления полосы пропускания канала связи при обеспечении проактивного подхода в работе ИТ-отдела, позволяющего поддерживать корпоративную сеть в надлежащем исправном состоянии:

• Количество уязвимых приложений, запущенных на каждом компьютере в сети за последние 24 часа

• Объем входящего трафика у каждого компьютера в сети за последний час

• Объем исходящего трафика у каждого компьютера в сети за последний час

• Объем входящего и исходящего трафика у каждого приложения за последний час

Таким образом, приложение Контроль приложений позволяет получить полную картину по всем установленным и запущенным приложениям, особенностях их работы, потребляемом трафике, наличию уязвимостей и пр.

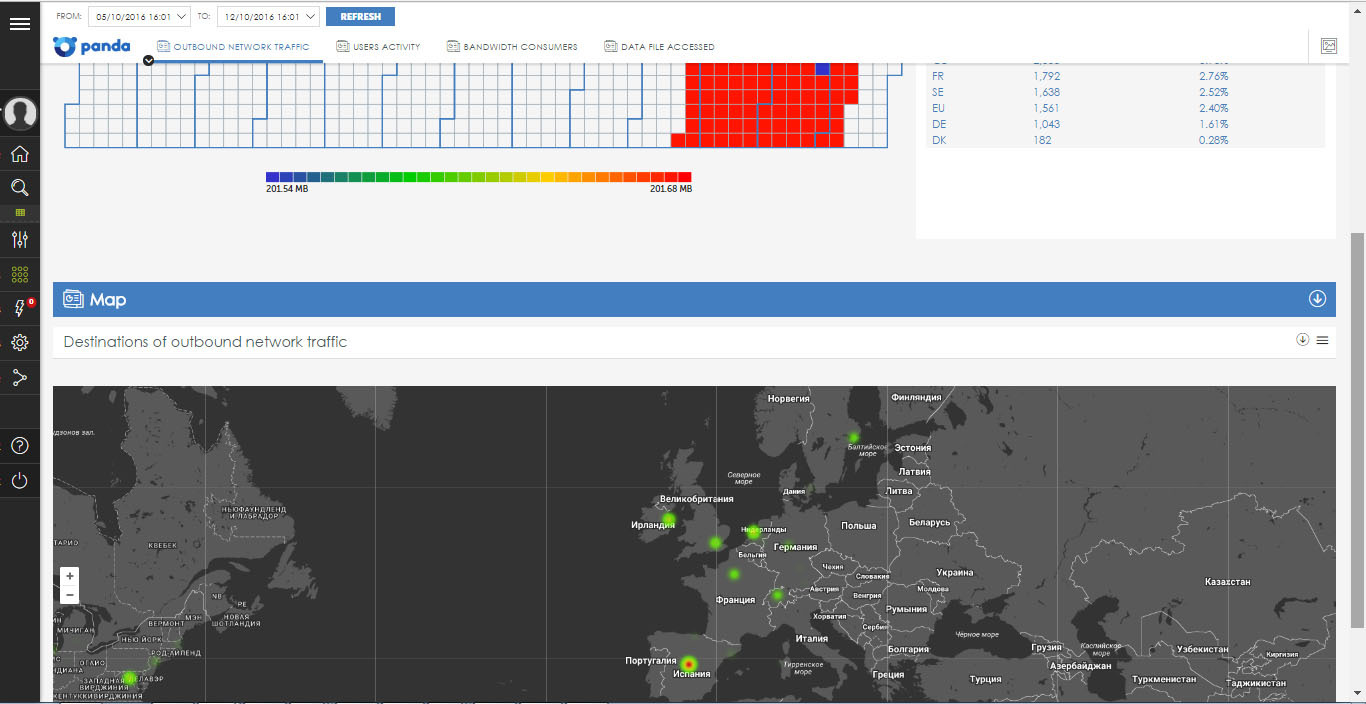

Контроль доступа к данным

Приложение Data Access Control показывает информацию, которая покидает сеть предприятия, что помогает администратору обнаруживать утечки данных и кражу конфиденциальной информации. Все данные представлены в виде трех закладок:

• Outbound network traffic — показывает информацию об объеме данных, отправленных из сети предприятия. Причем информация представлена как в виде абсолютных значений переданных данных, так и в виде карты с возможностью управления степенью детализации, на которой показаны основные географические направления передачи данных (грубо говоря, в какую страну и куда отправлялись данные). Поэтому если компания, например, не имеет коммерческих связей с Перу, но туда были переданы какие-то данные, то это уже сигнал администратору для проверки первичной информации (кто, что и куда).

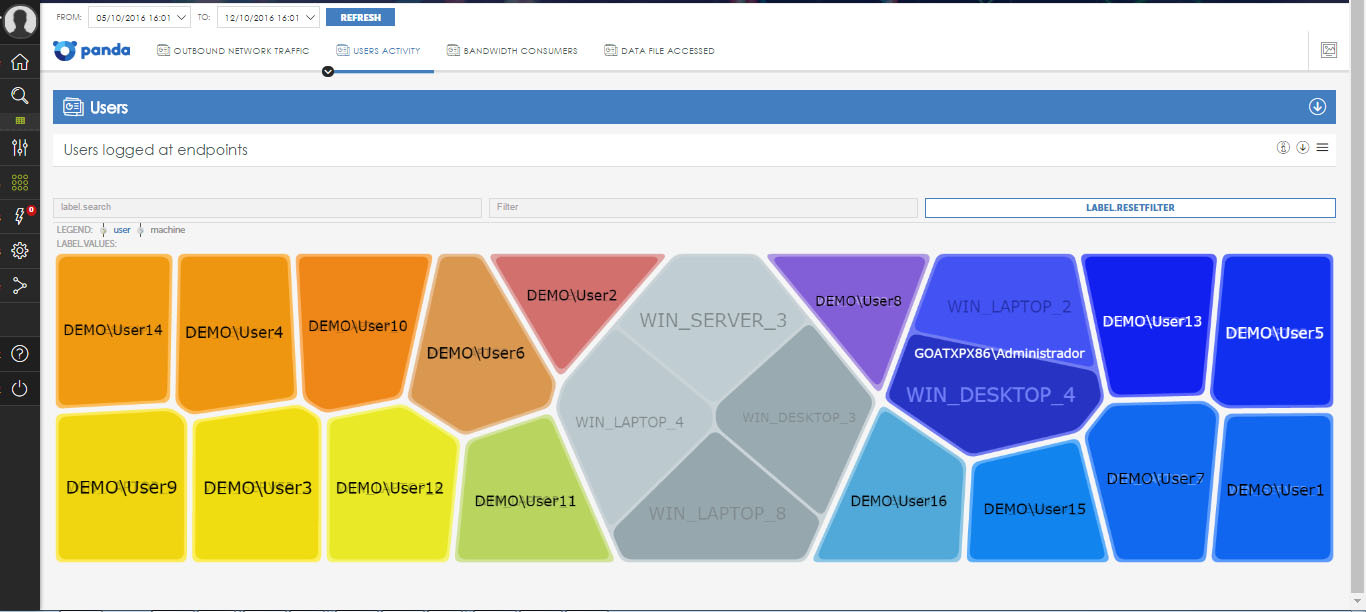

• Users activity — показывает информацию об активности пользователей корпоративной сети, в частности, данные по пользователям, авторизованным на конечных точках.

• Bandwidth consumers — помогает выявлять процессы и пользователей, которые потребляют максимальные объемы трафика. Например, можно посмотреть десятку приложений, у которых самый большой входящий (или исходящий) трафик в сети предприятия, а также десятку пар (пользователь-компьютер) с самым большим входящим (или исходящим) трафиком в сети предприятия.

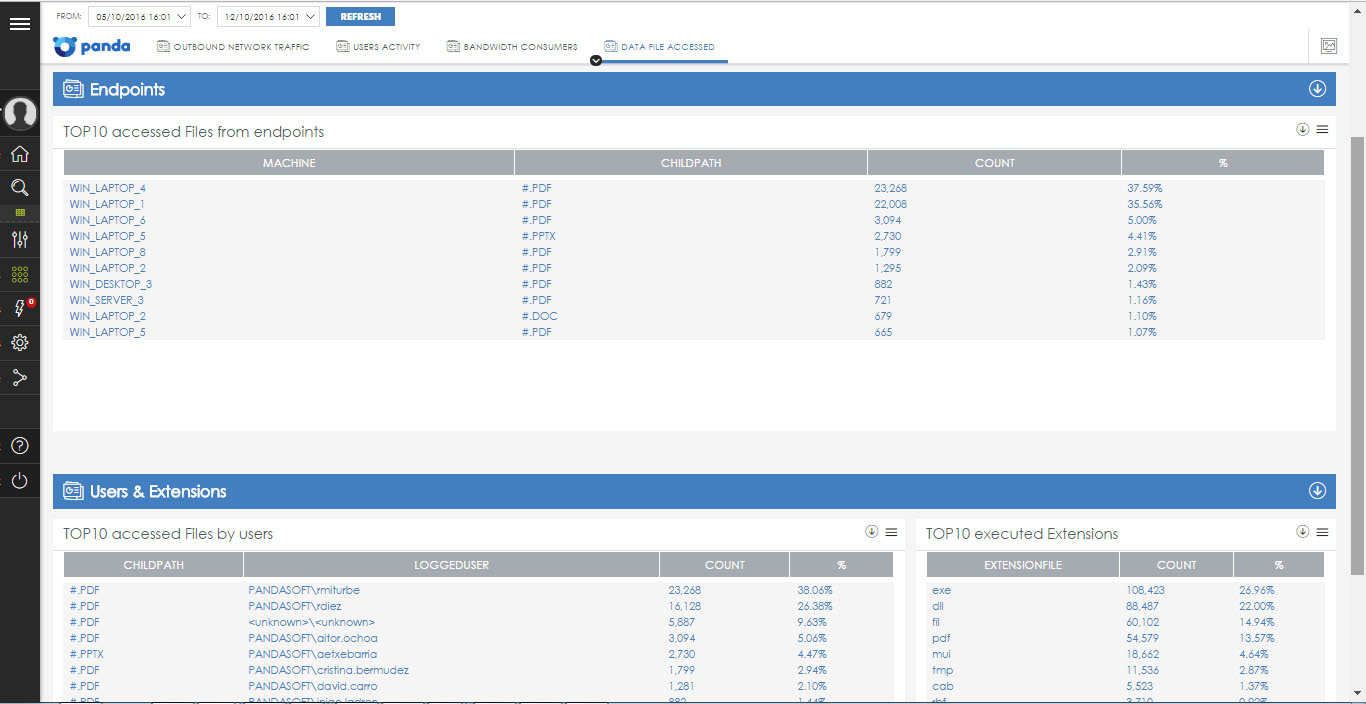

• Data File Accessed — показывает файлы, к которым осуществлялся доступ пользователями сети предприятия. Благодаря этим отчетам администраторы могут получить доступ к некоторым функциям DLD (система обнаружения утечки данных). В частности, можно посмотреть список файлов, к которым было больше всего попыток доступа с конечных точек, а также просмотреть статистику доступа к файлам по пользователям и типу расширения.

Подобно другим приложениям, здесь также можно осуществлять экспорт данных в CSV и просматривать первичную информацию, чтобы выяснить, например, кто именно, когда, откуда и каким образом пытался получить (или получил) доступ к тому или иному файлу в сети предприятия.

С приложением Data Access Control также связано одно предварительно настроенное оповещение, которое информирует администратора об объеме данных, отправленных каждым пользователем за последние 24 часа.

Оповещения в ART

Вообще, система оповещений в Advanced Reporting Tool достаточно мощная и гибкая. Она позволяет администраторам без просмотра веб-консоли быть в курсе событий, которые происходят в сети и которые требуют их внимания. Таким образом, это ключевой модуль для минимизации ИТ-отделом времени реакции, если предприятие сталкивается с потенциально опасными ситуациями.

Система оповещений предлагает набор предварительно настроенных оповещений (о некоторых из них было уже сказано выше), но она может быть полностью настроена администратором сети, который может создавать новые оповещения для конкретных ситуаций, включая периодичность таких оповещений, условия генерации (например, когда кто-то на какой-то машине запустит определенное приложение или откроет какой-то файл) и метод доставки.

Конфигурировать предварительно настроенные оповещения можно в разделе в разделе Administration → Alerts Configuration, а просматривать оповещения можно в разделе Alerts.

Архитектура системы оповещений

Система оповещений в Advanced Reporting Tool включает в себя несколько полностью настраиваемых модулей. Ниже представлена последовательность процессов:

• Генерация событий: каждая запись в таблице знаний генерирует уникальное событие, которое позже может быть конвертировано в одно или более оповещений

• Модуль оповещений: события, которые соответствуют определенным критериям, настроенным администратором в модуле оповещений, будут генерировать само оповещение

• Модуль анти-флудинг: предотвращает проблему лавины оповещений, позволяя модулю генерации оповещений временно прекращать генерацию в том случае, если достигнут определенный лимит, установленный администратором.

• Модуль пост-фильтрации: обрабатывает сгенерированные оповещения, меняя их свойства или даже выборочно уничтожая их в соответствии с критериями, установленными администратором

• Модуль доставки: позволяет выбрать способ доставки уведомлений: по электронной почте, через HTTP или HTTPS с использованием объектов JSON с помощью POST-метода, отправка на серверы Service Desk Plus с помощью методов REST или SERVLET, на серверы Jira, на серверы PushOver или на серверы PagerDuty.

Создание собственных оповещений

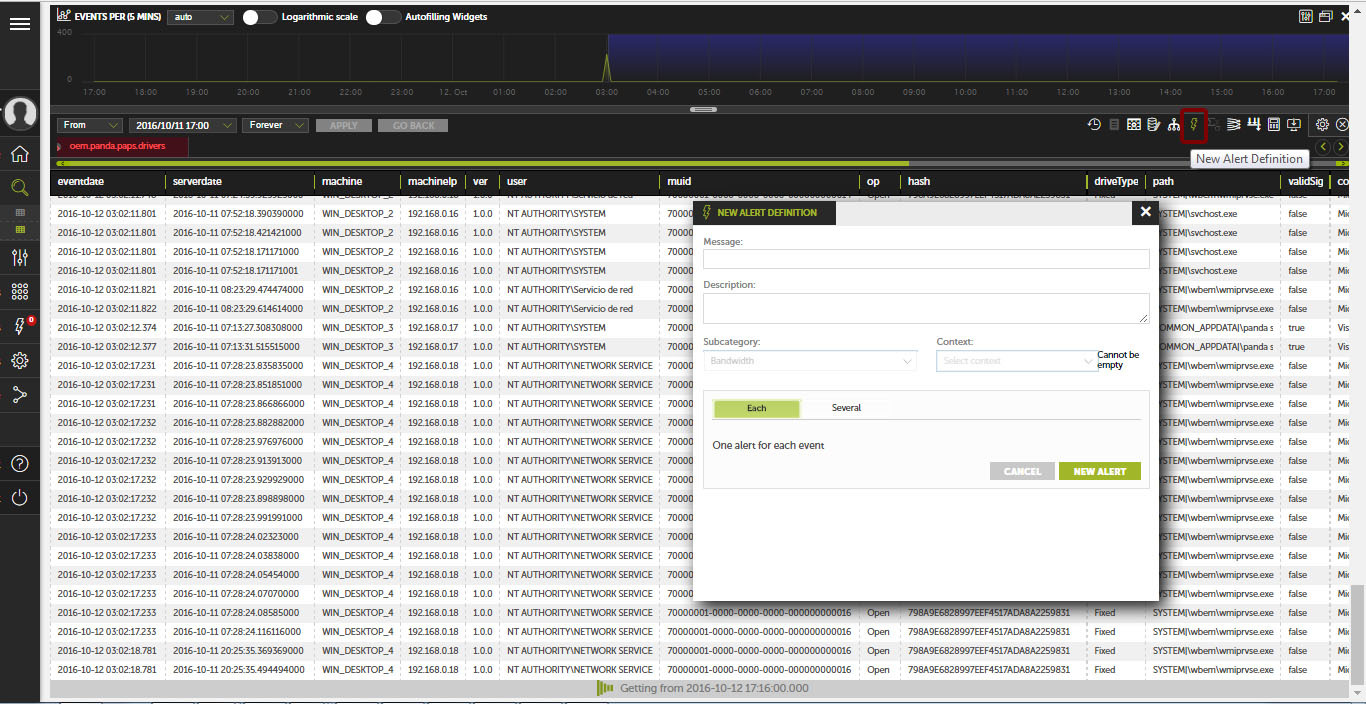

Чтобы создать собственное оповещение, необходимо перейти в раздел Search и выбрать требуемую таблицу знаний, по данным которой будет срабатывать оповещение.

Далее в этой таблице необходимо применить соответствующие фильтры для показа требуемой информации, после чего нажать на иконку  в тулбаре.

в тулбаре.

В выпадающем окне необходимо установить параметры оповещения и периодичность генерации оповещения.

Таким образом, можно создать любое требуемое оповещение в зависимости от ситуации, которую необходимо дополнительно контролировать, будь то запуск уязвимого приложения, модификация файлов и пр.

Другие опции системы оповещений

В данной статье мы не будем подробно останавливаться на всех опциях системы оповещений, т.к. управление ими достаточно тривиально и наглядно. Скажем лишь, что система позволяет достаточно гибко управлять оповещениями, а также создавать пост-фильтры, которые позволяют администраторам изменять функции сгенерированных оповещений до их отправки (включая удаление некоторых из них в соответствии с определенными критериями), или политики отправки оповещений и политики антифлудинга.

Таблицы аккумулированных знаний

Adaptive Defense 360 отправляет всю информацию, собранную с установленных на конечных точках агентов, в SIEM-систему (в нашем примере –в Advanced Reporting Tool), которая организует ее в виде простых для чтения таблиц. Данная информация охватывает каждый процесс, запущенный в корпоративной сети, вне зависимости от его характера (вредоносный или нет).

Каждая линия таблицы — это отдельное событие, которое контролируется корпоративным антивирусом. Таблицы содержат набор определенных полей, как специфические, так и общие для всех таблиц: когда произошло событие, компьютер, IP-адрес и пр.

Многие поля используют определенные префиксы, например:

• Parent: если поле начинается с этого тега (например, parentPath, parentHash и т.д.), то оно отражает содержание характеристики или атрибута родительского процесса

• Child: если поле начинается с этого тега (например, childPath, childHash и т.д.), то оно отражает содержание характеристики или атрибута дочернего процесса, созданного родительским процессом

Кроме этих префиксов есть и другие аббревиатуры, на которых сейчас мы не будем останавливаться, но их описание доступно в сопровождающей сервис документации.

Впрочем, ниже перечислим таблицы знаний с кратким пояснением того, какой тип информации они содержат:

• Alert: инциденты, отображаемые в панели Activity в Panda Adaptive Defense 360. Таблица содержит для каждой угрозы, обнаруженной на компьютере в корпоративной сети, строку с информацией о компьютере, типе инцидента, времени и результате.

• Drivers: содержит все операции с драйверами, выполненные процессами, запущенными на компьютерах пользователей корпоративной сети

• URLdownload: содержит информацию о HTTP-загрузках, выполненных процессами, запущенными на компьютерах пользователей корпоративной сети

• Hook: содержит данные по всем операциям создания или манипулирования клавиатурой или мышкой, обнаруженным на системах пользователей

• Hostfiles: содержит данные обо всех операциях, при которых изменялся файл HOSTS в операционных системах пользователей

• Install: содержит всю информацию, генерируемую во время установки Panda Adaptive Defense 360 на компьютерах пользователей

• Monitoredopen: содержит информацию по доступу к файлам с данными со стороны приложений, запущенных на компьютерах пользователей, и процессам, которые обращались к пользовательским данным

• MonitoredRegistry: содержит данные по каждой попытке изменения Реестра, а также доступа к Реестру в отношении прав, паролей, хранилищ сертификатов и пр.

• NotBlocked: содержит объекты, которые Panda Adaptive Defense 360 не сканировал в результате исключительных ситуаций, таких как таймаут службы при запуске, изменения в конфигурации и пр.

• Ops: содержит все операции, выполненные процессами в сети пользователя

• ProcessNetBytes: содержит данные по объему трафика процессов, запущенных в сети предприятия

• Registry: содержит все операции, осуществленные в ветках Реестра вредоносными программами, чтобы повысить свою «живучесть» и спокойно «пережить» перезагрузку компьютера

• Socket: содержит все сетевые подключения, установленные процессами, запущенными в сети предприятия

• Toast: содержит записи, которые появляются в таблице каждый раз, когда агент Panda Adaptive Defense 360 показывает пользователю сообщение

• VulnerableAppsFound: содержит информацию о каждом уязвимом приложении, установленном на каждом компьютере в сети предприятия. В отличие от таблицы Ops, где показываются запущенные приложения, здесь показываются уязвимые приложения, которые установлены (при этом могут быть не запущены).

Как попробовать самому

Чтобы посмотреть возможности Advanced Reporting Tool, достаточно иметь лишь устройство, подключенное к Интернету, и обычный веб-браузер для подключения к облачной демо-консоли:

• URL: demologin.pandasecurity.com

• Логин: DRUSSIAN_FEDERATION_C14@panda.com

• Пароль: DRUSSIAN#123

В этом случае Вы сможете зайти в демо-консоль Panda Adaptive Defense 360, где на виртуальном примере сможете посмотреть возможности этого продукта со всеми доступными опциями. А из Panda Adaptive Defense 360, как описывалось выше, можно перейти в демо-консоль Advanced Reporting Tool и посмотреть уже работу интегрированной с корпоративным антивирусом SIEM-системы с огромным объемом представленной в ней информации. Все очень наглядно и эффектно.

Если же Вы хотите бесплатно попробовать решение в своей сети на реальных машинах, то Вы можете обратиться в компанию Panda Security с просьбой зарегистрировать требуемое количество лицензий Panda Adaptive Defense 360 + Advanced Reporting Tool.

Заключение

Возвращаясь к тому, с чего мы начали данную статью, хочется еще раз обратить внимание на то, что современные SIEM-системы действительно полезны в средних и крупных предприятиях для управления информационной безопасностью и рисками. Такие системы позволяют мгновенно получать обработанную экспертную информацию в удобоваримом виде, чтобы вовремя принимать эффективные решения по противодействию вредоносным и несанкционированным действиям, минимизации рисков безопасности и предотвращению утечки корпоративных данных. Кроме того, SIEM-системы могут использоваться для тщательного расследования инцидентов информационной безопасности, чтобы установить, что, где, когда, как и с кем произошло.

В нашей статье мы рассмотрели пример интеграции корпоративного антивируса с SIEM-системой на примере Panda Adaptive Defense 360 и Advanced Reporting Tool, потому как обе эти системы являются облачными решениями со всеми присущими им преимуществами (отсутствие локальной инфраструктуры, быстрое внедрение, получение эффекта с первых же минут использования, значительное сокращение расходов на внедрение и обслуживание). Более того, оба этих решения уже интегрированы между собой, а потому не требуется осуществлять никаких действий по интеграции SIEM-системы и корпоративного антивируса. В результате такого подхода Advanced Reporting Tool внедряется мгновенно с момента внедрения Panda Adaptive Defense 360, а ее преимуществами можно воспользоваться уже с первых минут использования.

Впрочем, даже если на предприятии уже имеется корпоративный антивирус или собственная SIEM-система, отдельный продукт Adaptive Defense может использоваться в качестве «сборщика» огромного объема первичной информации с последующей ее автоматической выгрузкой в SIEM без влияния на производительность компьютеров. При том, что Adaptive Defense будет еще крайне полезен в качестве «защитника» от неизвестных угроз, направленных атак и шифровальщиков, работая параллельно имеющемуся корпоративному антивирусу.

В огромном потоке информации сложно оперативно фиксировать и отслеживать все, что необходимо. И в этом плане SIEM-системы могут здорово помочь.