Получаем бесплатные сервера в Oracle Cloud Free Tier

Сразу предупреждаю, что бесплатно выдаются машинки достаточно слабенькие (одноядерные, на каждой RAM 1Gb, суммарное дисковое пространство обоих машин до 100Gb, подключение к сети 480Mbit), но для экспериментов этого более чем достаточно. Впрочем на них вполне можно развернуть почтовый сервер для небольшой организации, собственную систему управления умным домом или какой-нибудь FreePBX.

Я не буду здесь полностью описывать процедуру регистрации в Oracle Cloud, она достаточно хорошо представлена на официальном сайте, ссылка есть в конце статьи. Просто скажу, что для этого вам понадобится действующий адрес электронной почты, действующий (российский) телефон с возможностью приема SMS и банковская карта, на которой имеется хотя бы 1EUR или соответствующий рублевой эквивалент. Электронная почта и телефон используются в процессе регистрации, на них отправляются коды, которые необходимо будет затем подтвердить. На последнем шаге привязывается банковская карта (я использовал цифровую дебетовую от банка ВТБ), на ней в процессе регистрации блокируется сумма порядка 1EUR для проверки валидности карты. В дальнейшем она возвращается и больше карта никак не используется, если только вы не захотите сделать апгрейд с Free Tier на какой-либо платный тариф. Замечу, что сразу после завершения регистрации вам предоставляется бонус в размере 250EUR на 30 дней. Т.е. в течении месяца вы можете абсолютно бесплатно попробовать и другие сервисы, которые не входят в программу Free Tier.

В процессе регистрации вас попросят выбрать домашний регион. По умолчанию все ресурсы будут создаваться именно в нем, для создания ресурсов в других регионах надо будет сделать на них подписку. Однако в лимитах после создания учетной записи (той, что нам требуется для Free Tier) разрешена подписка только на один (домашний) регион. Возможно при обращении в техническую поддержку это ограничение и снимается, я не проверял. Но лучше сразу выбирайте в качестве домашнего регион, с которым у вас наилучшая пропускная способность каналов связи или минимальная задержка сигнала. Ссылка на сервис, который поможет вам определить параметры доступа до всех регионов, есть в конце статьи.

Описанную ниже последовательность действий можно сильно упростить, если впоследствии вы не планируете подключать облачную инфраструктуру к своей локальной или офисной сети штатными средствами. В этом случае можно не создавать виртуальную сеть вручную, а сразу перейти к созданию виртуальных машин. Однако если хотите разобраться во взаимосвязи всех облачных элементов, лучше делайте все пошагово, не используя возможностей wizard.

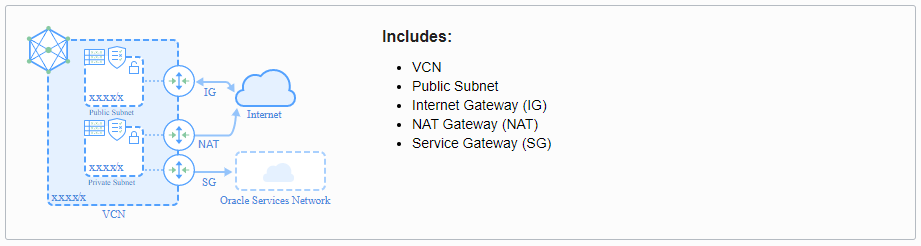

В Oracle Cloud облачная приватная сеть (VCN), имеющая подключение к Интернет, в общем случае выглядит следующим образом:

Service Gateway, так же как и NAT Gateway, нам пока не нужны. Мы хотим получить виртуальную машину, полностью доступную из внешнего мира. Правда (и, видимо, это особенность большинства сервис-провайдеров) внешний адрес IP будет назначен не непосредственно виртуальной машине, а посредством технологии NAT 1:1 (на рисунке выше она фактически реализуется в объекте Internet Gateway).

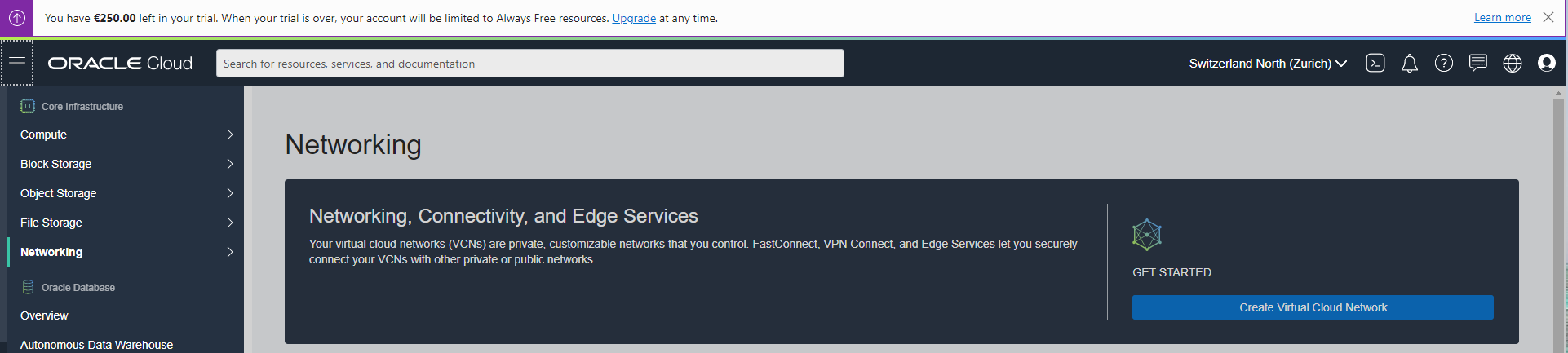

Итак начнем с создания собственной сети (VCN) в датацентре домашнего региона. Для этого в меню (левый верхний угол страницы) выбираем пункт Networking.

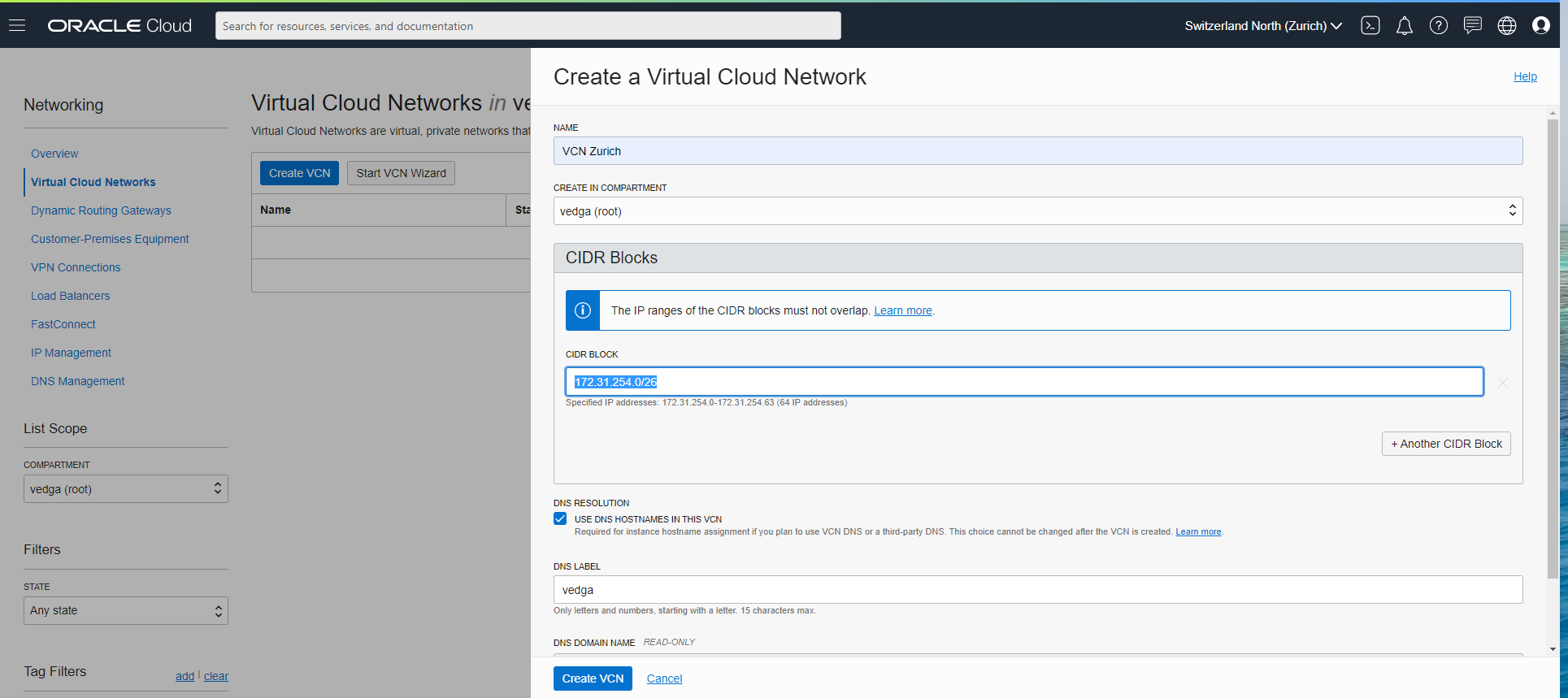

Выбираем в меню «Networking»=>«Virtual Cloud Networks» и нажимаем на кнопку «Create VCN». Придумываем и вводим в поле «Name» идентификатор нашей VCN, а в поле «CIDR Blocks» добавляем минимум одну сеть. Пусть это будет сеть 172.31.254.0/26, в адресном пространстве которой будут адреса создаваемых нами виртуальных машин и всякие служебные туннели для связи виртуальной сети с нашей локальной или офисной сетью. Галочку в пункте «USE DNS HOSTNAMES IN THIS VCN» оставляем отмеченной, чтобы впоследствии можно было бы привязать внутренний DNS к этой VCN.

После создания VCN система также создаст нам следующие объекты по умолчанию: CIDR Blocks (1 шт), Route Tables (1 шт), Security Lists (1 шт) и DHCP Options (1 шт).

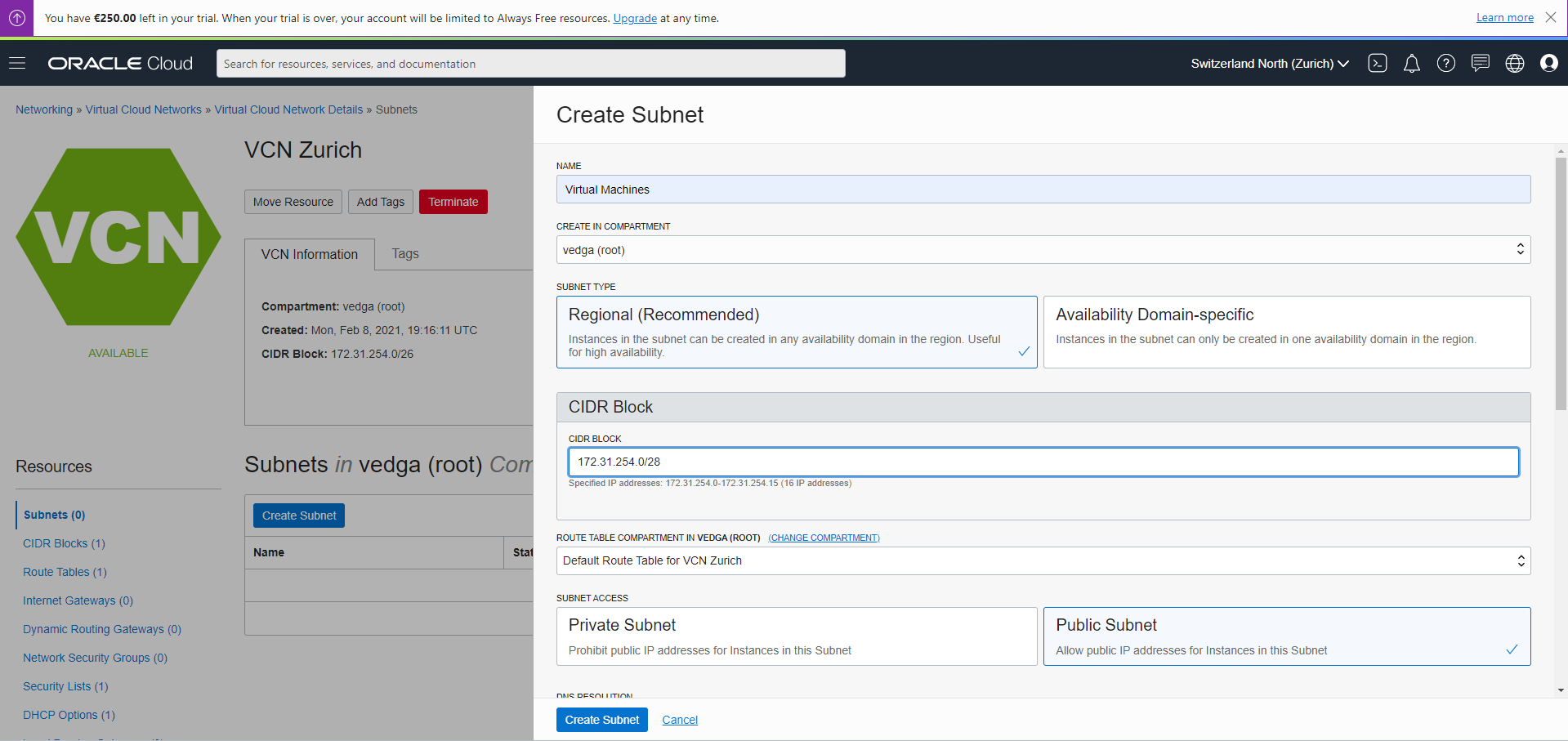

Теперь мы должны будем создать внутри VCN подсеть IP-адресов. Для этого нажимаем кнопку «Create Subnet». В поле «Name» вводим имя подсети (сейчас создаем подсеть, в которой будут располагаться виртуальные машины, поэтому назовем ее «Virtual Machines»). Subnet type выбираем «Regional», в поле «CIDR Block» запишем значение 172.31.254.0/28 (хватит нам для начала 13 адресов на 2 бесплатные виртуальные машины?). В «SUBNET ACCESS» выбираем «PUBLIC SUBNET» (чтобы на виртуальные машины нам потом выделили внешние IP-адреса), остальные поля заполняем единственно доступными для выбора на данном этапе значениями.

После создания VCN мы можем создать в ней Internet Gateways. Здесь вообще все просто: в поле «Name» вводим имя создаваемого Internet Gateway и нажимаем кнопку «Create Internet Gateway»

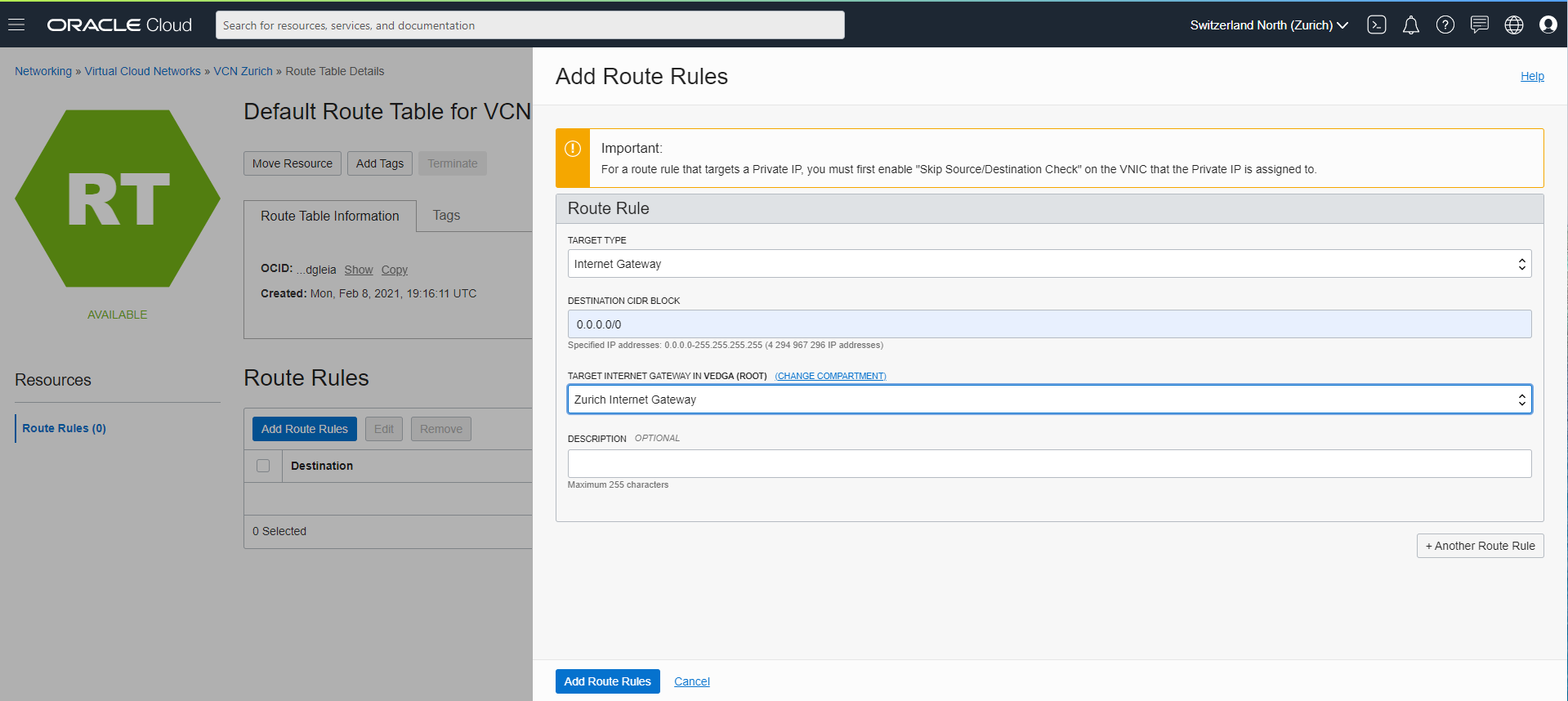

Остался предпоследний шаг, который обеспечит нам возможность выходить из нашей VCN в сеть Интернет (а также входить из Интернета в нашу VCN, используя NAT 1:1). Сначала в меню идем по пунктам «Networking»=>«Virtual Cloud Networks», затем в списке выбираем созданную ранее VCN Zurich, внутри нее в блоке «Resources» выбираем «Route Tables», в появившемся списке выбираем таблицу «Default Route Table for VCN Zurich» (она была создана ранее автоматически), и нажимаем кнопку «Add Route Rule». В поле «Target type» выбираем «Internet Gateway», в поле «DESTINATION CIDR BLOCK» пишем маршрут по умолчанию 0.0.0.0/0, в поле «Target Internet Gateway» выбираем элемент, созданный нами на предыдущем шаге (впрочем он пока вообще будет единственным в списке выбора).

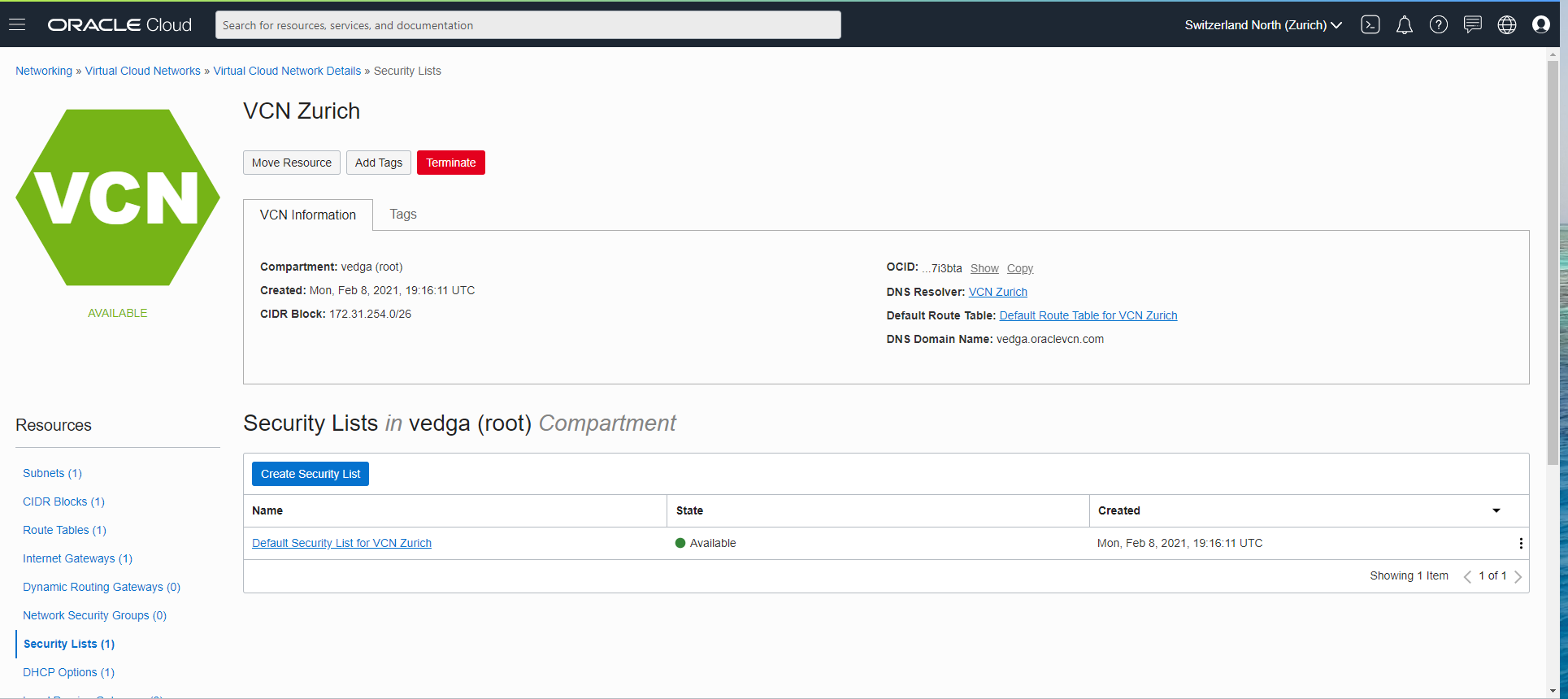

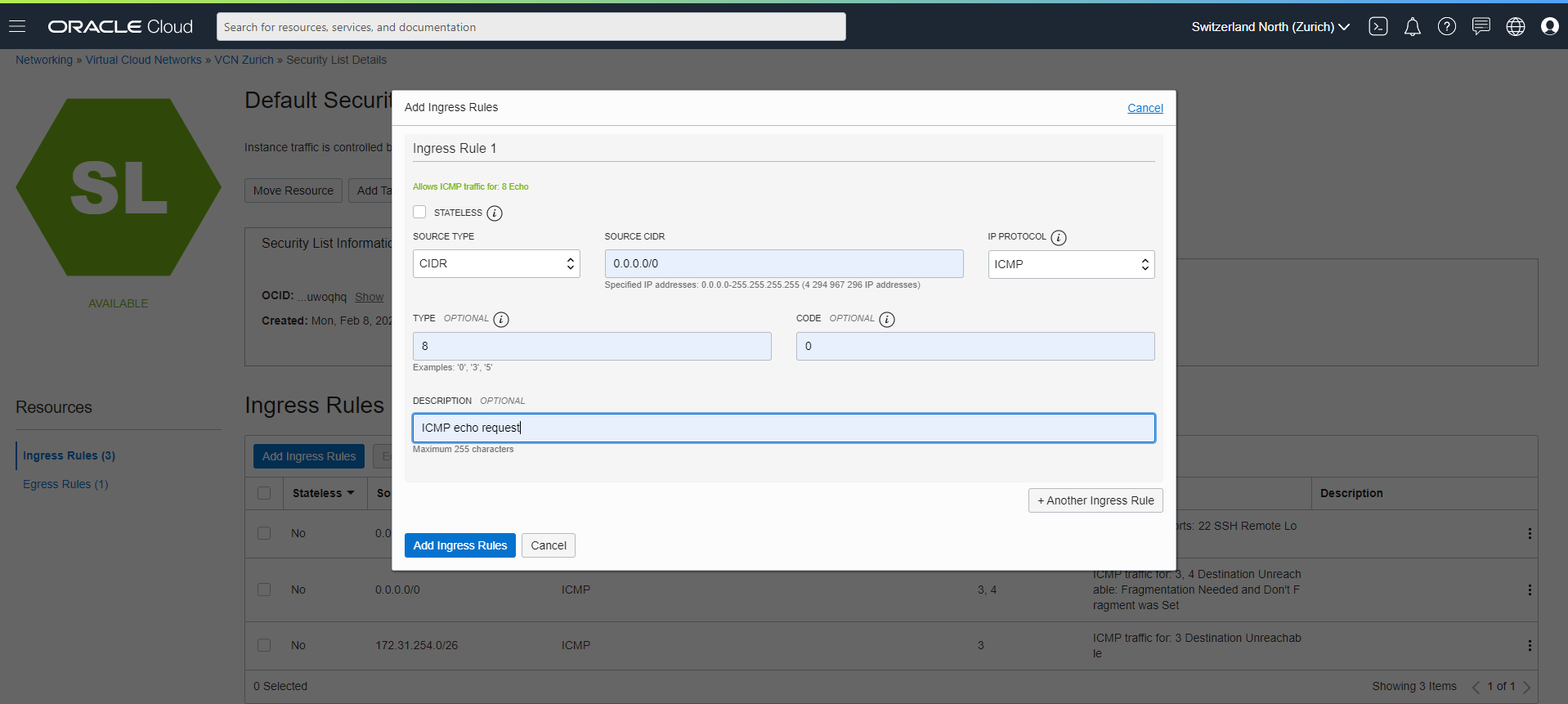

А теперь стоит разрешить ICMP Echo запросы из внешнего мира к нашей внутренней инфраструктуре (по умолчанию они запрещены). Для этого снова выбираем наш VCN Zurich, в его ресурсах выбираем Security Lists. Там будет единственный элемент, созданный автоматически при создании VCN.

Выбираем его в списке, нажимаем кнопку «Add Ingress Rules» и добавляем правило, разрешающее ICMP Echo Requests с любых адресов.

Отлично, мы создали себе сетевую инфраструктуру с требуемым диапазоном внутренних адресов и с подключением к сети Интернет. Теперь можно перейти непосредственно к созданию виртуальных машин.

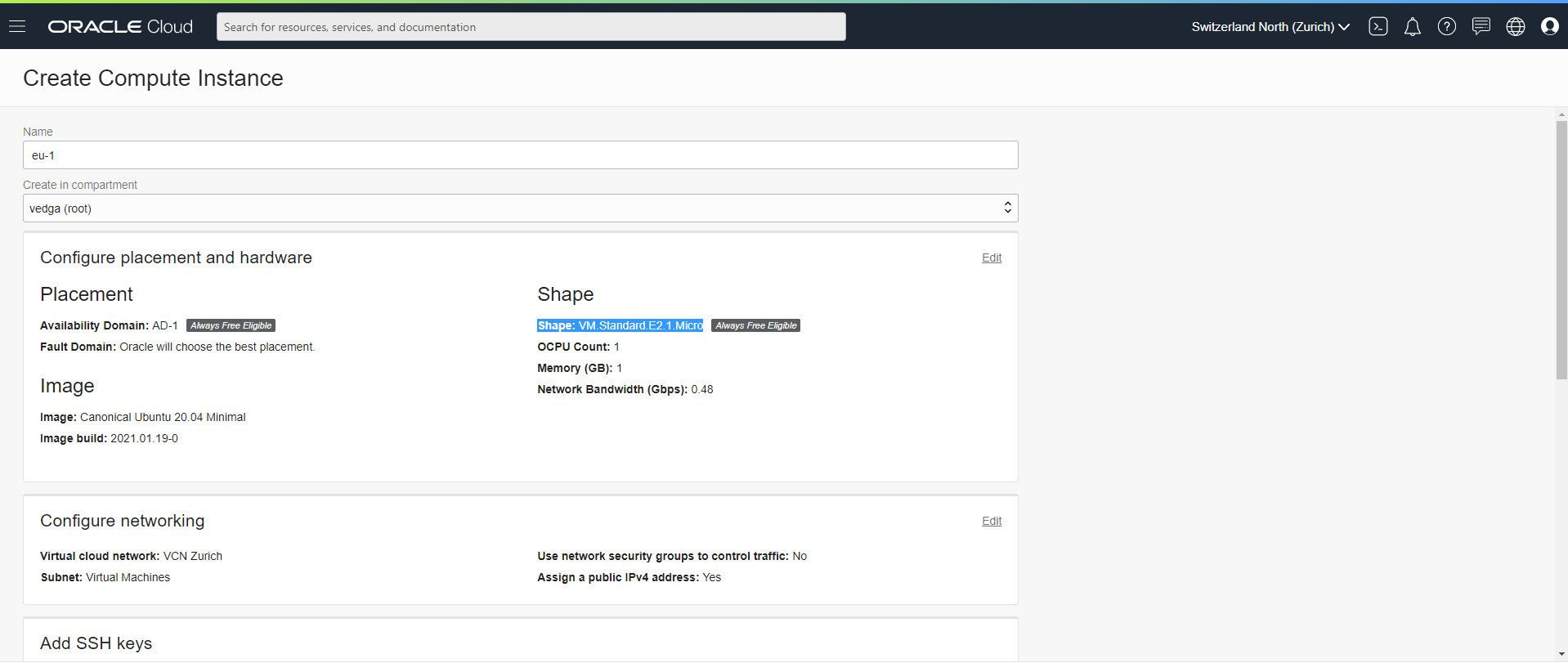

В меню выбираем пункты «Compute»=>«Instances» и нажимаем кнопку «Create Instance». В поле «Name» указываем имя создаваемой машины, выбираем требуемую нам ОС, в Shape указываем тип VM.Standard.E2.1.Micro (это бесплатная виртуальная машина), в блоке «Configure networking » устанавливаем значение «Assign a public IPv4 address: Yes» (чтобы нашей виртуальной машине выделили внешний адрес в сети Интернет). Ну и убеждаемся, что сеть VCN и подсеть внутри нее выбраны правильно (т.е. те, которые мы создавали на предыдущих шагах). При необходимости можно загрузить уже существующий открытый ключ SSH или создать новый.

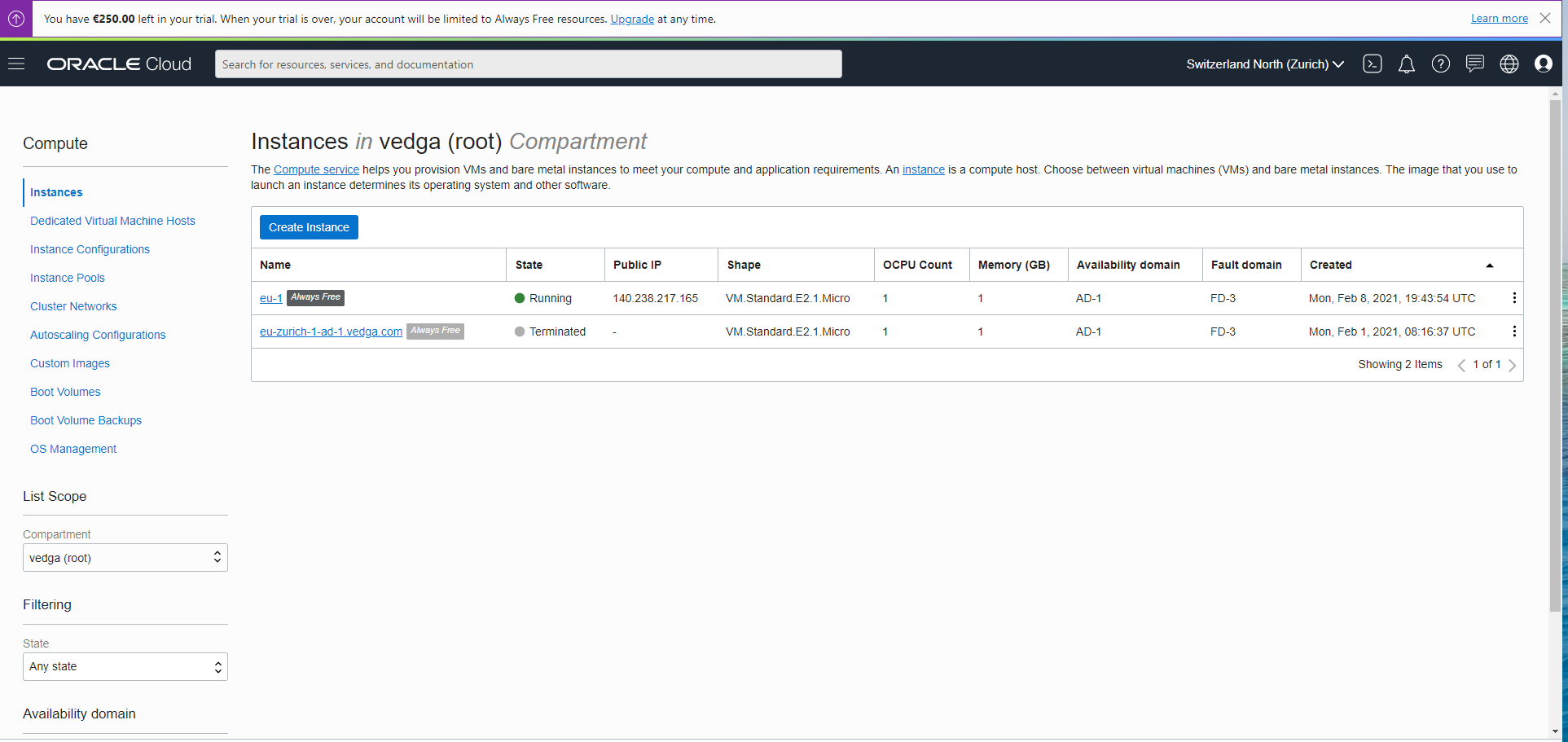

Возвращаемся в пункт «Instances» чтобы узнать внешний IP-адрес вновь созданной виртуальной машины.

Примечание: на картинке выше в списке отображаются две виртуальные машины: одна только что созданная и одна с именем «eu-zurich-1-ad-1.vedga.com». Эту машину я создавал ранее, а потом удалил. Но она все равно еще сутки будет отображаться в этом списке в состоянии «Terminated». Беспокоиться нечего: удаленные машины ресурсы не потребляют и не помешают вам создавать новые виртуальные машины (в пределах бесплатного лимита).

Для проверки делаем ping на внешний адрес, и если сеть на предыдущих шагах была настроена правильно, то мы получим ответ от нашей виртуальной машины. Теперь на нее можно зайти по SSH. Замечу, что при создании виртуальной машины из образа Ubuntu, первый вход надо делать не с именем root, а с именем ubuntu и заданным при создании машины SSH-ключем. Впрочем если попробуете зайти под root сразу он вас хотя и не пустит, но укажет, что надо сделать. Для перехода в режим root введите команду sudo /bin/bash, скопируйте содержимое /home/ubuntu/.ssh/* в /root/.ssh и поменяйте владельца файла /root/.ssh/authorized_keys на root: root. Теперь можно будет зайти на машину сразу под root-пользователем, используя ключ SSH.

Теперь у вас есть одна (или две) виртуальных машины, защищенных облачным firewall, и доступ них из внешнего мира. Кому-то этого будет достаточно, кто-то быстро поставить на них OpenVPN и свяжет их со своей сетью. А мы будем строить VPN штатными средствами Oracle Cloud (IPSec со статической или динамической BGP маршрутизацией и Mikrotik или Linux на другом конце туннеля), но это уже тема отдельной статьи. Итак, продолжение следует…

Полезные ресурсы