Пассворк для сисадмина: как организовать работу со всеми паролями

Работа с паролями — вечная головная боль для компаний любого размера. Сотрудники используют огромное количество сервисов, с которыми часто приходится работать совместно. Нужно где-то безопасно хранить пароли от этих сервисов и как-то делиться ими с коллегами, а когда этот процесс не организован, возникают проблемы.

Для решения этих задач есть корпоративный менеджер паролей Пассворк — о нём расскажем в этой статье. Загляните под кат, чтобы понять, в каких кейсах Пассворк полезен, а в каких — очень полезен. Ну и, разумеется, узнать всё о его многочисленных возможностях.

Самый обычный кейс — сотрудник ушёл в отпуск и предусмотрительно отключил телефон, чтобы его не дёргали по рабочим вопросам. Всё бы ничего, но с собой в отпуск он унёс пароль от очень важного сервиса. В его отсутствие понадобился доступ к этому сервису. Где его взять? Проблема.

Ещё более типичный кейс — сотрудник уволился. Соответственно, все пароли, с которыми он имел дело, хорошо бы сменить. Но вот какие именно «все»? Проблема.

Вот ещё — в компанию приходит новый сотрудник. Ему нужны все доступы от рабочих сервисов. Как их выдать оперативно, чтобы человеку не надо было бегать и опрашивать коллег? Проблема.

Или, например: в компании за все пароли отвечает один сисадмин — у него все доступы. А пароли хранятся так, как ему удобно, — в KeePass или в Google Таблицах, например. Компания растёт, обязанностей (и паролей) у админа всё больше, и тут ему в помощь нанимают коллегу. Как безопасно поделиться паролями? Кинуть ссылку на таблицу? Неудобно и опасно. Выложить базу KeePass в облако? Та же ситуация. Проблема, проблема, проблема…

Пассворк нацелен именно на то, чтобы помогать во всех перечисленных кейсах, а также во многих неперечисленных. Поэтому покончим с лирическим вступлением и заглянем под капот, чтобы понять, как Пассворк работает.

Устройство Пассворк: общий план

Главная вещь, которую должен делать менеджер паролей, — хранить пароли. Весь вопрос в том — как.

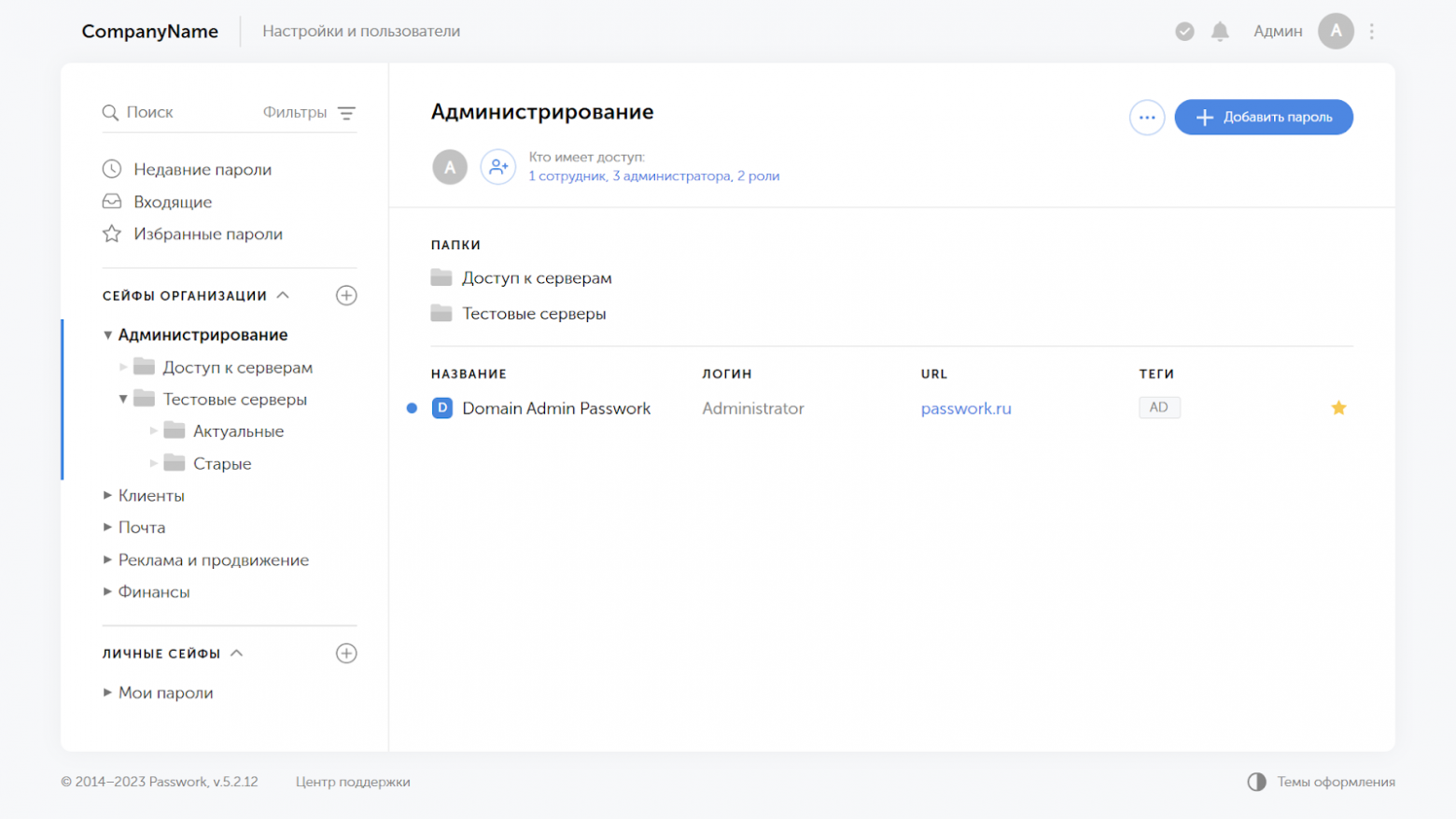

Пароли внутри Пассворк организованы в иерархическую структуру. На верхнем уровне находятся так называемые сейфы. Внутри сейфов можно создавать папки. А внутри этих папок — другие папки.

Если проводить аналогию с ПК, можно сказать, что сейфы — это логические диски, а папки — это, собственно, папки на них

Пароли в этой аналогии соответствуют отдельным файлам. Они могут находиться как внутри папок, так и непосредственно в сейфах (в корне диска). Папки и сейфы позволяют содержать пароли организованно, структурированно, а не сваливать их в одну кучу. Однако это не самая важная их функция.

Сейфы и папки позволяют гибко управлять доступом к паролям. Каждому пользователю, индивидуально или с помощью ролей, выдаётся доступ к определённым паролям. Можно дать ему доступ к целым сейфам, к отдельным папкам внутри них или только к индивидуальным паролям.

Кейс сотрудника, ушедшего в отпуск, Пассворк решает тривиально. Пароль хранится в системе, и администратор при необходимости может выдать доступ к нему коллегам отпускника. Или этот доступ будет у них сразу, если их должностные обязанности предполагают работу с данным сервисом.

Для быстрого доступа к паролям есть разделы «Недавние пароли» и «Избранные пароли». А «Входящие» — это пароли, которыми поделились другие пользователи.

Кроме того, Пассворк по умолчанию позволяет создавать личные сейфы. Доступ к ним имеет только сам пользователь. Однако если он станет хранить там рабочие пароли, «проблема отпускника» может возникнуть вновь, поэтому опцию личных сейфов можно глобально отключить.

Пароль — это вам не строка

Сущность пароля в Пассворк заслуживает отдельного рассмотрения. Это не просто переменная типа string с управляемым доступом, это сложная структура с различными данными и метаданными.

Каждый пароль достоин быть уникальным во всём

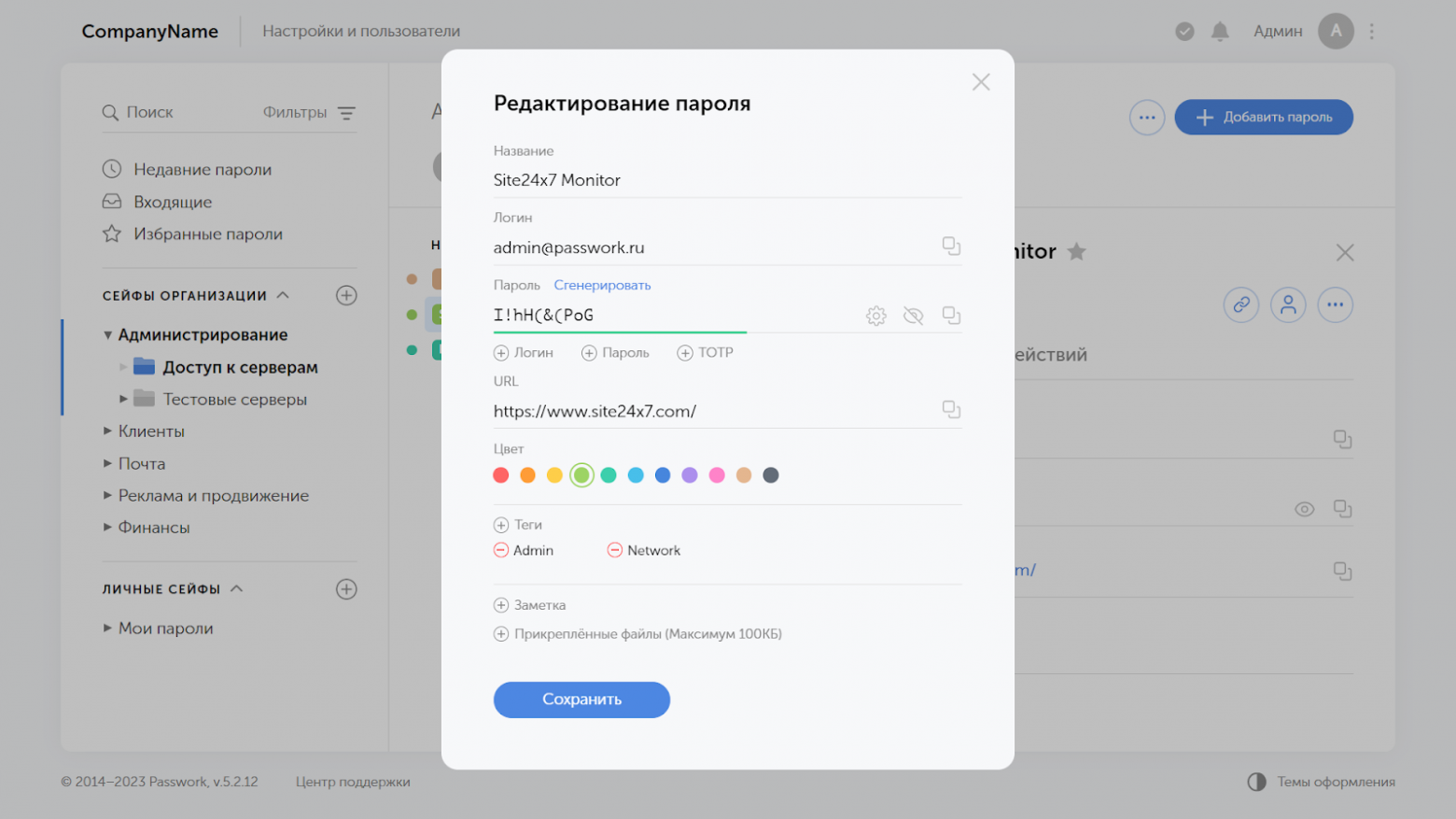

Вместе с паролем логично хранить логин, а также URL сервиса, для которого он предназначен. Кроме того, к паролю можно прикрепить секретный ключ TOTP для двухфакторной идентификации, а также небольшой объём произвольных файлов. Например, закрытый ключ RSA.

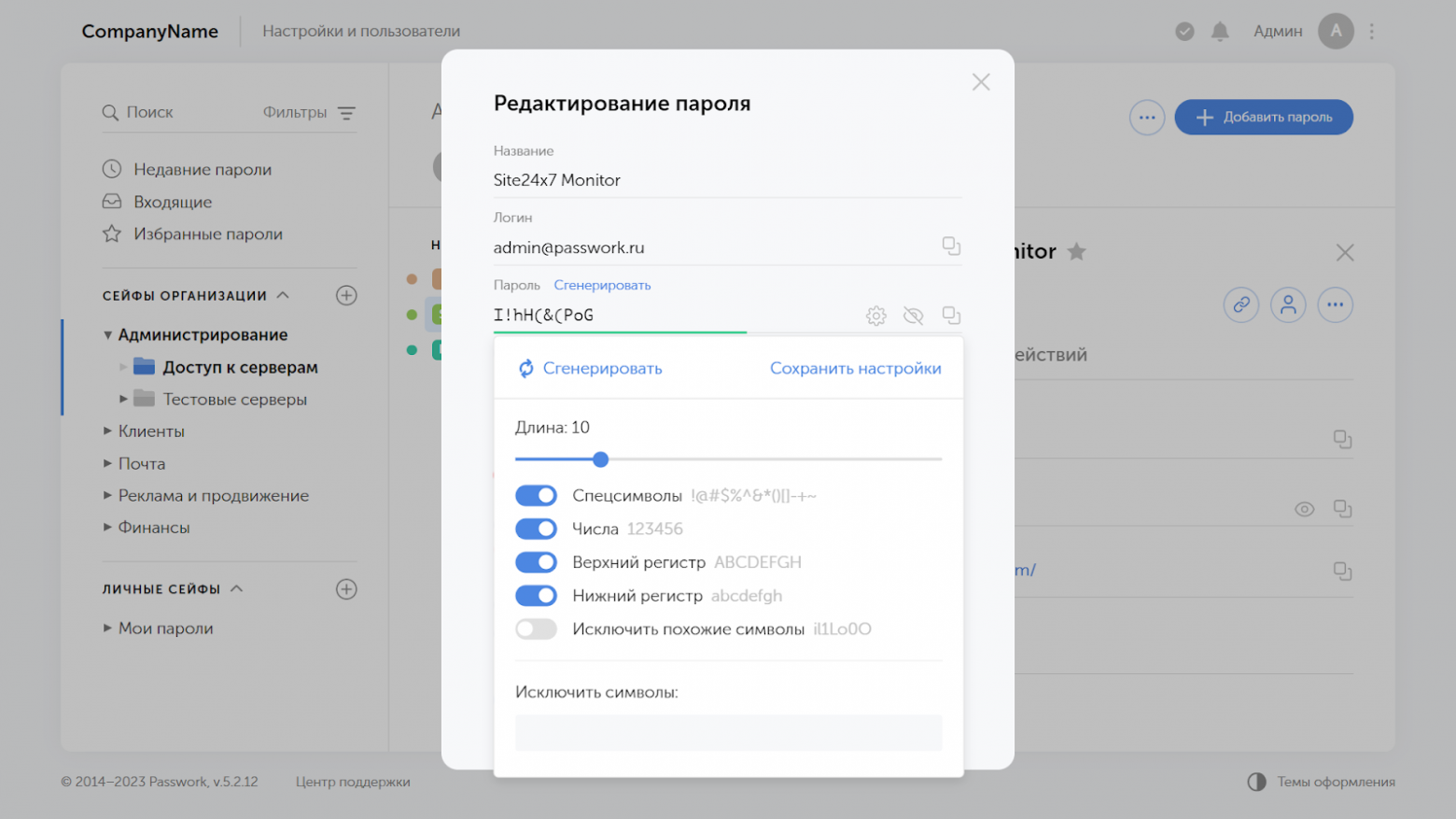

Кстати, стоит отдельно упомянуть встроенный генератор паролей. Его гибкие и, что немаловажно, сохраняемые настройки позволяют автоматически создавать пароль, подходящий под любые разумные критерии.

Для удобства можно даже исключить из создаваемого пароля излишне схожие символы

Что касается метаданных — паролю можно дать имя, присвоить цвет и набор тегов. Всё это не только для красоты и визуального удобства: по имени можно производить поиск, а цвет и теги указывать в качестве фильтров. Также к паролю можно прикрепить заметку, например: «Сайт глючный, вход только со второго раза».

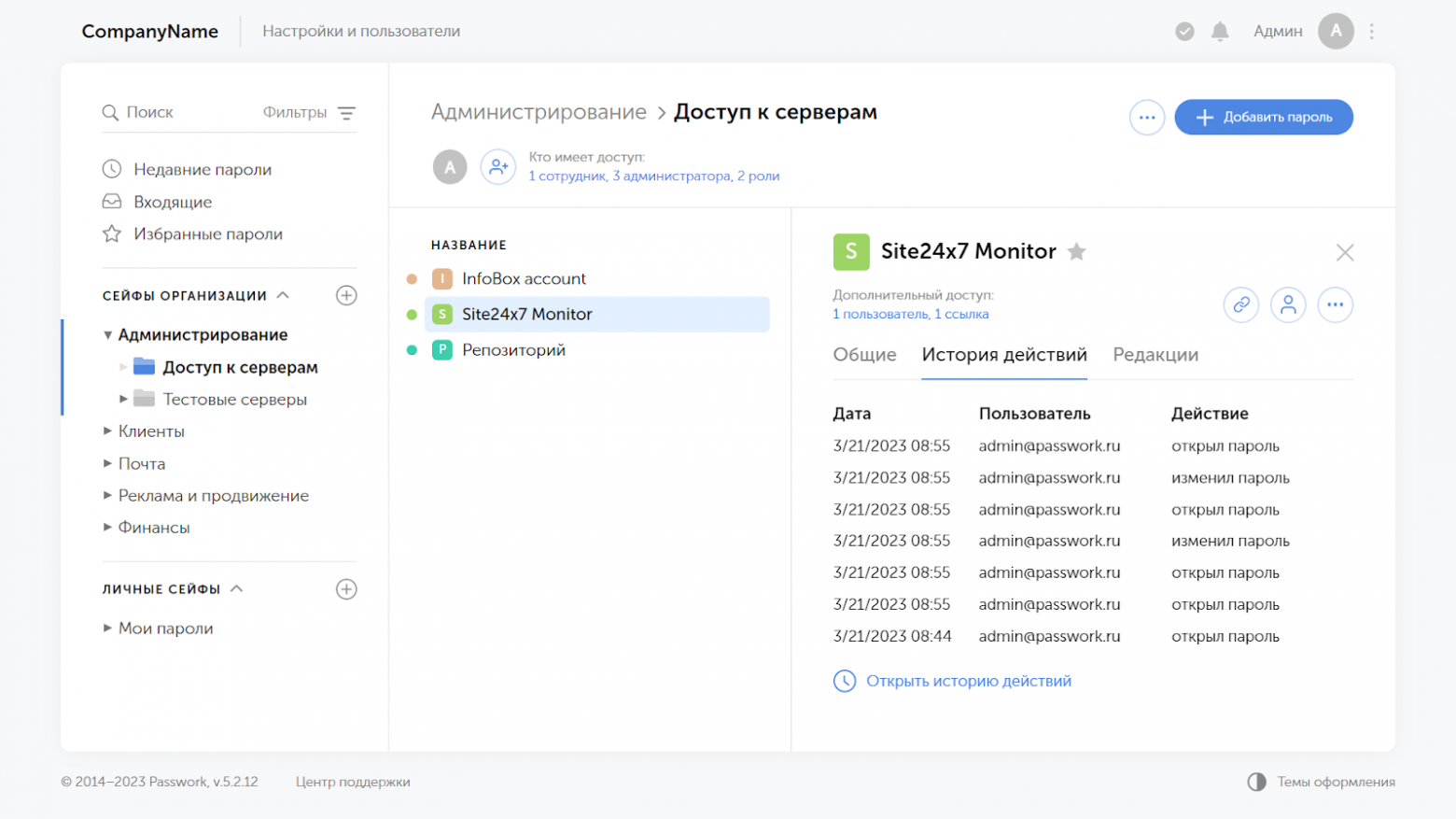

Пассворк хранит все предыдущие редакции пароля и логирует все обращения к нему. К примеру, если злонамеренный сотрудник решит набедокурить и заменит пароль на «hahaha losers», нетрудно будет восстановить прошлую версию, а также выяснить, кто это сделал.

История действий помнит всё

Что интересного можно сделать с паролем, кроме как создать или изменить? Конечно же, поделиться им. Права доступа, заданные администратором, — это хорошо. Но каждый раз дёргать администратора, чтобы дать кому-то пароль, контрпродуктивно.

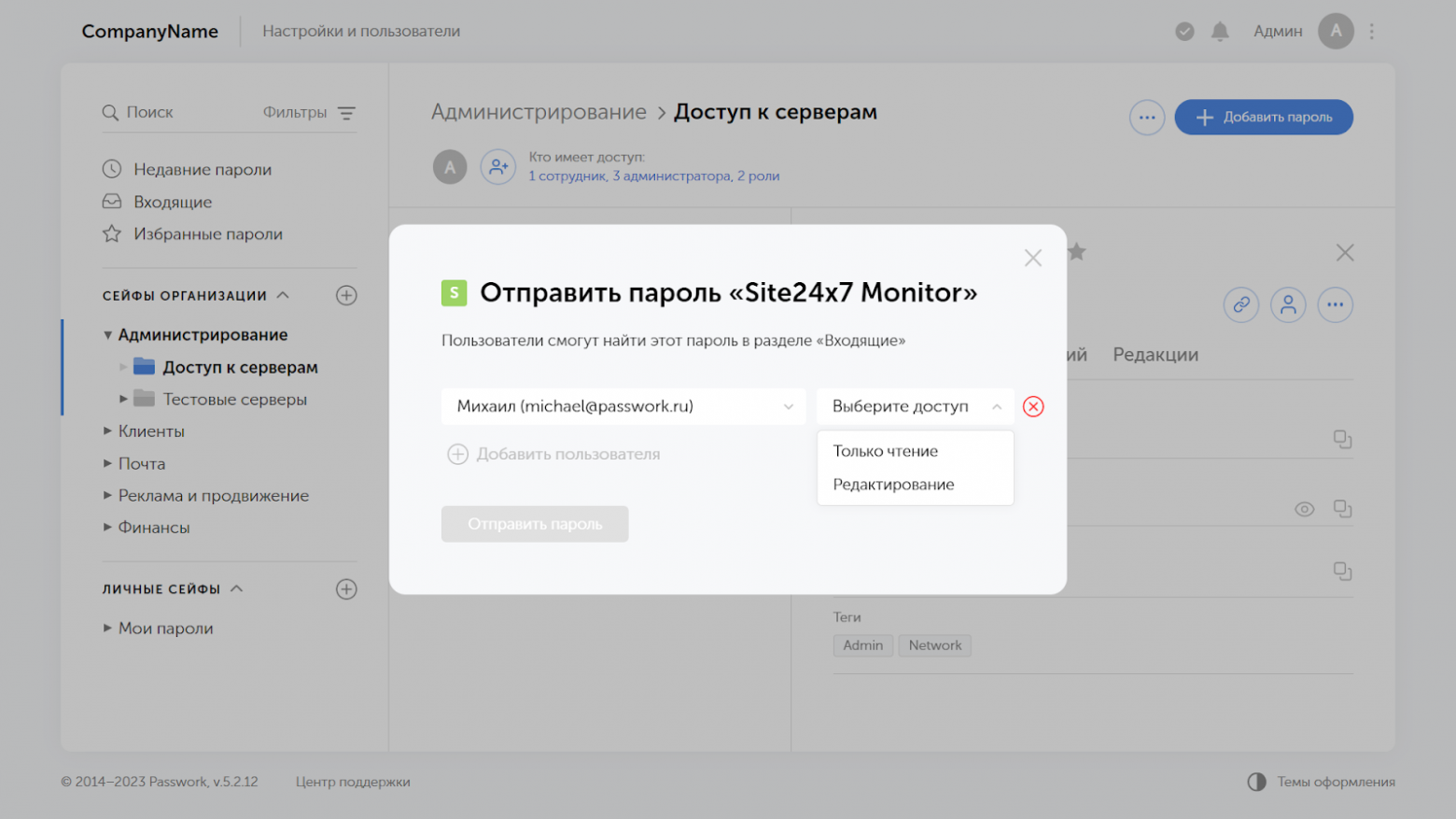

В Пассворк есть две опции «дележа» паролей. Можно отправить пароль другому пользователю Пассворк, пароль появится у него во «Входящих». При этом доступ можно выдать как с возможностью редактирования, так и в read-only. Список тех, кому был отправлен пароль, сохраняется, его могут посмотреть пользователи или администратор.

Здесь можно передать доступ к паролям другим пользователям

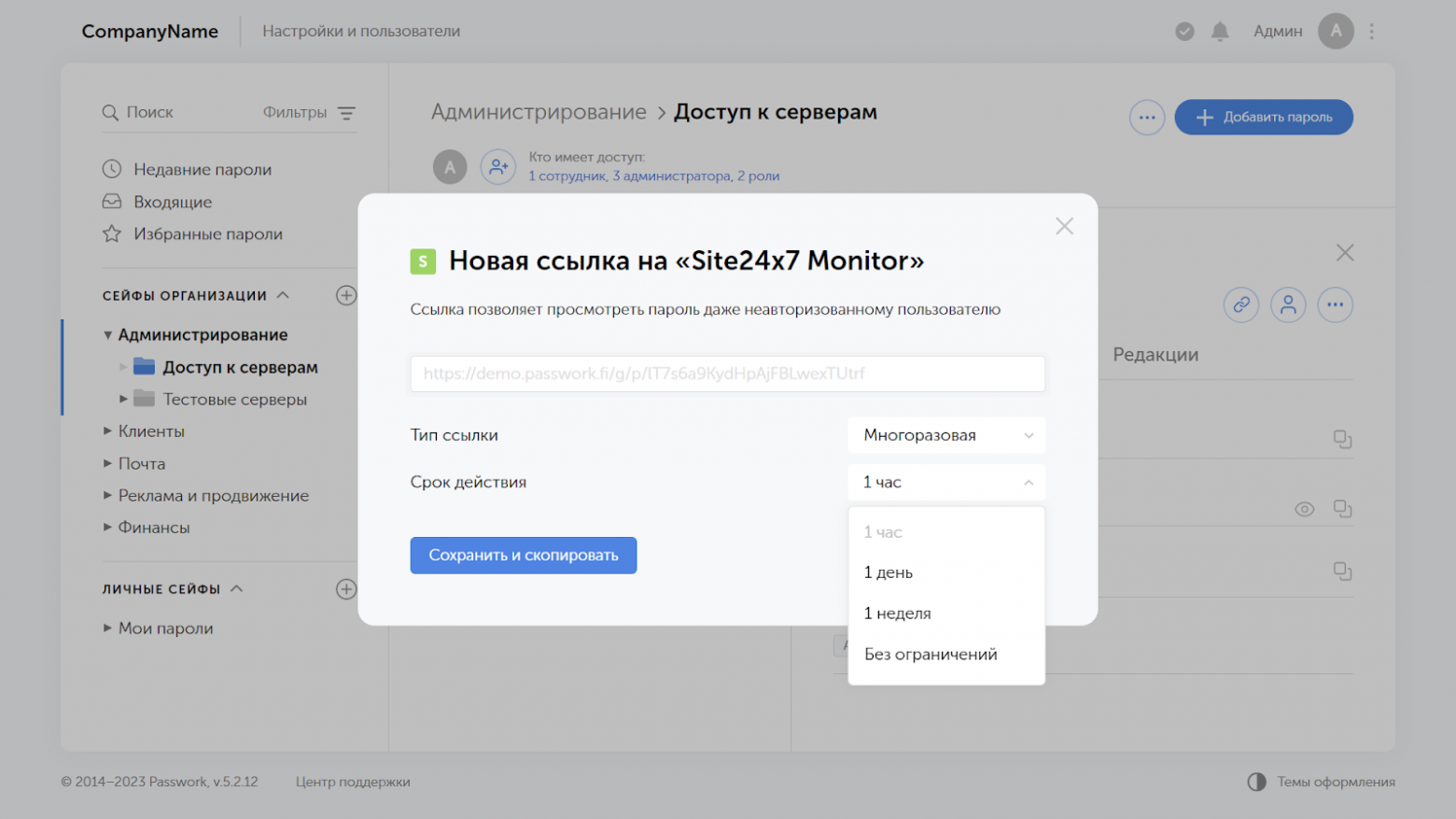

Вторая опция — поделиться паролем с кем-то, кто не пользуется Пассворк. Для этого формируется специальная ссылка. Можно настроить, сколько эта ссылка проживёт и сколько раз ей можно будет воспользоваться. Все созданные ссылки на пароль тоже сохраняются в системе.

А здесь — отправить кастомную ссылку с паролем человеку вне вашей группы в Пассворк

Так открытая ссылка выглядит у незарегистрированного пользователя

Пользователи и роли

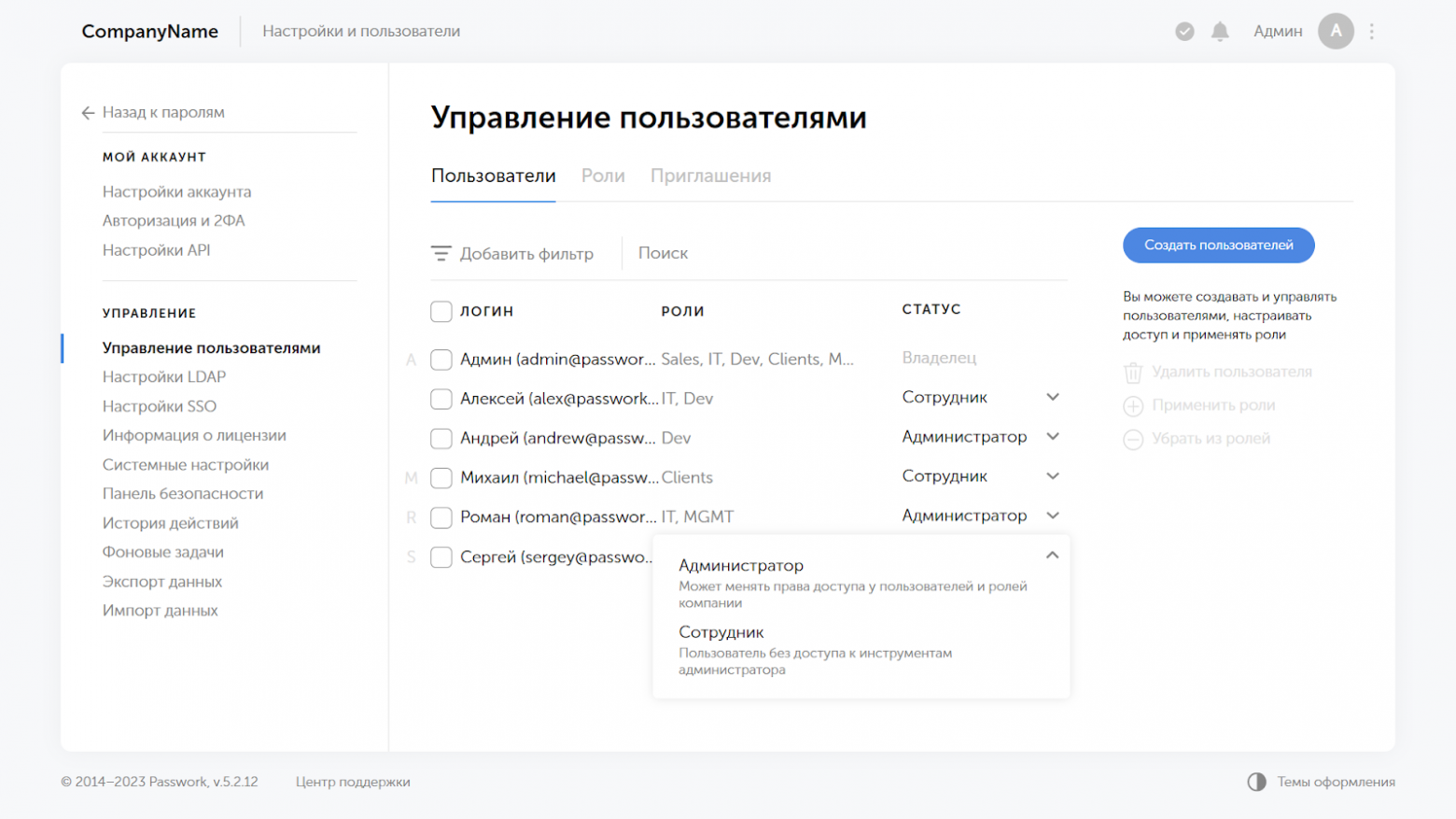

Пользователи бывают трёх категорий. Обычный пользователь (сотрудник) может работать с паролями, и на этом его полномочия заканчиваются. Администратор может управлять правами доступа, присваивать роли, создавать и приглашать новых пользователей — в общем, обладает почти безграничной властью. Выше него владелец, который может всё.

Сотрудника можно повысить до администратора. Или, наоборот, вернуть админа в ряды простых юзеров. Только владелец несменяем и пожизнен, как монарх

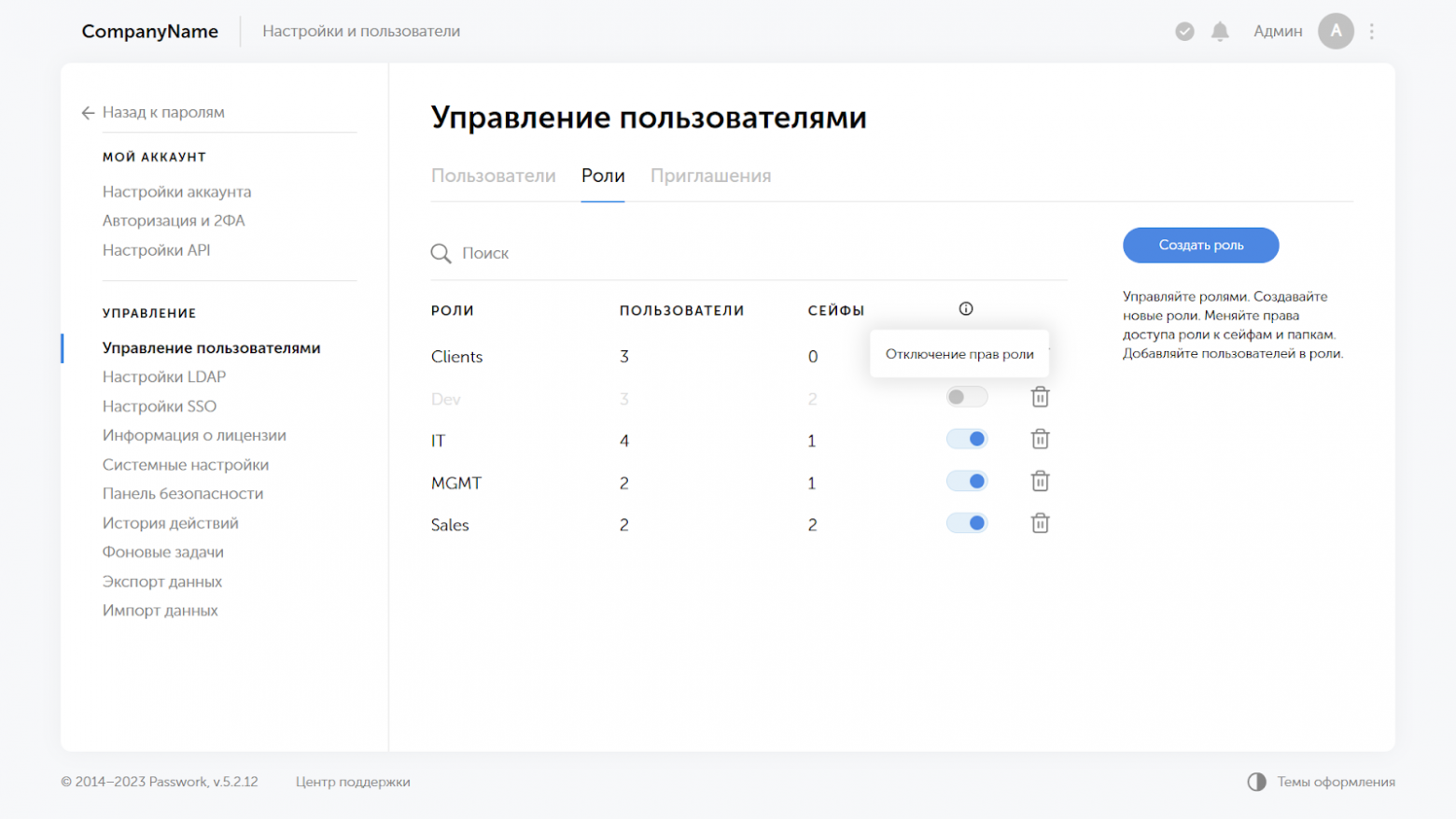

Концепция ролей знакома каждому, кто имел дело с мало-мальски сложными многопользовательскими приложениями. Вместо того чтобы настраивать доступы каждому пользователю индивидуально, можно создать готовые шаблоны — роли, а затем присваивать их пользователям.

Для каждой роли можно настроить доступ к целым сейфам, их подпапкам и отдельным паролям

Пользователю можно присвоить несколько ролей. При этом будет использоваться наивысший уровень доступа.

Интересная фича Пассворк — роль можно временно «выключить», приостановив соответствующие доступы одним кликом. И так же в один клик её можно активировать вновь.

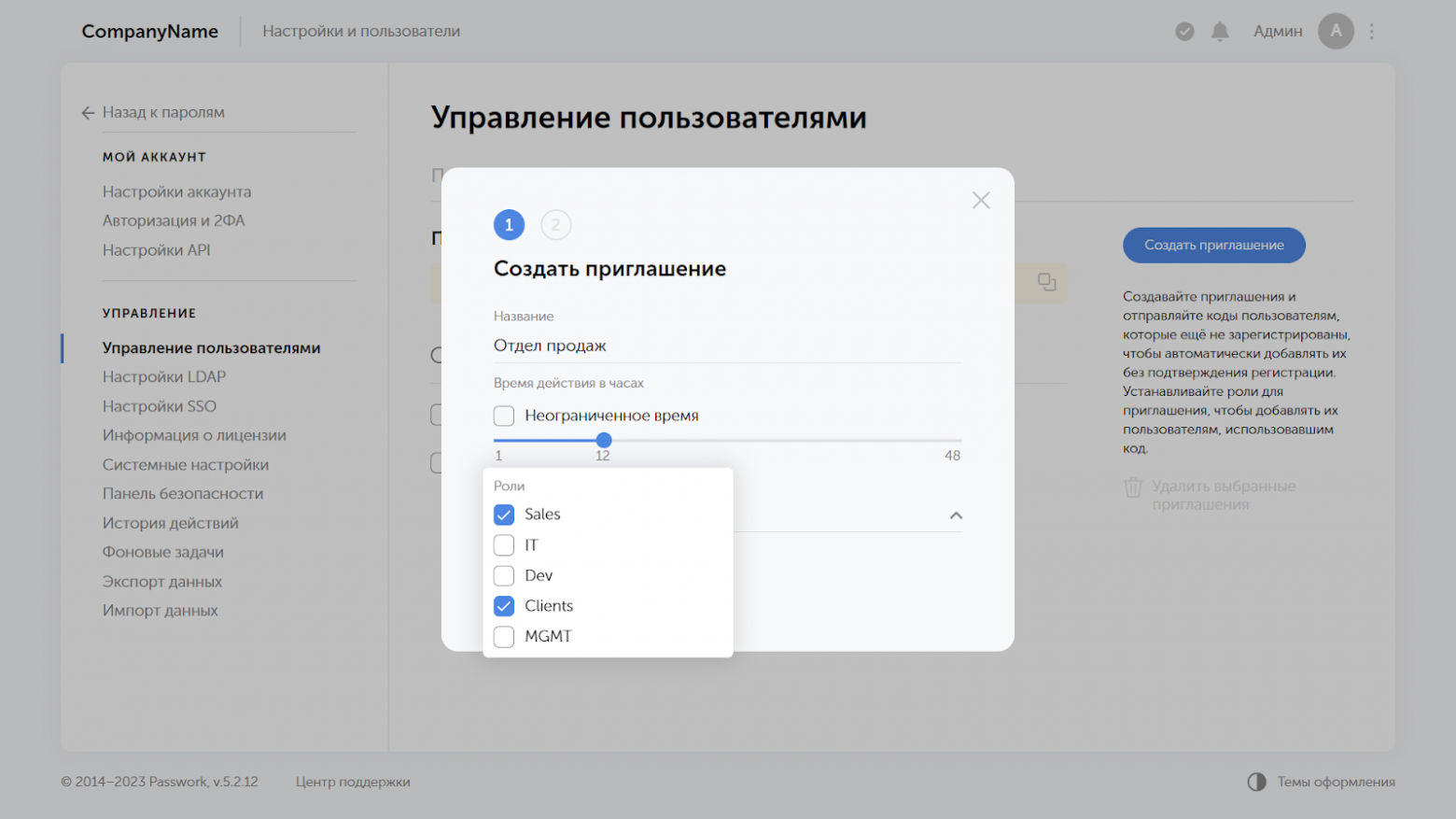

Администратор может создавать пользователей вручную, но во многих случаях проще делегировать эту задачу самим пользователям. Для регистрации юзеру достаточно перейти по пригласительной ссылке, ввести код — и готово.

Админ может даже сгенерировать несколько разных инвайт-кодов: каждый под собственный набор ролей. Введя код, пользователь автоматически получит эти роли.

Кроме того, в расширенной лицензии можно настроить автоматическую синхронизацию групп пользователей из LDAP/AD с ролями в Пассворк.

Юзабилити

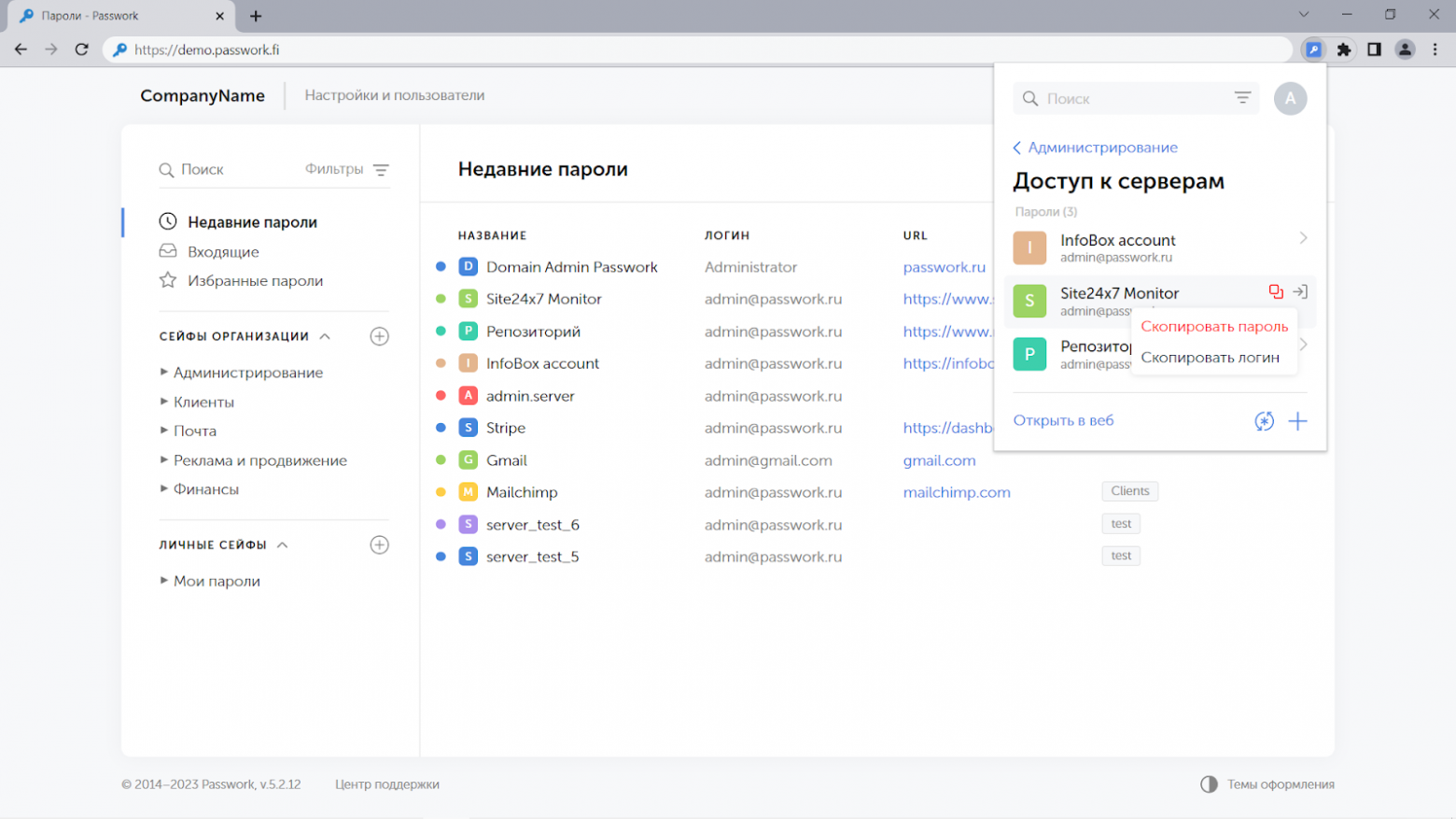

Вбивать случайно сгенерированные секьюрные пароли вручную — удовольствие очень на любителя. К счастью, у Пассворк на этот случай есть расширения для всех основных браузеров.

После установки и настройки расширения можно копировать из него пароль в один клик. Или подставлять автоматически, если URL сайта указан в свойствах пароля

Есть и мобильные приложения под Android и iOS.

Также есть минималистичное приложение для двухфакторной аутентификации с помощью TOTP. Приложение полностью заточено под выполнение своих ключевых функций — без излишеств и финтифлюшек.

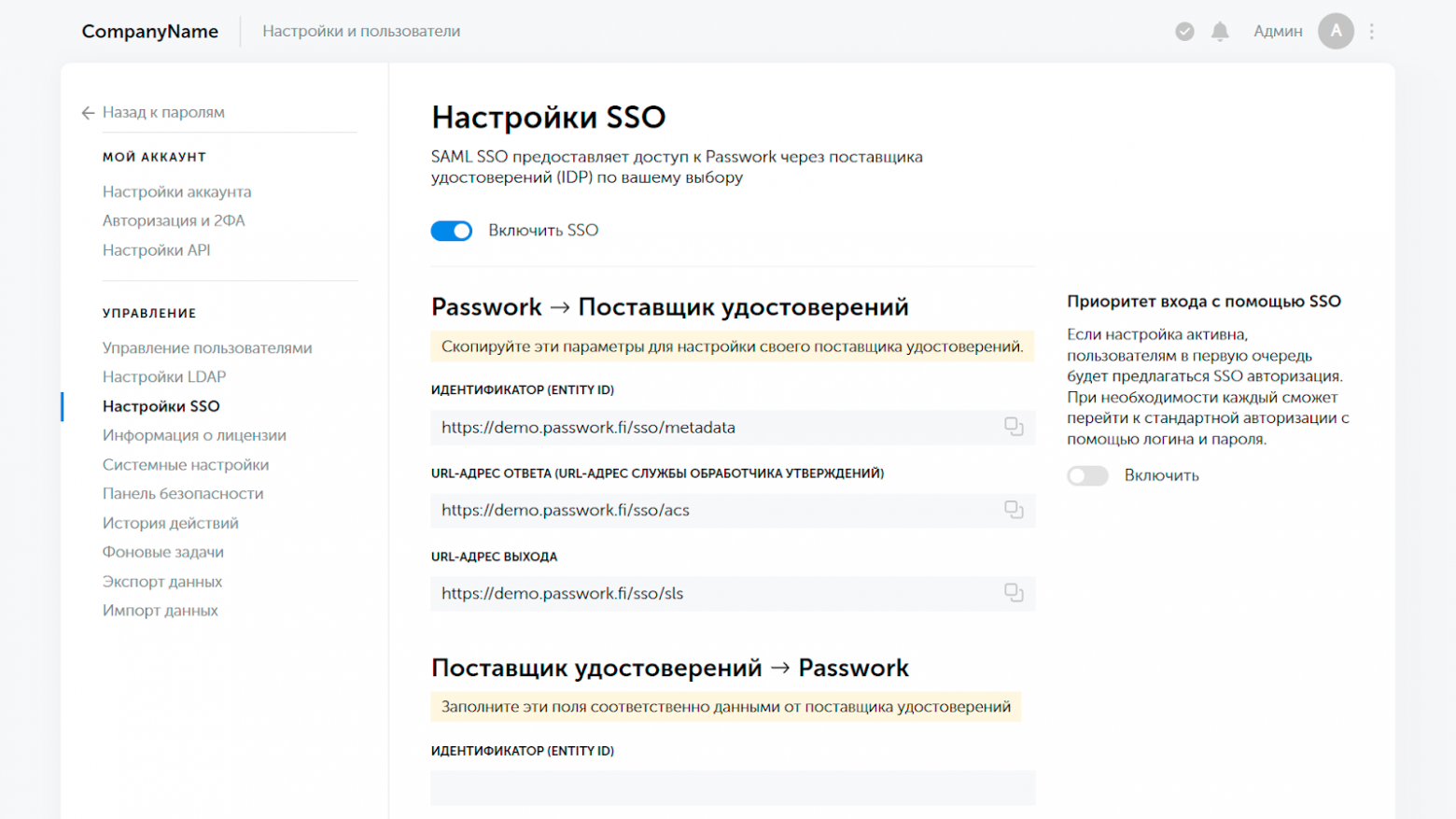

Наконец, в Пассворк доступна аутентификация через SSO.

Если для вашей организации важен подход «one ring to rule them all» — Пассворк хорошо в него интегрируется.

Продвинутое администрирование

Помимо настройки доступов, пользователей и ролей, администраторам доступны и другие интересные опции. Например, интеграция с AD/LDAP. Про импорт пользователей в расширенной лицензии уже говорилось выше. Но даже стандартная лицензия позволяет использовать LDAP для авторизации.

Для LDAP в Пассворк есть гибкая система продвинутых настроек

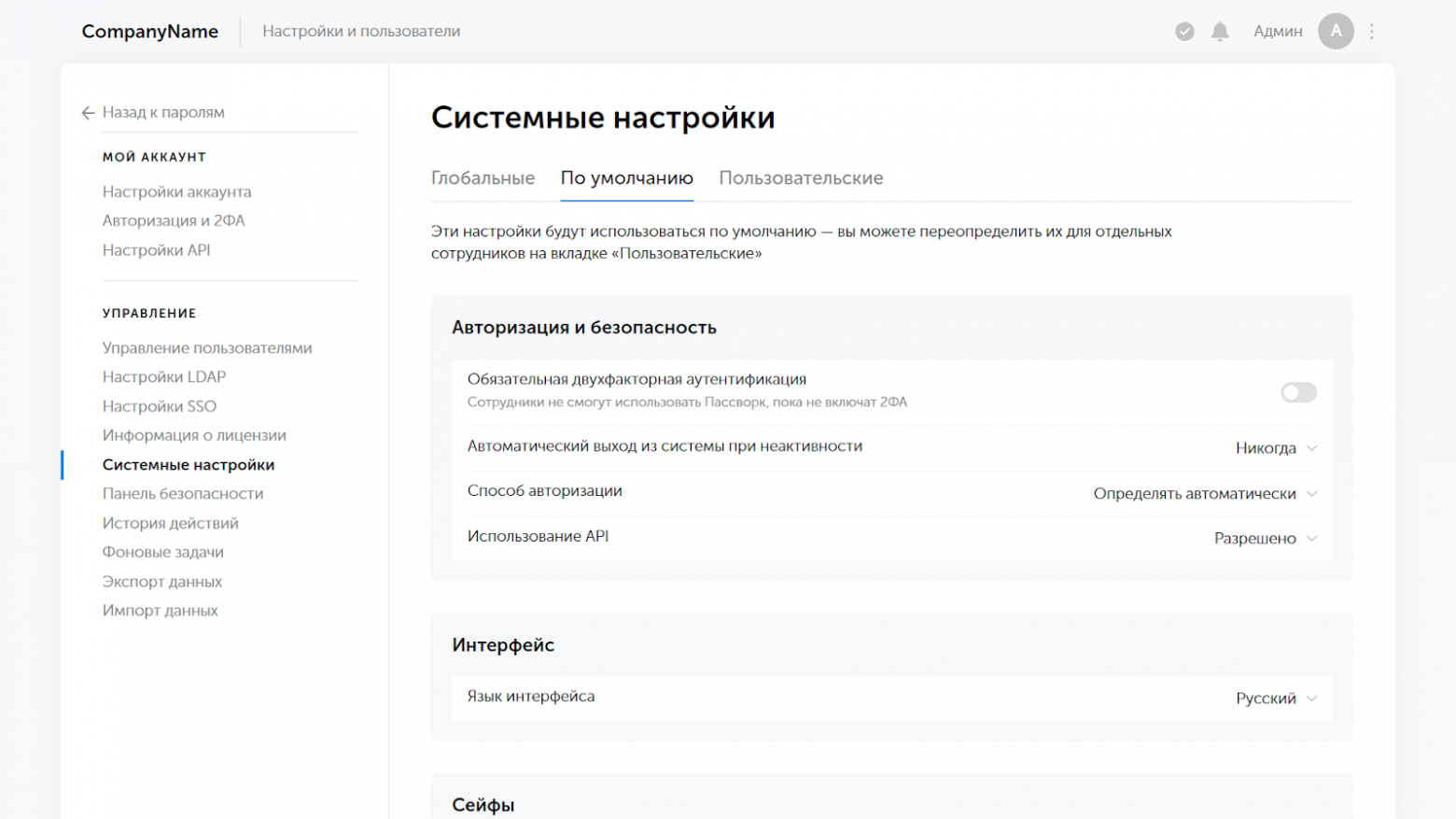

Обязательная двухфакторная авторизация, возможность создавать корпоративные и личные сейфы и многое другое — всё это настраивается на двух уровнях. Есть настройки по умолчанию и кастомные настройки для пользователей и ролей, берущие приоритет над дефолтными. Например, можно сделать обязательной двухфакторную авторизацию для всех, но отключить её для отдела, не имеющего доступа к действительно важным паролям. Или вы сможете установить разные языки интерфейса и запретить создание сейфов для отдельных пользователей и ролей.

Конечно, самое важное в пароле — его безопасность. Ей в Пассворк посвящена целая отдельная панель. На ней можно централизованно анализировать все пароли организации на возможные риски.

Панель безопасности проверяет силу паролей, их возраст и возможные риски

Например, панель отслеживает, к каким паролям отдельные сотрудники официально лишились доступа. Если кто-то, кто не должен знать пароль, знает его, это уже риск. И панель сразу о нём сообщает, чтобы пароль можно было оперативно сменить.

Помните кейс про уволенного сотрудника? Как только у него отберут доступ, пароли, которые он до этого видел, будут автоматически помечены как небезопасные.

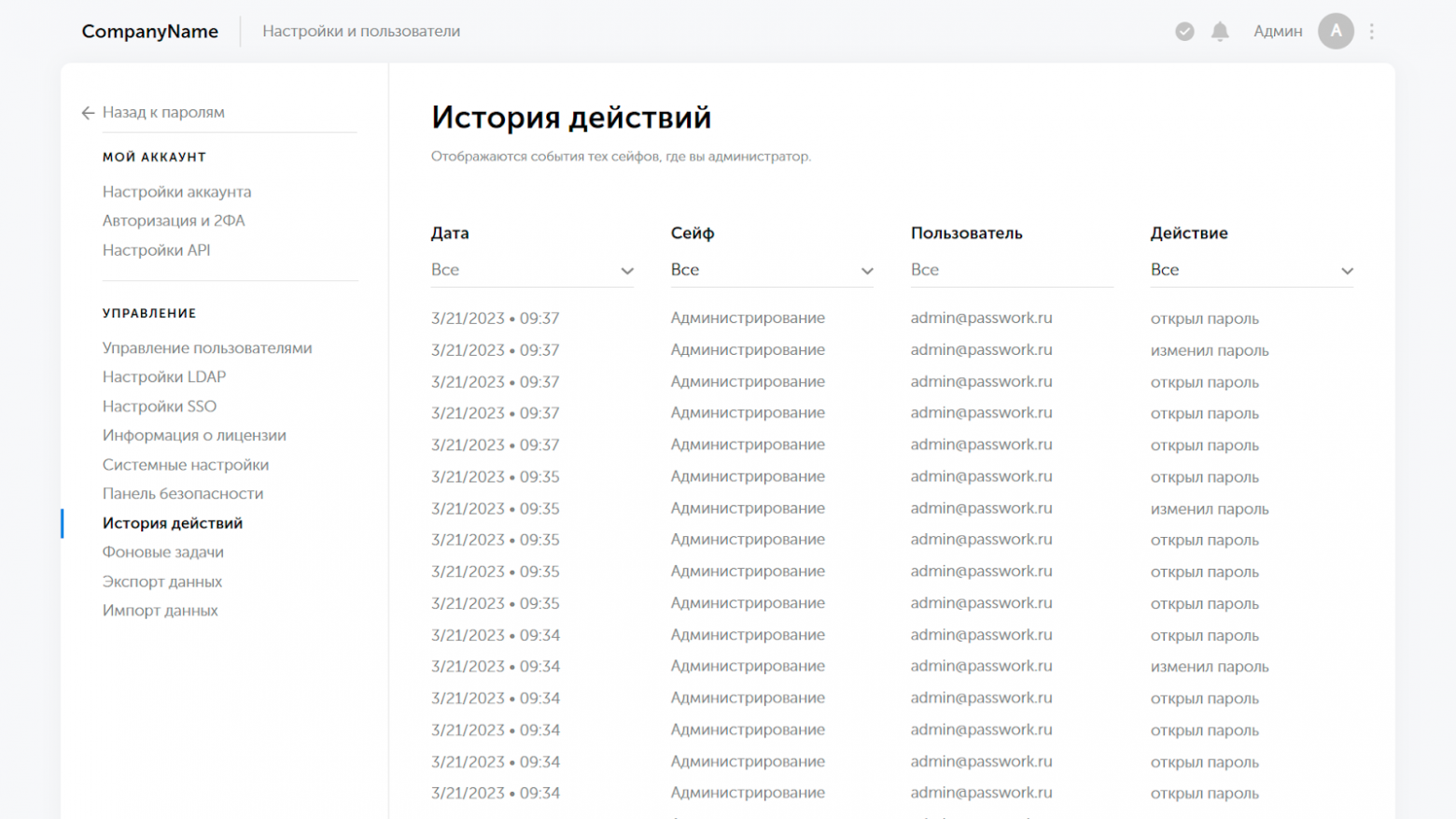

Помимо истории изменений отдельного пароля, администратор может также посмотреть общий лог активности. Необязательно смотреть его глазами в веб-интерфейсе: можно настроить, чтобы вся информация автоматически отправлялась в syslog или Window Event Logger для интеграции с SIEM.

Если в Пассворк вдруг будут происходить какие-то массовые подозрительные действия — это можно будет заметить в логе

Наконец, куда без импорта и экспорта данных.

Пассворк понимает разные форматы. В том числе — умеет импортировать данные из KeePass

Совсем продвинутое администрирование

У Пассворк есть возможности, которые пригодятся не всем, но на всякий случай знать про них полезно.

Одна из них — режим работы Zero Knowledge. В этом режиме все пароли шифруются end-to-end. Даже если злоумышленник получит полный доступ к базе данных — он не сможет её расшифровать без пользовательских мастер-паролей. В этот режим и обратно нельзя переключаться динамически, нужно выбрать его сразу при развёртывании инстанса. Так что о режиме собственной безопасности стоит задуматься заранее.

В плане шифрования Пассворк поддерживает как международный AES, так и отечественный ГОСТ. Кроме того он входит в Единый реестр отечественного ПО, то есть подходит для госкомпаний.

Пассворк распространяется как в виде готового Docker-контейнера, так и в виде дистрибутива для Linux и Windows Server. Выбирайте вариант, который гармоничнее сочетается с вашим IT-ландшафтом.

Если не хочется, чтобы менеджер паролей внезапно отвалился из-за, например, технической неисправности сервера, для повышенной надёжности можно настроить отказоустойчивый кластер. Аналогично настраивается репликация БД.

С Пассворк можно работать через API, — это не особенно нужно обычному пользователю, зато полезно для автоматизации и Continuous Integration. API поддерживает все CRUD-операции с паролями. Разумеется, в пределах прав пользователя, чей токен используется для авторизации. Также есть небольшая JS-библиотека для упрощения работы с API.

А исходный код Пассворк распространяется вместе с дистрибутивом. Ваша организация может провести независимый аудит и убедиться в отсутствии уязвимостей.

И напоследок не техническая, но всё равно приятная фича: на Пассворк действуют специальные сниженные расценки при установке в несколько филиалов одной компании.

Заключение

После такого всестороннего обзора решение кажется универсальным. Ещё подробнее познакомиться с решением можно, попробовав бесплатную демоверсию на сайте Пассворк. Есть ли у вашей компании проблемы, с которыми Пассворк мог бы помочь? А может быть, есть и такие проблемы, для которых функционала Пассворк недостаточно? Хотите ли вы услышать больше о каких-то возможностях, только кратко упомянутых в статье? Делитесь своими мнениями и задавайте вопросы в комментариях.