Обзор новой версии PT NAD

Компания Positive Technologies выпустила новую версию PT Network Attack Discovery 10.1. Рассмотрим новшества системы глубокого анализа трафика подробнее и узнаем, чем они могут помочь в работе.

Обзор PT NAD 10.1

Компания Positive Technologies выпустила новую версию системы глубокого анализа трафика PT Network Attack Discovery 10.1. В предыдущей статье мы уже начали рассматривать ее преимущества, сегодня же расскажем про PT NAD 10.1 подробнее и узнаем, чем они могут помочь в работе.

Данная статья будет полезна аналитикам ИБ, администраторам PT NAD и специалистам SOC.

Лента активностей

В верхней части интерфейса любой страницы PT NAD находится главное меню. В новой версии там появился раздел «Лента активностей» — страница со списком обнаруженных подозрительных активностей в информационной инфраструктуре. В отличие от атак, каждая из которых привязана к конкретной сессии, активность обнаруживается в ходе комплексного анализа цепочки сессий.

У каждой активности в ленте указана дата и время последнего обнаружения, уровень опасности, период активности и краткое описание.

В версии PT Network Attack Discovery 10.1 в ленте появляются сообщения. Это происходит, когда:

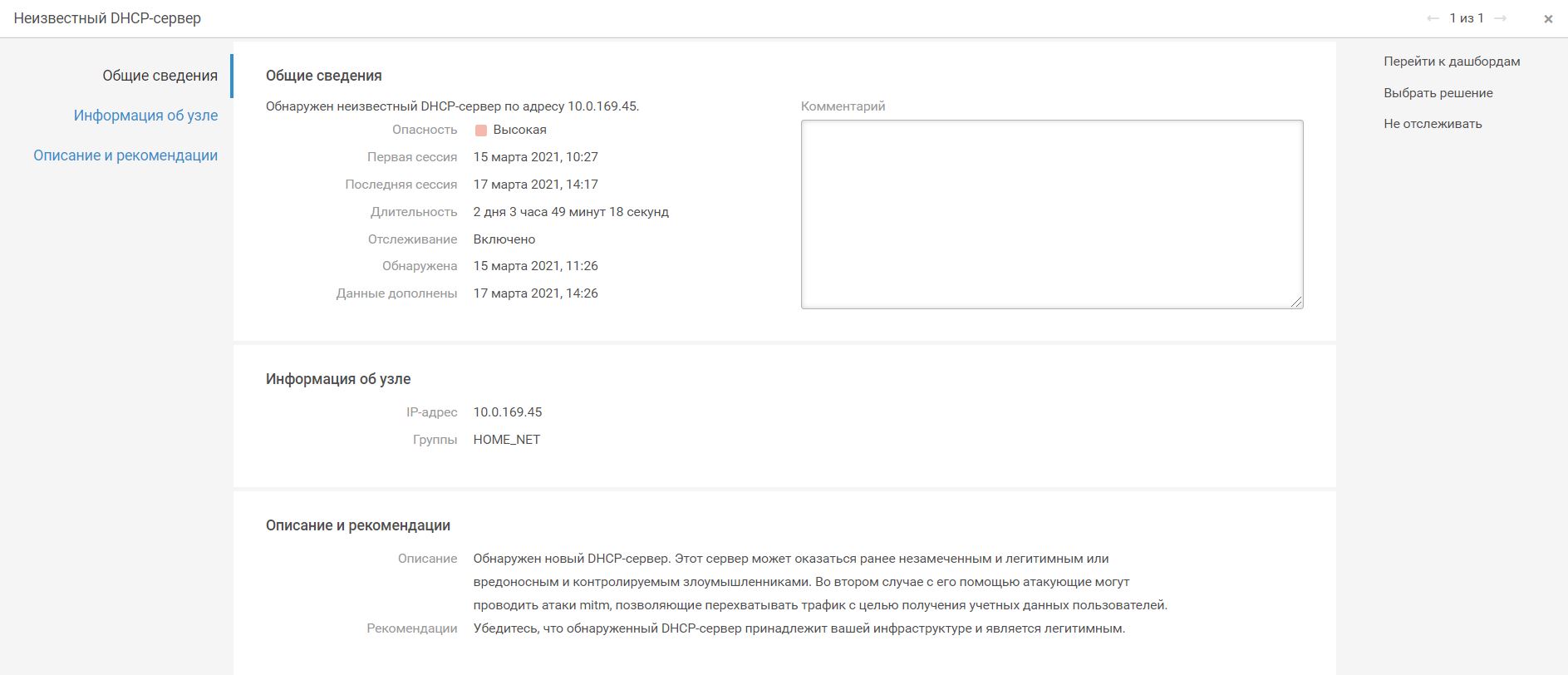

- Выявлен неизвестный DHCP-сервер

Если система выявит новый DHCP-сервер, то она сообщит об этом оператору безопасности, причем данный сервер может оказаться как ранее незамеченным и легитимным, так и вредоносным. Вредоносный DHCP-сервер может использоваться в атаках типа Man-in-the-Middle (MITM), что позволит злоумышленнику перехватывать трафик для получения учетных данных пользователей.

- Выявлен использование словарных паролей

Использование пользователями словарных паролей позволит злоумышленникам с легкостью воспользоваться технологией bruteforce и подобрать пароли за короткое время.

- Уведомления о результатах ретроспективного анализа

Для выявления новых угроз PT NAD проводит анализ завершенных сессий с использованием новых и измененных репутационных списков. По умолчанию ретроспективный анализ запускается каждый час.

- Уведомление по пользовательским фильтрам

Пользователь системы может заранее настроить фильтры, которые позволят отслеживать интересующую активность в сети. Как пример, это может быть передача большого объема данных с конкретного сервера, подключение конкретных пользователей к критичным ресурсам и тп.

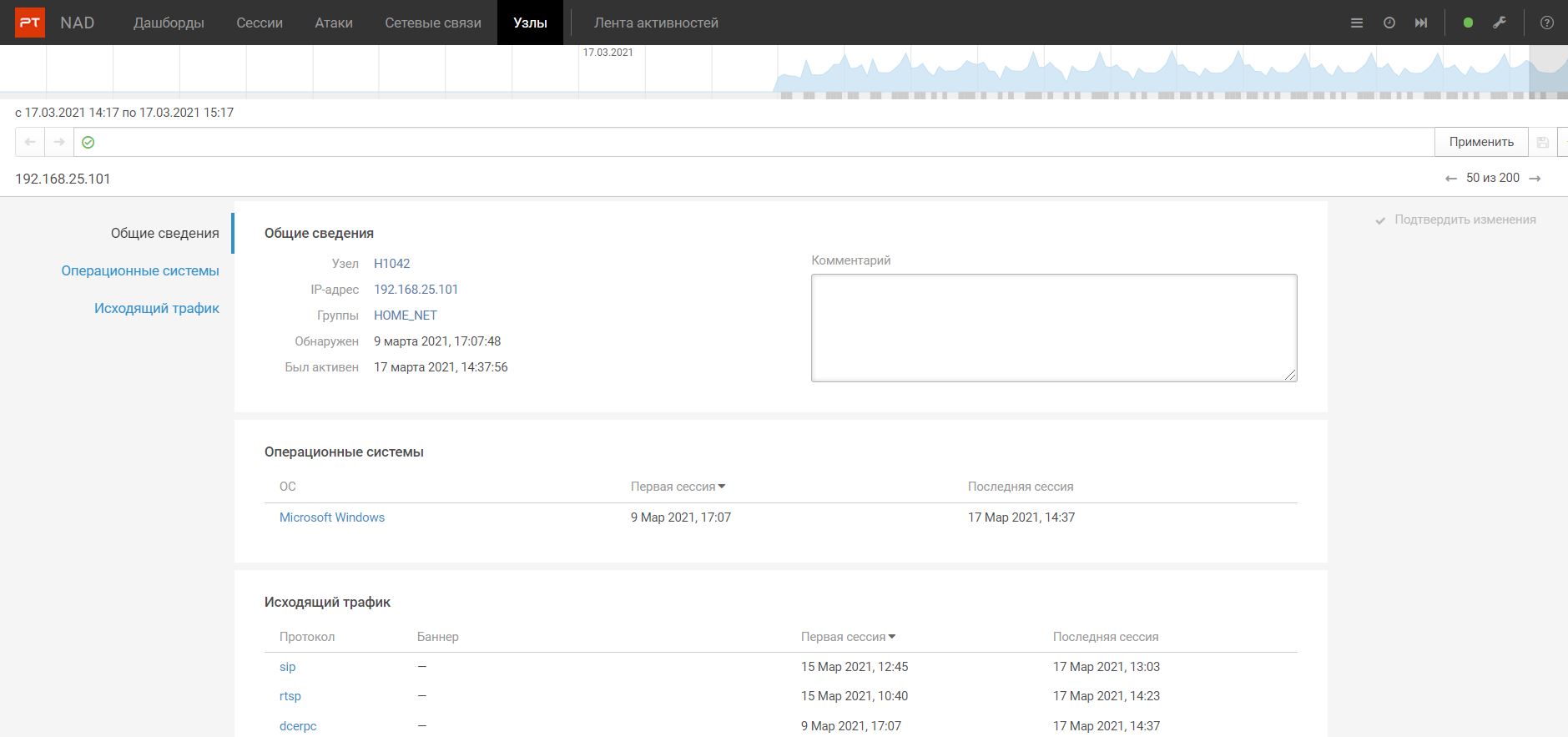

Список узлов

Теперь PT Network Attack Discovery отображает актуальную информацию о сетевых узлах: IP-адреса, имя домена, установленная операционная система, используемые протоколы передачи данных, принадлежность к группам.

Изменения в узлах тоже отслеживаются. Данные об узлах можно фильтровать и отображать информацию именно по тем узлам, которые взаимодействовали с указанным в фильтре IP-адресом, ОС или доменом.

Также система может обнаруживать изменения в конфигурации ранее выявленных узлов. Например, если на рабочей станции сотрудника стал использоваться протокол SSH, который ранее не был замечен.

Для сбора первичной информации PT NAD сначала работает в режиме обучения. После получения необходимой информации и заполнения таблицы на вкладке «Узлы» данный режим можно отключить, отслеживая после этого момента появление новых узлов или изменения в их конфигурации и учитывая эту информацию в расследованиях.

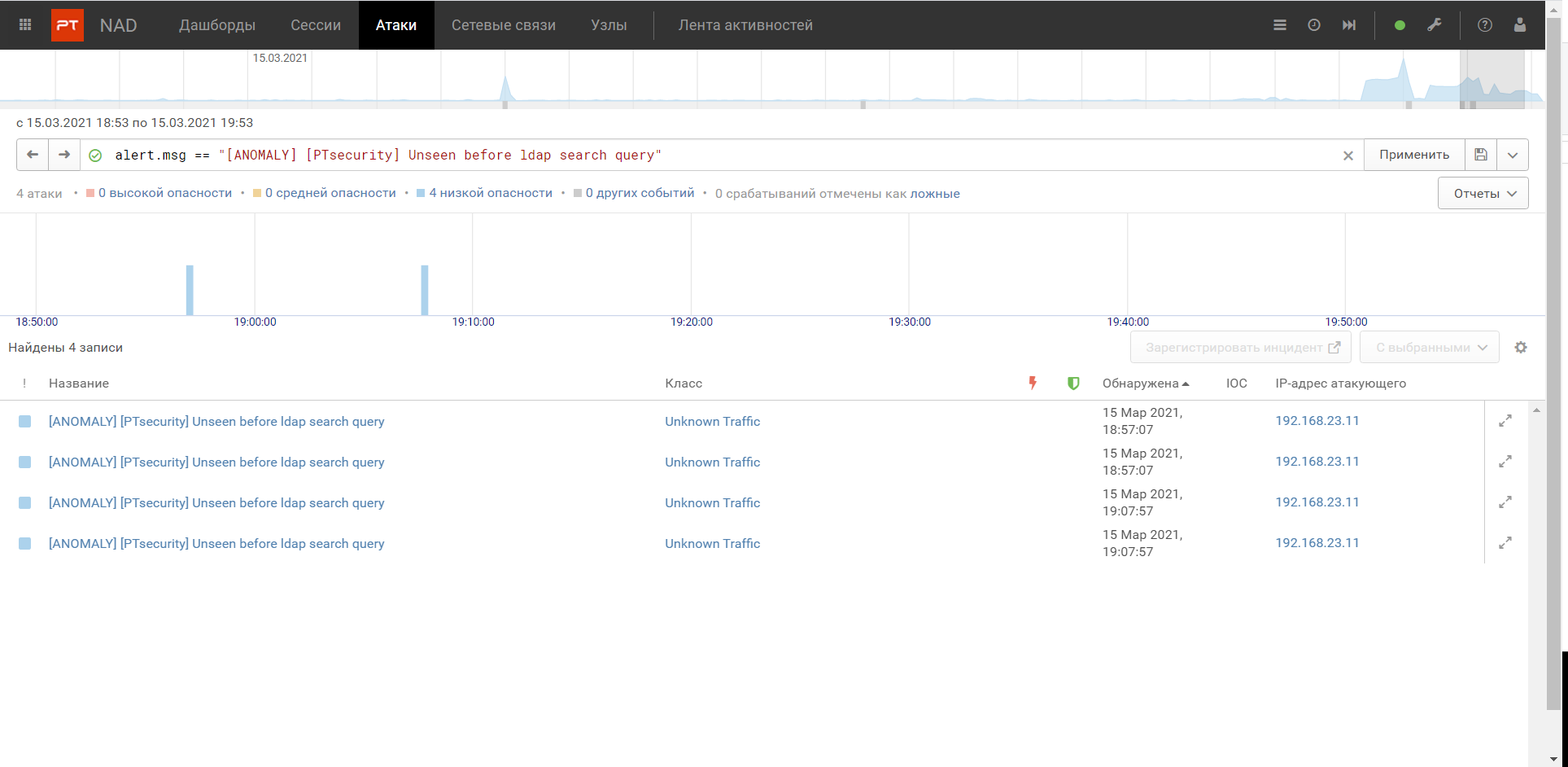

Выявление аномальных LDAP-запросов

Для выявления аномальных LDAP-запросов в информационной инфраструктуре добавлен новый модуль «ptdpi-worker@ad». Это могут быть запросы, используемые злоумышленниками во время разведки и процессе сбора информации о домене (пользователи, группы, и тд).

Данные атаки можно отобразить по фильтру: alert.msg == »[ANOMALY] [PTsecurity] Unseen before ldap search query»

Настройка интерфейса

Появились дополнительные возможности по настройке интерфейса для пользователей продукта. На вкладке «Настройка интерфейса» пользователь может сменить язык интерфейса, поменять часовой пояс и включить показ расширенной информации в карточках сессий и атак.

Другие обновления

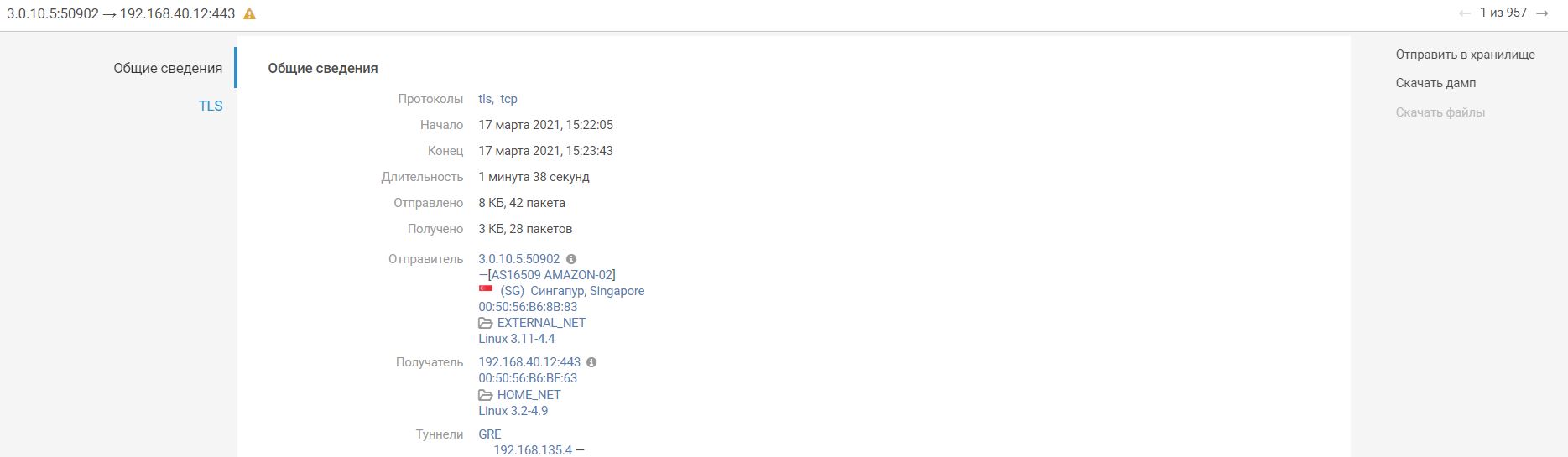

- Появилось автоматическое обновление базы геолокации

База геолокации используется для обогащения сессий информации о географических данных узлов и её обновление теперь происходит в составе базы знаний экспертного центра PT Security.

- Появилась интеграция с PT Sandbox

- Появилась возможность работать с трафиком незавершенных сессий (отображаются по фильтру «state!= FINISHED») так же как с трафиком завершенных, т.е. скачивать файлы из сессий, экспортировать дамп сессий в формате PCAP и тд.

- Улучшились возможности обработки трафика

Добавился список протоколов, которые PT NAD может выявлять, к примеру, dhcpv6, smb-mailslot и др., а также добавились протоколы, которые система разбирает: quic, rdp и др.

В заключении:

Благодаря обновлению, PT NAD 10.1 позволяет быстрее выявлять сложные атаки, расследовать инциденты и проверять гипотезы.

Также в новой версии улучшилась обработка трафика и появились другие возможности, делая работу с продуктом удобнее и быстрее.

Проведите бесплатный комплексный аудит внутреннего сетевого трафика с использованием PT NAD tssolution.ru/katalog/positive-technologies/audit-pt-nad

Вебинар о продукте: tssolution.ru/events/webinar-pt-nad